2017年8月17日,乌克兰国家银行发布一则预警告知国内各金融机构警惕潜在的网络攻击事件。该攻击会通过Microsoft Word的邮件附件来利用CVE-2015-2545来远程执行代码。随后相关网络安全机构也发现了该攻击的记录并怀疑此攻击与一系列的针对东欧的攻击有关。

相关链接:

https://www.reuters.com/article/us-cyber-ukraine-banking-idUSKCN1AY0Y4

样本技术分析

基本信息

| 文件名 | Договор.docx |

| 文件MD5 | 57F51443A**********C6AFBD368E40E |

| 文件SHA1 | 3224F221B**********CB2F1B4A16F7A6CC76190 |

| 文件大小 | 346.40 KB (354713 bytes) |

| 文件类型 | Office Open XML Document |

| 概要描述 | 利用漏洞CVE-2015-4525释放出恶意文件并执行 |

| 文件名 | winword.exe |

| 文件MD5 | 5B4417521C**********2FE94AB395B2 |

| 文件SHA1 | 2EE8EE6D8C**********BB96952861F3704E82E9 |

| 文件大小 | 62.50 KB (64000 bytes) |

| 文件类型 | Portable Executable 32 |

| 概要描述 | 与服务器进行通信,获取命令码,根据不同的命令执行不同的操作 |

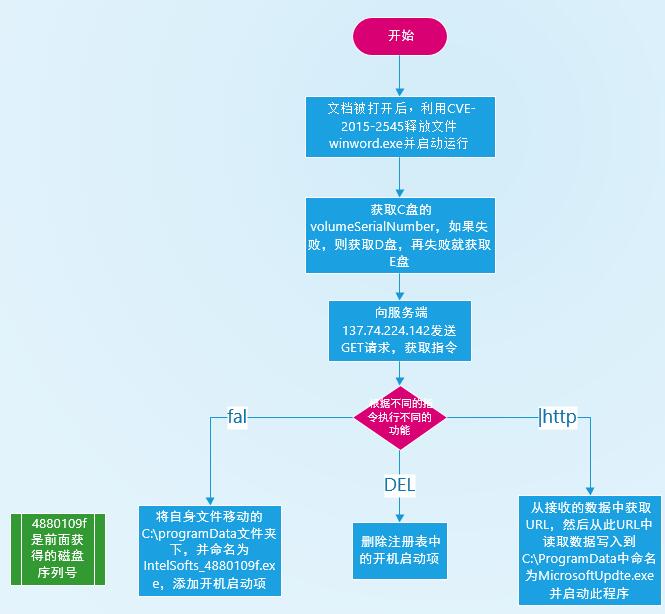

行为概述

攻击者通过邮件等方式发送经过精心构造的office文档,此文档利用office漏洞CVE-2015-2545释放出可执行文件并运行,子程序将连接服务器,发送get请求,获取服务端的命令,根据不同的命令执行不同的行为。

这个漏洞影响的版本有Microsoft Office 2007 SP3, 2010 SP2, 2013 SP1, and 2013 RT SP1,攻击者可以通过一个精心构造的EPS图像来远程执行任意代码。

总体流程图如下所示:

执行行为分析

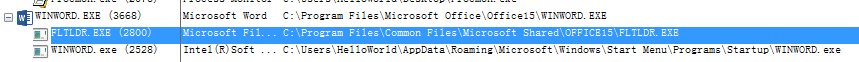

当打开恶意的office文档后,将释放名为WINWORD.exe程序并启动运行。(FLTLDR.exe是office程序)

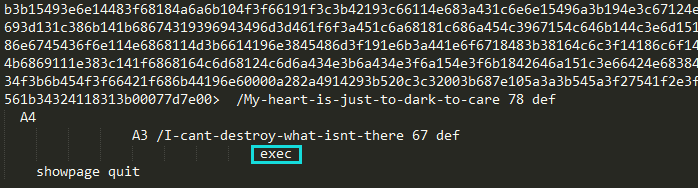

提取文档中的EPS图像文件,可以看到其中有大量的数据,其后跟着exec函数,可判断此office文档就是通过这个EPS图像文件释放WINWORD.exe

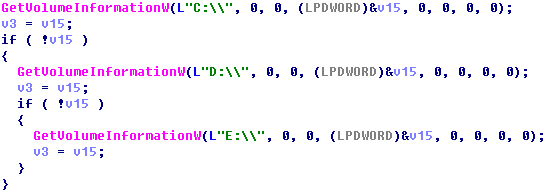

WINWORD.exe启动之后,首先获取盘符的序列号,后期会使用这个序列号构造网址和对文件进行重命名。

然后构造网址,向服务器发送GET请求来获取命令码,获取的命令码有三种,fal、DEL和|http。

fal

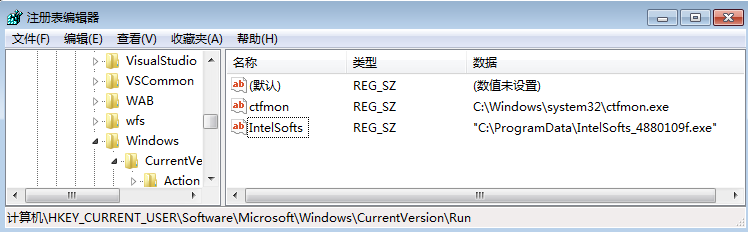

将自身移动到系统目录下,并重命名为IntelSofts_4880109f.exe。这里的4880109f就是前面获得的磁盘序列号。接着删除原始文件,最后修改注册表,创建自启动项

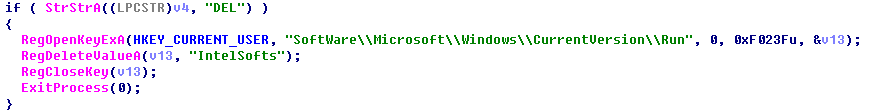

DEF

删除自启动项,退出程序

|http

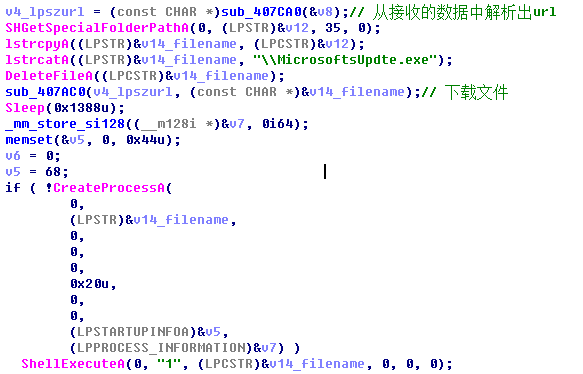

前期发送GET请求时,会从服务端获取数据,此处先从数据中解析出url,然后从此url中读取数据写入本地文件中,命名为MicrosoftsUpdte.exe,并启动此程序

攻击定位

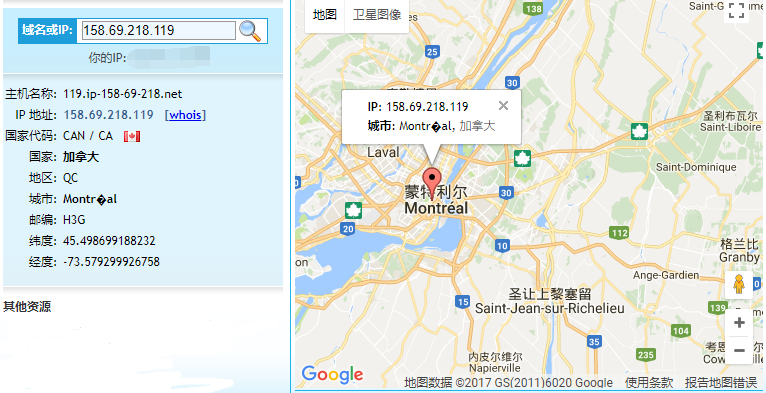

在此程序中访问的服务器IP地址为158.69.218.119

检测与防护方案

静态检测方法

- 程序运行之后会在

- C:\Users\HelloWorld\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup路径下释放WINWORD.exe应用程序

- 创建自启动注册表,路径为

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run,名字为IntelSofts。

动态检测方法

样本会连接IP:158.69.218.119获取数据。

防范

- 不要轻易打开陌生人的邮件,尤其是带有连接和附件的邮件

- 禁止Office宏,需要开启的话,需要确认文件来源是否可靠

- 开启系统防火墙

- 及时更新系统和软件漏洞,防止已知漏洞攻击

绿盟科技木马专杀解决方案

- 短期服务:绿盟科技工程师现场木马后门清理服务(人工服务+IPS +TAC)。确保第一时间消除网络内相关风险点,控制事件影响范围,提供事件分析报告。

- 中期服务:提供3-6个月的风险监控与巡检服务(IPS+TAC+人工服务)。长期对此恶意样本进行检测,保护客户系统安全。

- 长期服务:基于行业业务风险解决方案(威胁情报+攻击溯源+专业安全服务)

总结

攻击者精心构造恶意文档,通过office漏洞进行攻击,并且释放的文件名也都是一些正常程序的名字,具有很强的隐蔽性。随后修改注册表,添加自启动项,实现了可持续性攻击,对于这种攻击,需要从防范措施上入手,确保自身系统安全和操作规范,以防称为受害者。

声 明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。