有朋友说,2016是“突飞猛进”的一年。的确,一方面,网络攻击事件的规模和影响产生了一系列新的记录。如图1,数据泄露单事件丢失的记录数量创出新高[1];绿盟科技在2016年8月观察到拒绝服务攻击峰值流量达到前所未有的3.7Tbps[2]。

另一方面, 网络安全防御方面也取得了一系列重要突破和创新。威胁情报、机器学习、云地协同等新技术和防护体系进入生产实践,系列创新公司雨后春笋般建立起来[1]。

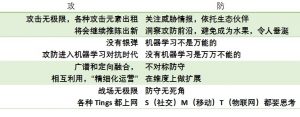

本文结构如下图,从四个角度分析威胁将会出现新特点,然后阐述在网络安全防御方面最值得谋篇布局的四个技术领域和安全能力。

这些新特点看起来都很“潮”,到底是啥意思?看后面,笔者为你一一道来。

攻守双方的“军备竞赛”正在加剧

攻1:攻击无极限 ,各种攻击元素出租等“业务模式”创新将会继续

灰色市场已经进入更为精细化的“专业分工”,从漏洞、利用、工具开发、 僵尸出租、社工库、以及各种专门服务都已经多次见诸各种安全报告。某勒索软件要求受害者在一个星期内支付赎金或查找两个新的受害者。如果事件中另外两名“下线”受害者支付了赎金要求,原始的受害者可以免费获得解密密钥[1]。不管这种类“传销模式“最终是否会带来更大的杀伤力,但灰产挖掘人性弱点并在运作模式中区充分利用的尝试得以充分展现。

另外,臭名昭著的DDoS攻击者在直接敲诈和烟幕服务等之外,提供非常低廉DDoS as a Service(DDoS即服务),5美元起卖[2]和分销。

守1:关注威胁情报,依托生态伙伴,洞察攻防前沿,避免成为水果,让人垂涎欲滴

战场的无限扩大使得防护目标所涉及的技术和不断产生的漏洞成为几乎“防无可防”的窘境。跟踪云物大移时代信息系统的所有环节的漏洞和攻防细节、并实时做出准确的判断,对于数十人规模的专业安全团队都是极度困难的。依托威胁情报系统和“生态伙伴”成为一种必然的选择。

威胁情报是一个非常大的概念。针对自身安全防护体系的“短板”,正确选择所需的威胁情报类型和提供方,与所使用的安全平台、设备、运维流程进行有机的对接, 接受并能利用”局部失败”,敏捷运营,动态防御。

攻2:没有银弹,攻防进入机器学习对抗时代

机器学习(ML)在网络安全实践中应用在2016年获得了长足的进步。各种机器学习和人工智能算法和工具被引入安全产品和系统。但是,机器学习只是一个数学工具,攻守双方都可以使用。通过对抗性图像攻击可以欺骗机器学习模型,在下面的图像识别例子中,识别引擎给出了公共汽车车窗的误判。以此类推,如果攻击者面对机器学习的安全产品及系统,同样有可能利用这样的误判,发起致命的攻击。

机器学习作为一种数学工具,其输出的“智能”并不是真正的“智能”,而是由其设计和运作过程中所使用的攻防模型、机器学习算法以及训练样本所决定的“计算”。这样,如果攻击者通过某种手段可以获取这些信息,并进行针对性模仿、甚至“注入”,就可以达到“免杀”和“误导”的效果。

守2:机器学习不是万能的,没有机器学习是万万不能的

威胁方将会利用机器学习等先进技术来优化“攻击”,并不意味着机器学习之于网络安全没有用处,恰恰相反,不掌握机器学习技术的安全防御方将会处于类似冷兵器对热兵器的“劣势”局面。绿盟科技在2016年发布了基于机器学习引擎的新版WAF和NIPS,相对于研究员手工创建规则的检测防护方式,新引擎在检测准确度和性能方面都获得了大幅度的提升。

洞察网络系统中的各种用户和设备行为,寻找源自合法用户、合法供应链组件等的可能攻击和滥用,针对安全事件的溯源和追踪,对全局安全态势的感知和研判等等,需要大量的安全数据分析、可见性、威胁情报等能力的联合运用,都需要机器学习为代表的新一代计算工具的支撑。

攻3:广谱和定向融合 – 相互利用,“精细化运营”

定向攻击(TA)和高级持续威胁(APT)通常被认为是高级的技术对抗,而广谱的、也就是非定向的攻击被认为是一般的技术对抗。进一步考察,如下图,广谱攻不区分行业和目标属性,单次收益低,强调海量重复和自动化。这样,针对性的,广谱的防守主要考虑减弱攻方的自动化和重复能力,避免自己成为最容易捕获的“目标”,这样攻方处于成本考虑,将会转移到其它目标。

定向攻击者针对防护目标进行“免杀”校准,此时防守方所采用的已被攻击者掌握的一般商业化防护措施已经失效。此时的防守成功要求攻方所不掌握的“独特性“。这种“独特性”对于攻方来说意味着成本和“风险”。

“广谱”发现精细化运营和“特种”服务可以带来更高的利润时,会主动设计并推广“画像”分析、数据标签分类、虚拟通道等高级定向服务。而“定向”考虑到风险、投入产出等因素,会尝试优先通过“广谱”手段达成目标或提供烟雾掩护。

守3:不对称防守,在维度上做扩展

传统安全防护设备和体系在定向攻击面前无能为力,即使是基于机器学习引擎的防护手段,如果三个要素可以被攻击者了解或测试,攻击方就存在欺骗绕过的可能性。 在动态纵深防御模型下,局部的“失败”并不可怕,但需要防守方能够及时的检查到“失败”并调整防护手段,保证掌控或重新夺回战场优势。

实现这种目标的一种途径就是攻击者所无法预测、侦查的“维度”的存在。“维度”可以是很庞大、很昂贵的系统,也可以是某种非常轻量级的对抗措施。

攻4:战场无极限 – 各种THINGS都上网

物联网(Internet of Things)被利用来发起大规模拒绝服务攻击是2016年的一个热点事件,尤其Mirai和DYN攻击事件中大众传播达到一个新的高度。一个相对保守的预计是在2020年将会有200亿以上的物联网设备上网[1]。如下图,大量低防护水平的目标涌入互联网,如同原来院子里玩耍的孩子们突然跑到车水马龙的大街上,必然对灰色产业和攻防态势产生深刻的影响。

灰色产业是逐利的,如下图简单的算式驱动下,物联网将会成为一个新的“主力”战场,并且不仅在消费领域展开,企业网也将遭受多种通过Thing的攻击。从而使得贯穿人和物的综合行为分析更为重要。

守4:防护无死角,S(社交)M(移动)T(物联网)都需要考虑

近年来,“云物大移”带来的安全威胁已经有很多的研究探讨。但就智能设备进入企业所带来的威胁以及相应的防护手段尚没有得到足够的研究和重视。Gartner在2016年特别强调了UEBA(User Entity Behavior Analytics)的重要性[1],认为UEBA可以帮助更有效地对抗社交、移动、物联网等带来的新威胁。

攻防双方的“军备竞赛” 需要高效的战略制衡

攻防双方的“军备竞赛”正在不断升级,威胁情报和机器学习是防御方当下的重要武器,而维度上的扩展是对抗定向和高级持续威胁的必要手段。短视或者犹豫不决,会让低水平防护者在“军备竞赛”中显露出来,成为僵尸军团的成员,进而在供应链、社交网络等信任体系中,成为攻击者高效的渗透跳板。

为了应对这个挑战,笔者曾经提出过生环死环模型[2],显然,“低水平防护者”在网络中所占的比例较高,“生环”将会进入“死环”,其中的高水平防护者也很难作为安全孤岛而独善其身,这就要求“低水平防护者” 尽快建立自己的防护体系,提升进入“生环”的几率,而高水平防护者应该与各方携手,在整个行业中发挥更大的作用。

显然国家不会忽略国家安全战略问题,《网络安全法》于2016年11月7日正式发布、将于2017年6月1日施行。并且在2016年12月27日,国家互联网信息办公室发布了《国家网络空间安全战略》。笔者希望相关立法将会推动事故披露和案例分析制度、取证分析和威胁情报分享制度、安全责任体系等基础性体系的建立和提高,提升整体生态的安全防护水平。

网络安全已经变得前所未有的宽阔,也具有前所未有的纵深。对于绝大多数的防御方来说,依靠传统作业方式的、进行全面阵地防御已经不再现实。前面两年,相信读者大都或多或少地参与或了解了围绕新的纵深防御模型、从城防到塔防、基于失效的设计等的讨论,本文不再赘述。笔者认为,在大家布局2017年的网络安全技术能力时,威胁情报、机器学习、维度对抗、物联网等方面值得提到更高的优先级。

[1] http://blogs.gartner.com/anton-chuvakin/2016/12/12/ueba-clearly-defined-again/

[2] https://blog.nsfocus.net/security-incident-investigation-to-threat-intelligence/

[1] http://www.gartner.com/newsroom/id/3165317

[1] http://mt.sohu.com/20161211/n475566414.shtml

[2] http://www.theregister.co.uk/2016/05/26/booter_bandits_booted_for_flogging_five_buck_ddos_dross/

[1] 请参考 https://www.comparitech.com/blog/information-security/biggest-data-breaches-in-history/?hootPostID=9775d997b8dee0353f37dee1b49c6b31

[2] 绿盟科技2016第三季度DDoS态势报告 https://blog.nsfocus.net/nsfocus-2016-q3-ddos-situation-report/

[1] 2016关注的十个创新公司 http://www.crn.com/slide-shows/security/300083212/the-10-coolest-security-startups-of-2016.htm

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880