RSAConference2021将于旧金山时间5月17日召开,这将是RSA大会有史以来第一次采用网络虚拟会议的形式举办。大会的Innovation Sandbox(沙盒)大赛作为“安全圈的奥斯卡”,每年都备受瞩目,成为全球网络安全行业技术创新和投资的风向标。

前不久,RSA官方宣布了最终入选创新沙盒的十强初创公司:WABBI、Satori、Abnormal Security、Apiiro、Axis Security、Cape Privacy、Deduce、Open Raven、STARATA、WIZ。

绿盟科技将通过背景介绍、产品特点、点评分析等,带大家了解入围的十强厂商。今天,我们要介绍的是厂商是:Axis Security。

一、公司介绍

Axis Security于2018年由Dor Knafo和Gil Azrielant创立,是一家注册在美国加利福尼亚州的零信任初创公司,目前已经过4轮融资,累计获得近一亿美元投资[1]。Axis Security的两位创始人是以色列赫兹利亚跨学科研究中心(IDC Herzliya)的校友,Dor Knafo曾在以色列国防军担任高级软件工程师,后进入赛门铁克任高级研究员;Gil Azrielant则曾在以色列国防军8200部队服役。

Axis Security致力于提供简单快捷的零信任解决方案,帮助客户快速落地零信任,避免虚拟专用网络(VPN)存在的安全风险。

二、背景介绍

在对Axis Security的产品及相关技术进行分析之前,我们首先介绍一下“零信任”的概念。零信任是一种新的网络安全防护理念,而非具体的某个技术或产品。

在传统的网络安全概念中,企业网络有内外网之分,两者之间有一条清晰的边界,边界内通常被认为是更安全的,边界外则是未知、充满风险的。然而,随着科技的发展和网络架构的演进,人们发现这样的“边界信任假设”存在缺陷——外网当然是充满风险的,但内网却不一定就是安全的,同样会有威胁。过度信任、依赖这样的边界划分可能导致严重后果,例如,外部的攻击者突破内网后可以轻易地进行横向移动、内网漫游;内部的攻击者则能够轻易地发起攻击。

面对这些问题,在2010年,时任Forrester分析师的John Kindervag提出了零信任(Zero Trust)的概念。零信任强调默认的信任是不存在的,网络位置不再决定访问权限,每一个请求,无论来自哪里,都要经过检查,确认拥有合法授权。

后来,Google于2011年率先开始实施基于零信任模型建设网络安全架构的项目BeyondCrop[2],并于2017对外宣布完成,BeyondCrop广泛应用于Google员工的日常办公。

2014年,国际云安全联盟(Cloud Security Alliance,简称CSA)发布了《软件定义边界(Software Defined Perimeter,简称 SDP)标准规范 1.0》,SDP与零信任网络的理念是一致的[3]:

- 无论用户和服务器资源在什么位置,确保所有资源访问是安全的。

- 记录和检查所有的流量。

- 对于所有授权执行最小权限原则。

2019年,美国国家标准与技术研究院(NIST)发布了《零信任架构》草案,于2020年再次修订,并于同年正式发布(NIST.SP.800-207)。

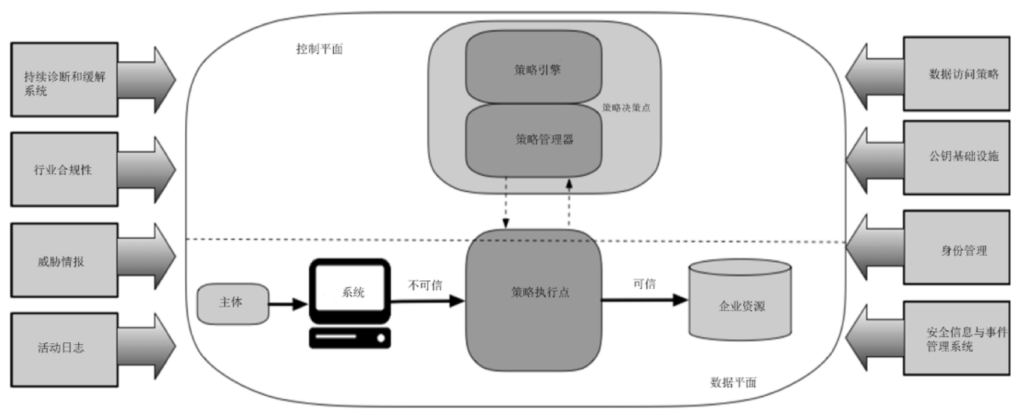

根据《零信任架构》[4],零信任是一种以资源保护为核心的网络安全范式,其前提是信任从来不是隐式授予的,而是必须进行持续评估。零信任体系架构是一种端到端的企业资源和数据安全方法,包括身份(人和非人的实体)、凭证、访问管理、操作、端点、宿主环境和互联基础设施。零信任要解决的关键问题是防止未经授权访问数据和服务以及使访问控制的实施尽可能精细。 零信任架构的核心逻辑组件如下图所示:

三、产品介绍

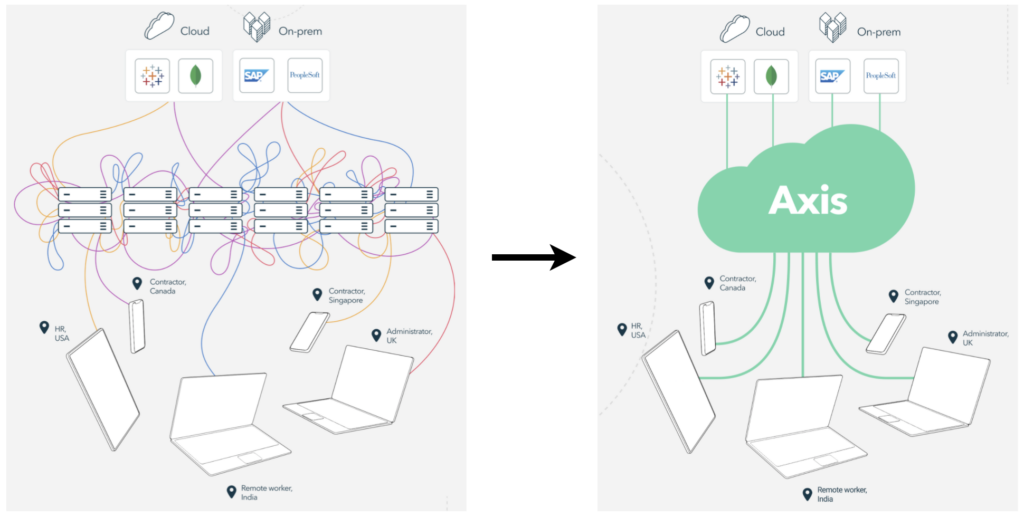

作为一家零信任解决方案提供商,Axis Security目前的主打产品(也是唯一产品)名为Application Access Cloud,直译过来就是“应用访问云”。从这个名字似乎还不能够精确得出产品的功能,我们结合官网的示意图来分析一下:

上图左侧描绘的是传统VPN的使用场景,各种终端通过VPN接入企业的云和网络;右侧则描绘了终端通过Axis Cloud接入企业的云和网络。

按照官方的说法,Application Access Cloud是一个应用层零信任安全访问解决方案,部署简单,功能强大。该方案不要求改动原有的应用、服务器或网络,也不需要改动用户侧终端或在终端侧部署agent,只需要在资源侧部署一个Connector与Axis Cloud即可。该Connector实质上是一个反向代理[5]。所有零信任访问功能均由Axis Cloud和Connector完成,终端通过Axis Cloud访问到业务资源。值得注意的是,Connector是容器化的[5],便于在Docker或Kubernetes等云原生环境中部署。

终端侧无agent(agentless)确实减少了许多麻烦和开销。事实上,agentless是相对而言的。根据创始人Gil Azrielant的说法,agentless覆盖了主流服务,如Web服务、RDP服务、SSH服务、Git服务和数据库服务等。如果终端只需要访问这些服务,就不必安装agent。安装agent则允许终端访问几乎任何形式的网络服务。这两种方式(安装agent与否)提供的服务是互补的。

Axis Cloud自身部署在包括Google Cloud、AWS等在内的多家公有云上,这种部署方式提高了整个系统的稳定性,避免单个云服务商故障导致的业务中断,同时也提高了不同区域用户的访问速度。

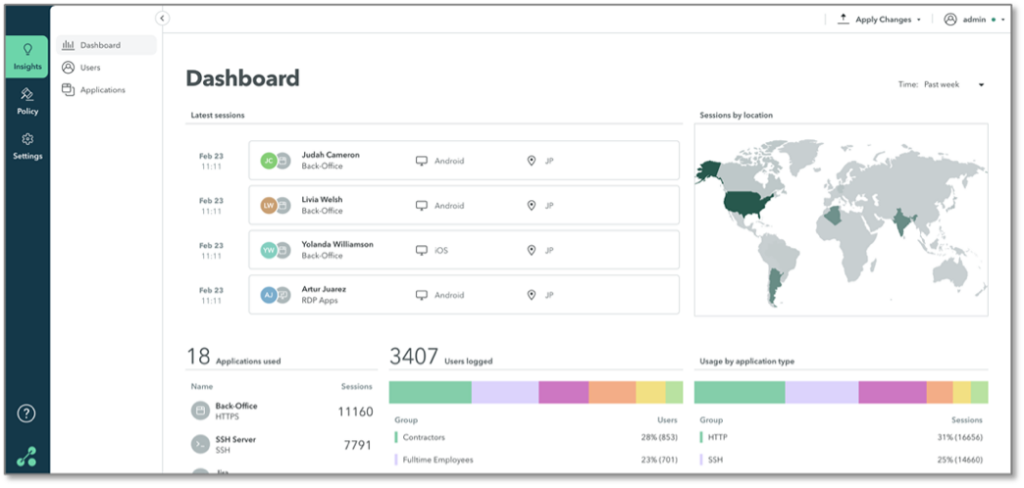

Application Access Cloud提供了控制台界面,从该界面中可以清楚地看到各个终端对应用的访问情况:

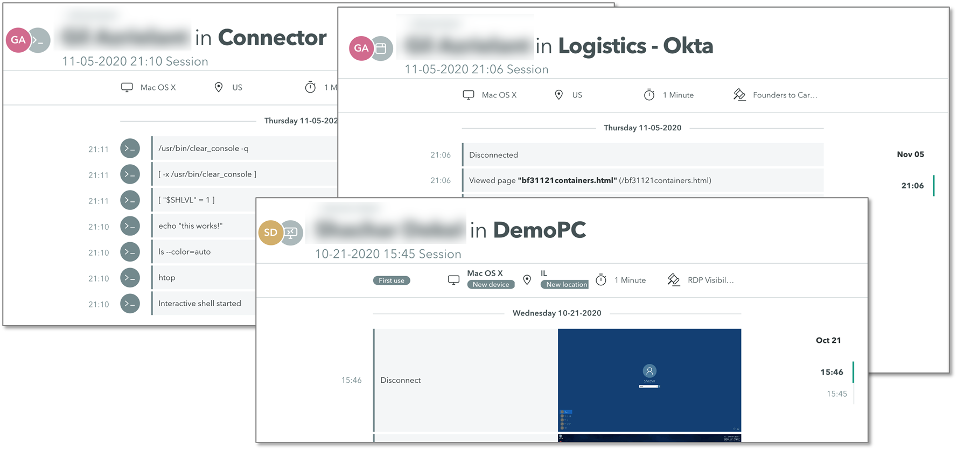

除此之外,还能够针对特定用户对特定应用的具体操作——命令行、屏幕截图等——进行查看:

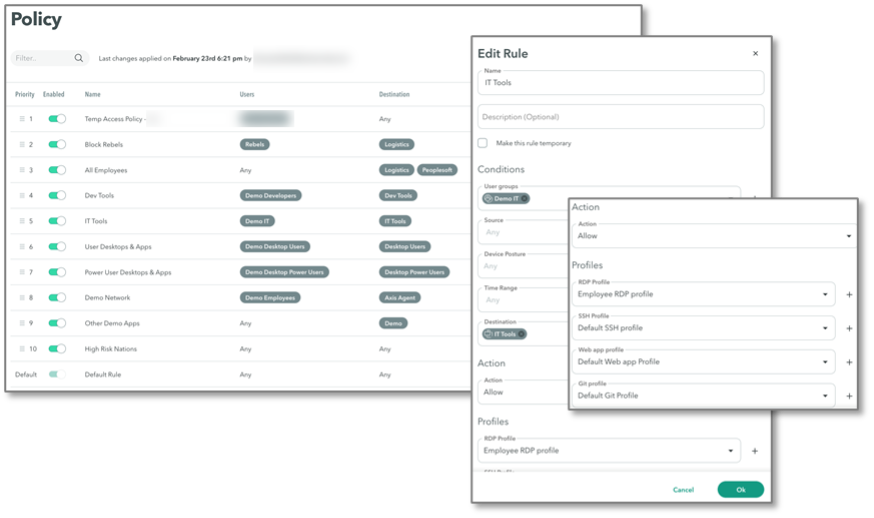

Application Access Cloud提供了易于理解的策略和安全策略定义方式,便于用户自定义安全策略:

四、产品特点

作为一种基于云的零信任解决方案,Application Access Cloud能够确保企业员工从任何地方安全访问,并具有简单的云迁移流程。

4.1 确保员工能从任何地方安全访问

无论员工在哪,Axis Application Access Cloud都能向其提供企业应用和资源的访问服务。员工只需几分钟即可完成配置,不需要修改终端侧的网络或安装客户端软件。企业可以通过中心化的云控制台管理所有的用户、应用和策略。与网络层的解决方案不同,Axis提供完全的可观察能力和应用层级别的细粒度用户活动控制。Axis通过将应用与用户、终端和互联网隔离,避免应用遭受攻击。

4.2 简单的迁移流程

在零信任建设过程中,企业通常非常关心业务连续性。Axis Application Access Cloud提供可扩展的企业级服务,减轻企业已有网络资源的工作负载。使用Axis能够减小重要资源被随意访问的风险;集中访问管理方案避免了企业基础设施的重新配置。

五、总结

Axis Security提供的Application Access Cloud解决方案依托于云计算,终端侧实现agentless,应用服务侧只需部署connector,大大减少了企业从传统VPN接入方式向零信任网络迁移的技术阻碍。这些技术转型过程中的阻碍也正是许多企业迟迟没有转向零信任的重要原因。Axis Security的官方网站上提到,超过54%的组织不知道怎样开始落地零信任。因此,从技术角度而言,Axis Security提供的方案降低了零信任的应用门槛,对于想要用零信任解决VPN带来的弊病的企业来说十分具有吸引力。

然而,笔者注意到Axis Security的零信任方案与老牌CDN服务商Akamai发布的Enterprise Application Access零信任解决方案[6]在架构和功能上具有一定相似度。如何找到并确定自己的创新性及技术上的领先优势,继而将优势保持下去,对于Axis Security这样的初创公司来说十分重要。

从另一个角度来看,Axis Security提供的是基于公有云云计算的零信任访问服务,这是否会给潜在客户带来其他顾虑?公有云的引入,意味着企业必须将所有访问流量转移到第三方,而非自己采购、部署的零信任软硬件设备。企业必须仔细了解在云计算“责任共担模型”[7]中自身、Axis Security和公有云厂商各自的权利和责任,充分评估潜在风险及风险触发后的损失及求偿可能性。

除此之外,Axis Security的多云部署形态可能会使情况变得更加复杂——多云部署诚然提高了系统的鲁棒性,但是不同的公有云厂商提供的安全防护能力及防护程度可能不同,责任模型也会有些许差异。企业只需要与Axis Security对接?还是要充分考察Axis Security依赖的每一个公有云厂商,确保其提供的服务满足自己的安全等级需求?

最后,世界各国和组织都在相继出台或完善数据安全标准及法规,这些标准法规细则不尽相同,如欧洲通用数据保护条例(GDPR)、中国《数据安全法(草案)》等。Axis Security能否满足各地区的数据安全法规要求?这也是企业需要考虑的问题。

总的来看,“零信任”的概念已经存在了十年,但这一技术理念在现实中的落地却是缓慢的。Axis Security以简洁优雅的方式解决了企业的技术痛点,具有很大创新性和价值。如果能打消企业在其他方面的顾虑,也许能将许多传统行业变为他们的客户,大大推动零信任的落地进程。

参考资料

[1] https://www.crunchbase.com/organization/axis-security

[2] https://cloud.google.com/beyondcorp

[3] 《软件定义边界(SDP):安全架构技术指南》,CSA大中华区SDP工作组编著

[5] https://www.youtube.com/watch?v=Ye21RvqKpqM

[6] https://www.akamai.com/us/en/multimedia/documents/product-brief/enterprise-application-access-product-brief.pdf

[7] 《云计算关键领域安全指南 V4.0》,云安全联盟(CSA)

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。