最近某互联网公司的员工小刘很是郁闷,因为自己的粗心,与客户签订的合同价格少写了一个0,造成了公司的巨大损失,经公司高层讨论决定开除小刘。但是小刘认为自己的合同是经领导检查通过,不应该由自己负全部责任,渐渐的由“不爽”变成了极度不平衡。于是小刘找到好朋友小王,让小王通过黑客技术入侵公司。

小王通过小刘得知了该公司的无线内网密码,并且了解到该公司负责IT运维的管理员信息,于是一场入侵行动开始了。

嗅探

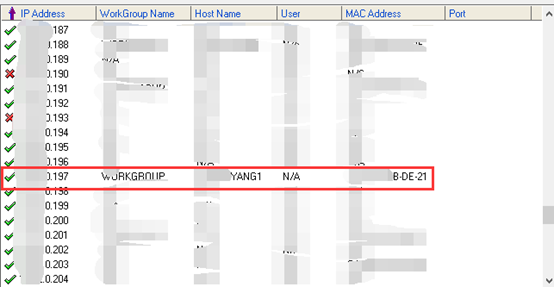

小王进入内网之后的第一件事是进行嗅探扫描,收集企业信息,通过社工匹配找到了IT运维管理员的办公电脑信息。

ARP欺骗及中间人攻击

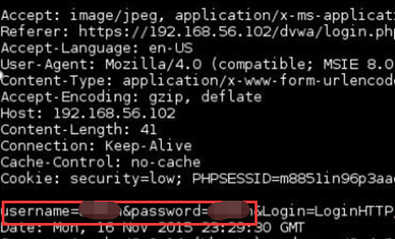

接下来小王使用古老、有效的ARP协议进行欺骗,并利用中间人攻击获取运维管理员的ERP、OA、CRM等信息。

经过一段时间的嗅探,小王获取了运维管理员的办公账号,通过OA、ERP等账号可以获取到该公司的所有员工信息、客户信息、运营数据等。

扫描及漏洞利用

但小王不满足于此,他的最终目标是该公司的数据库信息,因此他对管理员的PC进行了全面扫描,发现目标开放了大量高危端口:135、445、3389等,小王立刻想到了最近爆发针对445端口的远程执行漏洞,利用POC小王很快创立了“影子管理员”账号,并植入了木马。

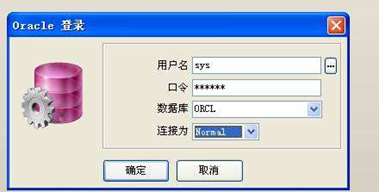

通过对管理员行为的监控,小王发现他对内网服务器进行运维管理都会连接到一台跳板机,再由跳板机连接服务器。通过对键盘的记录,小王获得了跳板机及服务器的账号信息,成功入侵了数据库服务器。

总结与防范

随着《网络安全法》的颁布,国家对于信息安全越来越重视,而小刘和小王的行为已经触及了法律,等待他们的将是法律的制裁。从企业安全来看,该公司漏洞百出,任何一块木桶的短板都可能导致安全事件的产生,文中因为有“内鬼”的帮助,小王很轻易的打破了“从外到内”这层边界,并快速定位了高权限管理员,目标比较明确。现实中的攻击者除了使用常规的边界入侵,还会从安全最薄弱的环节“人”入手,使用钓鱼邮件、社工攻击等手段,笔者认为应该从以下几个方面加强安全防护:

- 增强无线AP的密码强度,并且使用三方认证进行验证:例如令牌、域账号等,家庭路由器一定要关闭WPS等功能;

- 绑定主机地址与MAC地址,终端安装防病毒、木马软件,对ARP攻击有告警信息;

- 尽量避免使用IE浏览器,建议使用Google和Firefox等安全性较高的浏览器;

- 办公电脑及应用服务器强制使用高强度密码,防止出现默认密码及弱密码;

- 定期对内网主机进行扫描,及时升级更新,修复漏洞;

- 划分安全域,并使用安全设备检测和隔离,禁止或者记录异常访问行为;

- 对运维操作进行安全审计,发现高危操作及时告警;

- 增强员工安全意识,定期举行安全意识测试,防止被钓鱼被社工。

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880