一、SolarWinds入侵事件

图 1.1 执行顺序(来自Microsoft)

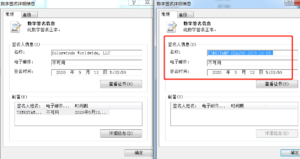

图 1.2 Solorigate后门的数字签名

二、Solorigate分析

Solorigate后门修改了官方DLL文件中的BackgroudInVentory.RefreshInstance(),向此函数添加了try_catch_处理,并把恶意代码内嵌到try模块中,保证了恶意代码能够被运行起来。

该样本的主要功能集中在OrionImprovementBusinessLayer类中,当DLL被加载后,将会执行refreshInstance()函数,并创建新的线程运行相应的恶意行为。

样本会先进行运行环境的检测,当检测通过后,update()函数中的核心功能便会被执行:

1.利用DGA算法,获取C2服务器域名

2.使用https协议与C2通信

3.执行指令功能

三、总结

Cozy Bear(APT29)攻击组织画像

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。