总体概述

自美国MITRE公司的ATT&CK框架发布之后,至少从技战术层面有了一个行业公认较为权威的对APT等进攻性攻击组织的技战术描述框架,并且目前几乎较为权威和专业的关于APT组织的分析报告也都会进行ATT&CK技战术的映射。然而攻击维度的技战术框架和体系有了,防御维度的,特别是重要组织单位(例如关键信息基础设施)的防御技战术体系又该如何构建呢?本文从美国近年来发布的三个较为权威的网络安全防御性框架出发,对重要单位组织在进行网络安全防御技战术体系构建方面提出一些思考。

相较于攻击组织,防御组织或单位在技战术层面有明显的不同,作为网络攻击中的被动方,大部分防御组织或单位特别是关键信息基础设施单位在构建其网络安全防护技战术框架时,最先想到的是合规,这些单位更注重其在合规要求下的防御的全面性和通用性,而非基于某个或某几个具体的攻击组织来进行针对性的战术布置。因此,相较于攻击组织技战术构建中的目标脆弱性驱动,防御组织或单位技战术的构建应该是条规、条例驱动,即某个具体的单位或组织在构建其防御体系时,需要首先考虑的是该单位性质对应的相关条规、条例的要求,然后针对该要求构建其防御技战术体系来满足其合规要求,最后才是基于合规要求细化可能遭遇的进攻技战术,从而对应梳理细化的防御技战术。

美国近年来围绕网络安全防御,特别是针对重要关键信息基础设施单位的网络安全防御订立了几个权威的、普遍被美国以及世界范围内广泛采用的框架。按照发布的时间顺序依次为:

(1)Cybersecurity Framework(CSF): 2014年1月由美国国家标准与技术研究院(NIST)发布(2024年2月发布了2.0版本,主要对Core部分进行了小幅调整);

(2)D3FEND: 2021年6月由MITRE公司发布;

(3)Cross-Sector Cybersecurity Performance Goals(CPGs):2022年10月由美国网络安全和基础设施安全局(CISA)和美国国家标准与技术研究院(NIST)共同发布。

总体来看,Cybersecurity Framework(CSF)是美国最早的权威网络安全防护框架,后面发布的Cross-Sector Cybersecurity Performance Goals(CPGs)实际上是在CSF1.0的基础上从可操作性上进行了细化和简化,以满足部分中小型关基单位的防护要求;而D3FEND则是MITRE公司在其权威攻击技战术描述框架(ATT&CK Enterprise)的基础上进行的防护技战术的对应。

CSF和CPGs更像是等保和合规要求,它规定了某一单位或组织应该要达到的防护要求,CSF对具体单位和组织的网络安全管理能力要求较高,需要投入较高的资源来进行评估;CPGs的可操作性就好很多,但也简单得多;D3FEND是三个框架中可操作性最高,粒度最细、最复杂的一个框架,它通过构建了一个完整的知识图谱实现了技战术层面的防护策略推荐,对于红蓝对抗场景中防御方的防护策略推荐及编排具有更好的参考性。

接下来本文对三个框架以及其中的关键概念进行简要的说明,重点是说明这些框架的具体操作方式;在本文最后,会针对防御技战术体系的构建思路做一个简单的总结。

CSF

NIST制定的CSF(Cybersecurity Framework)并非一套固定的规则、控件或工具。相反,它是由一系列流程构成的,这些流程协助具体组织评估其网络安全和风险管理实践的成熟度,并规划出提升这些实践的计划。

实际上,该框架不仅适用于处理网络安全风险,还适用于企业可能面临的其他多种风险,如财务、隐私、供应链、声誉、技术或物理风险等。该框架由三个主要部分构成:核心(Core)、轮廓(Profile)和安全层级(Tier)。(以下说明均基于2024年2月发布的CSF2.0框架)

核心(Core)

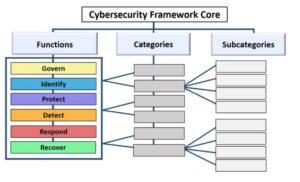

CSF框架的核心包含功能,类别和子类别,它们之间是树形对应关系;CSF框架2.0版本一共有6个功能、32个大类以及116个小类;

CSF的核心功能(Functions)可分为治理、识别、保护、检测、回应、恢复六个阶段。

(1)治理: 这一功能是2.0版本新增的,1.0版本实际上是被囊括在了识别(identify)功能中,作为识别的一个大类(ID.GV);治理的内容包括建立、沟通和监控组织的网络安全风险管理战略、期望和策略,以告知组织可以采取哪些措施来保障其他五个功能的实现。治理功能还涉及资源管理、职责分配和绩效评估。通过有效的治理措施,组织可以确保网络安全措施得到适当的管理和支持。

(2)识别:识别功能要求组织了解和管理与其网络安全相关的资产、业务流程、风险承受能力、法律法规要求。这包括对系统、网络、数据和人员的清查,以及对这些资产面临的威胁和漏洞的评估。

(3)保护: 保护功能要求开发和实施适当的保障措施,以保护组织的信息系统及其处理、存储和传输的数据的安全。

(4)检测: 检测功能要求组织建立持续监控机制,以便及时识别异常行为和潜在的网络安全威胁。

(5)响应:响应功能要求组织制订并实施适当的活动,以对检测的网络安全事件采取行动,目的是限制事件的损害,分析事件造成的原因,估计事件造成的危害并尽快恢复正常运营。

(6)恢复:恢复功能要求组织制定和实施一套程序,以恢复正常运营并从异常中恢复,内容包括恢复受影响的系统和数据、验证恢复资产的完整性,确认恢复正常运行状态、吸取经验教训并更新应对策略。恢复功能的目的是确保组织能够从网络安全事件中恢复,并增强未来的抵御能力。

轮廓(Profiles)

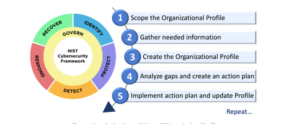

轮廓(Profiles)是具体组织根据CSF核心展示的结果描述该组织当前和目标网络安全态势的文档,是一个组织根据其业务需求、风险承受能力和资源情况,选择和定制CSF核心(Core)中的活动和结果的集合。通过创建一个或多个轮廓,组织可以确定其网络安全工作的重点领域和改进方向。

Profiles文件本质上是基于CSF对组织在某个时刻的网络安全状态的描述。一个组织通常基于不同的业务会具有多个Profiles文件,不同阶段也会有不同的Profiles,例如在使用 CSF 时实施任何安全措施之前的初始状态Profiles文件,以及其目标状态的Profiles文件。Profiles文件可帮助组织制定降低网络安全风险的路线图并评估其进度。

Profiles大致的制定的步骤如下,它是一个迭代的过程:

华为云曾经做过基于CSF的评测,以华为云身份认证业务中的Profiles为例,部分的Profiles文件定义如下:

| 对应NIST CSF框架的部分 | 类别 | 子类别 | 参考信息 | 华为云采取的措施 | 建议客户采取的措施 |

| 治理Governance

|

ID.GV-1:建立和传达组织网络安全策略 | ISO/IEC 27001:2013 A.5.1.1 | ISO/IEC 27001:2013 A.5.1.1 | 实施文档化的信息安全政策和程序,为操作和信息安全管理提供指导。 | 客户负责制定其 组织的信息安全 政策和程序,为 网络安全风险管理提供信息。 |

| 识别

Identify |

资产管理(ID.AM): | ID.AM-1 :盘点组织内的物理设备和 系统

ID.AM-2 :盘点组织内的软件平台和 应用程序 |

ISO/IEC 27001:2013 A.8.1.1 A.8.1.2

A.12.5.1 |

根据ISO 27001标准, 华为云对信息资产进行 分类并由专门的工具进 行监控和管理,形成资 产清单,并明确了资产所有者。 | 客户负责识别并记录在华为云之外的物理资产 、软件平台和应用程序清单,并确保记录的信 息能准确反映当前现状。 |

| 保护

Protect |

身份管理、认证和访问控制(PR.AC): | PR.AC-1 :为授权的设备、 用户和流程颁发、管理、验证、撤销 和审核身份和凭证 | ISO/IEC 27001:2013 A.9.2.1 A.9.2.2 A.9.2.3 A.9.2.4 A.9.2.6 A.9.3.1 A.9.4.2 A.9.4.3 | 针对云平台账号,华为云制定了公有云账号权限管理要求及流程。对账号进行分类管理并建立访问控制策略,相关文件均通过评审流程并发布。所有运 维账号,设备及应用的账号均进行统一管理,以确保实现从创建用户、授 权、鉴权到权限回收的全流程管理等措施 | 客户负责开发、记录、维护、传播和实施访问控制策略和支持程序。客户负责正 确使用华为云的身份和访问管理 (IAM)创建和管理用户账户。 |

| 检测

Detect |

异常和事件(DE.AE):检测到异常活动并理解 事件的潜在影响 | DE.AE1:建 立并管理用户和系统的网络操作和预期数据流的基线 | ISO/IEC 27001:2013 A.12.1.1 A.12.1.2 A.13.1.1 A.13.1.2 | 华为云参考互联网安全中心 的安全基线并将其 融入华为云服务 DevSecOps 流程,所有产品在上线前均须由安全工程 实验室按照对应的安全配置 规范执行检查,产品的配置变更均须遵从变更管理流程。 | 客户负责根据制定的信息流控制策 略,保证信息流得到授权和批准。根据信息系统进行数 据交互的安全协议,控制信息流, 并定期更新数据交互协议等举措 |

| 响应

Response |

响应计划 (RS.RP):执行和维护响应流程和 程序,以确保对检测到的网络安全事 件进行响应 | S.RP1:在事件发生期间或之后执行响应计划 | ISO/IEC 27001:2013 A.16.1.5 | 华为云内部制定了安全事件 管理机制,包括通用的安全 事件响应计划及流程。并持 续优化该机制。安全事件响应流程中清晰定义了在事件响应过程中负责各个活动的角色和职责。华为云日志大数据分析系统 具备海量日志快速收集、处 理、实时分析的能力,支持与第三方安全信息和事件管理系统对接。 | 客户负责制定应急预案,规定在 信息系统发生中断、入侵或故障 事件的响应策略和流程,并在发 生信息系统中断、入侵或故障事件时,启动应 急预案,进行事件响应。 |

| 恢复

Recover |

恢复计划 (RC.RP):执行和维护恢复流程和 程序,以确保恢复受网络安全事件影 响的系统或资产 | RC.RP1:在 网络安全事件发生期间或之后执行 恢复计划 | ISO/IEC 27001:2013 A.16.1.5 | 华为云内部制定了安全事件管理机制,包括通用的安全事件响应计划 及流程,并持续优化该机制。安全事件响应流程中清晰定义了在事件响应过程中负责各个活 动的角色和职责。 | 客户负责制定应急预案和安全事件响应流程,应根据数据的重要性和数据对系统运行的影响,制定数据的备份策略和恢复策略、备份程序和恢复程序等。 |

安全层级(Tier)

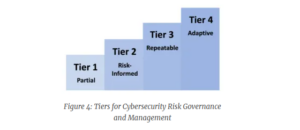

CSF的安全层级(Tier)提供了一个框架,用于评估组织网络安全实践的成熟等级,可以应用于CSF轮廓(Profile)中的总体或者具体的功能(Function)、大类(Category)评估。它包括四个层级:部分(Partial)、风险知情(Risk-Informed)、重复性(Repetitive)和自适应(Adaptive)。层级帮助组织了解其总体或者某个细分维度的安全实践水平,并确定改进的目标。

层级说明:

第 1 级:部分 — 没有正式的、系统的风险管理

第 2 层:风险知情 — 部分、孤立地实现了风险管理

第 3 层:可重复 — 建立了正式和系统的策略或程序来进行详细的风险管理

第 4 层:自适应 — 在第三层基础上建立不断调整和改进的响应式风险管理

CSF框架是美国最早推行的,也是目前最广泛运用的网络安全防护框架,但是其过于复杂的操作方式对目标单位的网络安全管理能力和资源都提出了较高的要求。显然,即便是在美国的关键信息基础设施单位,特别是中小型单位当中并没有获得较高的采用率(否则就不会有后面的CPGs了),但是CSF框架对一个目标单位,特别是重要的目标单位如何构建完备的防御技战术体系提供了非常全面地指导(后面的CPGs正是在此框架上进行设计),这是进行防御技战术构建不应该忽略的一个重要指导框架,也是对美目标单位防御技战术分析和推测的重要参考。当然,从操作层面上来说,国内的重点单位也可以用等保和关保标准来进行平替。

CPGs

跨部门网络安全绩效目标(Cross-Sector Cybersecurity Performance Goals ,CPGs)是美国网络安全和基础设施安全局(CISA)和美国国家标准与技术研究院(NIST)制定的。

美国国家标准与技术研究院(NIST)早在2014年就发布了美国最早的权威网络安全防护框架CSF1.0,这一框架已经在美国乃至世界范围内成为较为通用和标准化的组织单位网络安全评估框架。但是该框架过于复杂,可操作性和落地难度取决于组织单位的网络安全管理能力和资源水平。而绝大多数中小型组织显然没有能力完全依照CSF框架来进行安全评估和管理,但是很多中小型组织属于关乎国家安全的关键信息基础设施单位,如果任其安全管理水平持续低下,将会为国家安全带来极大的隐患。特别近三年来美中、美俄等国际关系持续紧张的现状下,这一问题也变得更加值得关注。于是,在2022年,更加简单和更加易于操作和落地的专门针对关键信息基础设施单位进行网络安全管理的CPGs框架应运而生。

该框架提供了一套针对所有关基组织实施的最低标准的保护措施要求,以防范最常见、影响最大的威胁及相应的技战术。

CPGs与CSF的对应

CPGs提供了一个简要的、通用性的防护目标清单,总体上跟NIST的CSF1.0对齐,对应划分为5个层次,对应CSF1.0中的5个Function:IPDRR(Identify,Protect,Detect,Respond,Recover),但与CSF框架要求每个组织根据自身情况自己制定对应的Profiles不同,CPGs预先已经针对CSF1.0中5个Function中108个子类进行了筛选和归纳,形成了38个Goals。

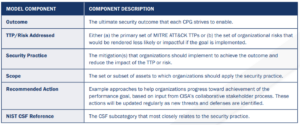

针对每个防护目标(Goal),定义了一个标准的描述模型(CPG Model),模型从几个维度对目标进行描述,以提升具体目标的可操作性。

CPG描述模型(CPG Model)

CPG描述模型(CPG Model)定义了CPG目标的描述维度,维度如下:

| 维度名称 | 说明 |

| 目标要求(outcome) | 该条目标的具体描述 |

| 主要对应的TTP或风险(TTP/Risk Addressed) | 对应的ATT&CK的TTP或其他风险描述 |

| 安全措施(Security Practice) | 具体的行动措施,即目标名称 |

| 适用范围(Scope) | 具体措施针对的资产集合范围 |

| 推荐方案(Recommend Action) | 如何达成目标的示例 |

| CSF对应项(NIST CSF Reference) | 对应CSF的相关项 |

以CPG 1.A为例:

CPGs极大地降低了某一组织单位评估和管理其网络安全防御体系的难度,甚至已经一定程度上映射了具体的进攻技战术(虽然不多),对攻防层面的指导意义更大。但同时,因为其简化,也必不可少地带来某些遗漏,造成防御框架体系构建存在遗漏的隐患。

D3FEND

D3FEND框架由美国MITRE 公司制定,旨在提供一个与ATT&CK相对应的防御机制框架,帮助安全专业人员更有效地防御这些攻击技术。

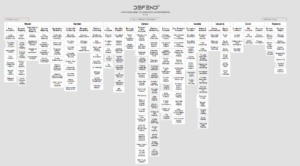

D3FEND矩阵及防御技战术

D3FEND矩阵一共分为两个层次:

防御战术(Defensive Tactic):防御战术是防御者针对攻击者所采取的防御行动,它表示这个行动是什么(the what);

防御技术(Defensive Technique):防御技术分为基本的防御技术(base technique)和具体的技术,它是对具体防御战术的实现,表示具体怎么实现某个防御战术(the how)

数字组件本体及ATT&CK关联

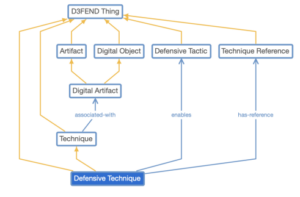

D3FEND本质上是一个知识图谱,其本体结构如下图:

其中,金色代表父类和子类的关系,蓝色代表关联关系

本体结构中最关键的是Digital Artifact对象,它是技术实际作用的对象,比如某个具体文件、具体进程、某个数据,某个配置文件等等。

(1)Digital Objects

Digital Objects(数字对象)表示网络安全分析过程中相关的数字对象,比如某个具体的进程、文件、内存段、代码段、URL、用户账户、具体策略条款等等;

(2)Digital Artifacts

Digital Artifacts(数字组件)表示曾经被某个攻击者或防御者在攻击和防御过程中利用过的数字对象,即跟ATT&CK或D3FEND的technique关联的数字对象。

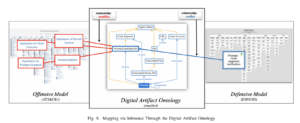

在Digital Artifacts基本概念的基础上MITRE构建了数字组件本体(Digital Artifact Ontology,DAO),其目的在于对所有的数字组件进行抽象,使得其能够成为脱离具体厂商和组织的统一概念,从而构建通用性的分类概念模型和推理模型。

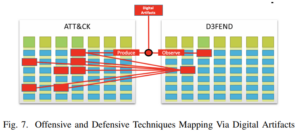

(3)D3FEND如何跟ATT&CK进行映射

Digital Artifacts正是D3FEND防御技术和ATT&CK的攻击技术关联的关键所在

攻击者在进行具体攻击的时候,每个攻击的阶段和采用攻击技术(offensive technique)都会产生一系列的数字组件(digital artifact),而对于防御者来说,一个具体的防御技术(defensive technique)正是识别这些具体数字组件(digital artifact)的异常,从而完成对具体攻击技术(offensive technique)的防御。

D3FEND框架与前两个明显不同的特点在于它更像从防御的维度来针对某一个或某几个进攻者的攻击手段进行技战术层面的“见招拆招”。打个比方,前两个框架是教你如何扎马步一类的基本功,而D3FEND则更像是教你进行对手战术分析,让你在具体的格斗中实现针对性“破招”。显然在复杂的网络安全攻防场景中,为了有效地进行网络攻击防御,二者是缺一不可的。

总结

上文针对三个框架及其关键的概念进行了简要的描述,对我们构建防御组织或单位可以提供以下两点指导思路:

- 1. 宏观层面:基于CSF或CPGs等合规框架来划定防御的战术(Tactic)边界

显然,CSF框架和CPGs框架这一类的框架更偏向于等保评估,并无法有效指导在具体的攻防演练过程中如何进行防御策略的选择,但是这两个框架从条例要求上定义了目标组织单位会从哪些方面来进行防护,简单说他们一定程度上定义了防御组织或单位的防御策略边界,是从总体战术层面上划定防御组织或单位战术边界的重要参考。

- 2. 微观层面:基于D3FEND框架,用以攻(ATT&CK)促防(D3FEND)的方式构建细化的防御技术(Technique)体系

相较于攻击组织较为详细技战术情报源,防御性假想敌几乎没有专门性的情报报告来详细描述其防御技战术信息。

D3FEND框架提供了非常完整和详细的防御技战术字典,并且依托于其DAO本体结构,提供了对ATT&CK技战术的映射关系。因此可以基于一个或数个攻击组织的技战术矩阵,结合具体场景中关联的数字组件(Digital Artifact),逐步按照D3FEND战术维度完成防御组织或单位技战术的梳理和构建。

结合以上两点思路,可以提出一个初步的防御组织或单位构建方案:

(1)明确防御组织和单位的性质和具体的防御场景

(2)从微观层面出发,通过情报或者直接假定的方式获取曾经攻击过该防御组织或单位(或者性质和场景相似的组织单位)的一个或者多个攻击(越多越好)组织,然后基于攻击组织的ATT&CK技战术(情报报告里直接获取,或者通过手动、自动的方式映射)结合D3FNED的DAO本体以及设定场景中的数字组件(Digital Artifact)反推获取D3FEND技战术。

(3)根据防御组织或单位的业务单位性质结合CSF或CPGs(更推荐)框架和D3FEND的战术字典来初步确定该假想敌的防御战术乃至技术大类,调整防御组织或单位在第(2)步获取的技战术(裁剪或增加),最终完成防御组织或单位技战术体系的构建;

参考内容及链接

- 1. https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.29.pdf

- https://www.nist.gov/document/csf-20-notional-organizational-profile-template

- https://www.cisa.gov/cross-sector-cybersecurity-performance-goals

- https://www.cisa.gov/sites/default/files/2023-03/cisa_cpg_checklist_v1.0.1_final.pdf

- 5. https://d3fend.mitre.org/resources/D3FEND.pdf