阅读: 1,833

自2月24日普京下达特别军事行动命令以来,俄乌冲突已经持续20多天,引起全球多方势力的广泛关注。俄乌冲突发生后,绿盟科技伏影实验室基于全球威胁狩猎系统,对冲突双方的网络空间行动进行持续监控,观测到包括钓鱼攻击、 APT组织攻击、DDoS攻击在内的多种攻击行为,并发布了一系列披露或总结性的事件分析报告。

随着战况的深入发展,各方势力在网络空间中的攻防对抗也已进入白热化阶段。亲俄与亲乌的两大集团在网络对抗中构建了大批“前沿阵地”,双方充分运用了DDoS攻击、僵尸网络、勒索病毒、漏洞攻击、数据擦除软件等多种网络攻击工具,将火力覆盖至对方的基础设施、社交网络、组织机构等重点区域。绿盟科技伏影实验室全球威胁狩猎系统对冲突双方的网络空间进行网络攻击行为的全周期异域监测,捕获了包括扫描行为、登录凭证破解、邮件投递、漏洞利用、跳板攻击、入侵行为、持久化攻击在内的多类攻击行为,并且发现了针对重要物联网设备和IPv6服务的新型攻击活动。

全球威胁狩猎系统监测显示,自2月以来,乌克兰方面总共遭受来自38541个IP的网络攻击活动,俄罗斯方面总共遭受来自30581个IP的网络攻击活动。

2月24日早,俄罗斯对乌克兰展开军事行动,俄方网络力量在第一时间配合了俄军在现实战场中的行动。根据全球威胁狩猎系统监测,针对乌克兰的攻击行为在2月24日迎来爆发式增长,该攻击高峰持续了大约一周,直至2月28日俄乌第一次谈判后回落至相对低点,并在随后每次俄乌谈判过程中出现明显的反弹。

2月26日,军事行动开始两天后,乌克兰开始在全球招募”IT志愿军”对俄罗斯的关键基础设施发起攻击,同时“匿名者”黑客组织也在网络上对俄宣战,从而使针对俄罗斯的攻击数量开始上升。根据全球威胁狩猎系统监测,从3月1日开始,俄罗斯方面受到的攻击数量出现井喷态势,该现象与来自黑客组织等非国家行为体的攻击密切相关。与乌克兰方面受攻击形势类似,针对俄罗斯的网络攻击活动在每次俄乌谈判期间同样出现了明显的反弹。

俄乌冲突以来,全球威胁狩猎系统监测到来自双方的高频且多样的网络攻击行为,共捕获扫描行为86123次、登录凭证破解行为154457次、漏洞利用行为29560次、跳板攻击行为30240次、入侵行为395903次、持久化攻击行为628次。

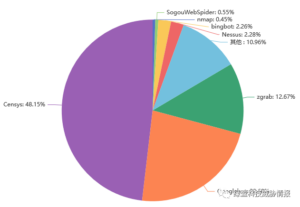

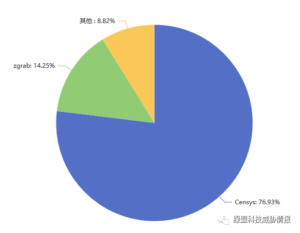

知己知彼,百战不殆。网络攻防对抗中,扫描的目的就是“知彼”,帮助定位目标,提高攻击命中率和效率。根据全球威胁狩猎系统监测,本次俄乌网络冲突中,出现最多的扫描来源为Censys和Googlebot。俄乌网络冲突发生后,双方为追求快速获取敌方中的服务信息,普遍选择了最高效的信息源。Censys搜索引擎能够扫描整个互联网,搜索所有联网设备并收集相关的信息,发现互联网设备中的脆弱服务;而Google是全球最大的互联网搜索引擎,使用Googlebot可以获得丰富的网络信息。本次冲突使用最多的扫描工具为zgrab和Nessus,均是常用的开源工具。zgrab 是基于zmap无状态扫描的应用层扫描器,可以自定义数据包以及ip和域名之间的关联,可用于快速指纹识别爆破等场景。而Nessus号称是世界上最流行的漏洞扫描程序,能够协助攻击者进行网络中大量主机的漏洞识别工作。

登录凭证破解是网络攻击中成本较低的攻击手段,在攻击目标缺乏安全保护意识,使用默认密码的情景中,可以轻易地获取目标服务数据。本次俄乌网络冲突中,攻击者常用的爆破字典多是默认用户名密码组合,其中还包含了树莓派的默认用户名密码。相关高频用户名密码见下表。

| 用户名 |

密码 |

| nproc |

nproc |

| knockknockwhosthere |

knockknockwhosthere |

| root |

admin |

| root |

<No Pass> |

| root |

root |

| user |

123456 |

| admin |

admin |

| pi |

raspberry |

| pi |

raspberryraspberry993311 |

| test |

test |

登录凭证破解攻击虽然直接且普遍,却经常能够收到预期之外的收益。作为参考,早在2018年就有乌克兰记者披露,乌克兰武装部队的“第聂伯罗”军事自动化控制系统,服务器网络保护十分原始,账号是admin,密码是123456,如果被登陆凭证破解攻击攻破,将泄露乌克兰大量的机密文件。

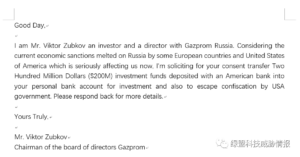

俄乌网络冲突中,邮件投递也是攻击者频繁使用的攻击手段。自网络冲突爆发以来,全球威胁狩猎系统监测到了大量与俄乌冲突关联的钓鱼邮件。3月7日,系统监测到一封来自越南的主题为“全球经济制裁”的钓鱼邮件,发件邮件IP地址为103.141.xx.xx,发件邮箱地址为admin@undpun.com。发件者冒充俄罗斯天然气公司Gazprom的董事长,谎称因受到美国经济制裁,需要外部支持来进行大额转账,通过这种社工手段对目标进行钓鱼。这一系列钓鱼邮件的收件地址多是Rediffmail、Outlook、Gmail等开源邮箱企业,可以看出这是针对普通民众的钓鱼活动。

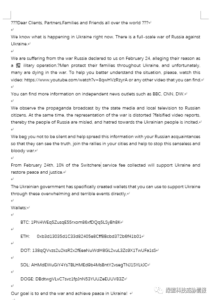

3月13日,系统监测到一封来自巴西的针对YMAIL、GMAIL,MSN等常用邮件服务商的钓鱼邮件,发件邮件IP地址为200.146.xx.xx,发件邮箱地址为helpukraine@accounts.chase.com。发件者以“帮助乌克兰对抗俄罗斯入侵”的名义,描述了乌克兰被俄罗斯入侵的遭遇,并留下BTC、ETH、DOT、SOL和DOGE等多种钱包账户,试图通过博取全球各地的普通民众对战争受害者的同情来赚取利益。经查询钱包地址,发现发件者留下的BTC、ETH均无交易记录,DOT账户查询同样为空。

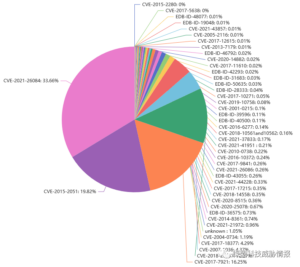

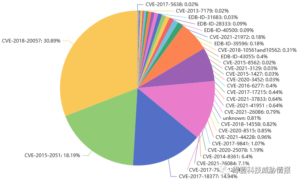

在网络冲突过程中,针对脆弱服务的漏洞利用也是双方会采取的主要网络攻击手段。全球威胁狩猎系统在本次俄乌冲突中监测到了去年的热门漏洞Apache Log4j远程代码执行漏洞,该漏洞影响着很多全球使用量前列的开源组件,一旦被攻击者利用,就可以在目标服务器上执行任意代码,造成严重后果。此外,全球威胁狩猎系统还监测到多个2021年下半年发布的漏洞,包括针对Atlassian公司Jira系统的路径遍历漏洞、针对Hotel Druid程序的跨站脚本漏洞、针对Montala ResourceSpace管理工具的跨站脚本漏洞等。由此可见,网络冲突中的攻击者技术迭代较快,若目标服务没有及时修复漏洞,将会被其利用,造成严重后果。

从漏洞利用攻击类型上来看,双方采用最多的手段均为命令执行和SQL注入,这两类漏洞类型均是高威胁类型的漏洞,若利用成功,则可在目标系统执行恶意命令和代码,或者破坏目标系统的数据完整性,应引起防御方的高度重视。

俄乌网络冲突中,全球威胁狩猎系统还捕获到大量攻击者攻陷目标后执行命令的行为。从下表记录的高频执行命令中可以看出,攻击者入侵目标成功后,通常会首先搜集目标系统包括CPU信息、内存信息、系统架构等系统信息,再制定下一步针对攻陷目标的具体攻击措施,如挖矿活动、DDoS攻击、跳板中继等从而在网络攻击过程中对攻击目标给予精准打击。

| 命令 |

使用次数 |

| uname -a |

28772 |

| cat /proc/cpuinfo | grep name | head -n 1 | awk ‘{print $4,$5,$6,$7,$8,$9;}’ |

28756 |

| free -m | grep Mem | awk ‘{print $2 ,$3, $4, $5, $6, $7}’ |

28752 |

| ls -lh $(which ls) |

28744 |

| which ls |

28744 |

| crontab -l |

28738 |

| uname -m |

28731 |

| top |

28726 |

| uname |

28722 |

| cat /proc/cpuinfo | grep model | grep name | wc -l |

28720 |

恶意代码是网络攻击中的一种高危攻击手段,恶意代码的植入和安装通常具有较强的隐蔽性,会影响到网络上数据或程序的完整性和可用性,且可对目标造成持久化危害。本次俄乌冲突中已出现WhisperGate、HermeticWiper、IsaacWiper、CaddyWipe等数据擦除类恶意软件被投放,政府网站和银行等重要部门深受其害,损失严重。俄乌网络冲突至今,全球威胁狩猎系统捕获到相关恶意代码传播地址13个,其中一个恶意代码传播地址与挖矿行为关联。从恶意代码传播的IP地址或域名来看,攻击者通过使用公网上公共的脚本托管网站来下载攻击脚本,达到隐藏自己身份的目的,使防御方溯源无从下手。恶意代码传播地址关联家族多数为Mirai和Gafgyt,二者均是网络上活动频繁的恶意软件家族,主要攻击目标是路由器、摄像头等常用的物联网设备。

| 恶意代码传播地址 |

关联家族/攻击行为 |

| http://209.xx.xx.122/x86 |

Mirai |

| http://xx.xyz/multi/xx.sh |

Mirai |

| http://xx.xyz/xx.sh |

Mirai |

| http://194.xx.xx.122/keenzeuonions |

|

| ftp://anonymous:anonymous@45.xx.xx.105/.sh |

Gafgyt |

| ftp://anonymous:anonymous@194.xx.xx.122/.keenzeuonions |

Gafgyt |

| http://64.xx.xx.17/x86 |

Mirai |

| http://179.xx.xx.170/putkite/quickr1n.sh |

挖矿 |

| http://45.xx.xx.105/onions1337 |

Gafgyt |

| http://172.xx.xx.149/curl.sh |

Mirai |

| http://31.xx.xx.109/bins.sh |

Mirai |

| ftp://anonymous:anonymous@98.xx.xx.153/sora1.sh |

Mirai |

| ftp://anonymous:anonymous@206.xx.xx.177/sh |

Mirai |

2.3 网络冲突攻击目标多为重要服务

随着IPv6的普及,IPv6的安全隐患逐渐暴露,近些年针对IPv6的攻击呈现上升态势。根据全球威胁狩猎系统监测,来自瑞士的攻击IP 193.105.x.x利用乌克兰的设备作为跳板,对俄罗斯的Yandex公司的IPv6地址2a02:x:a::a进行了持续攻击。Yandex为俄罗斯最大互联网企业,旗下的搜索引擎在俄国内拥有逾60%的市场占有率,是世界第五大搜索引擎。

2.3.2 摄像头、路由器等物联网设备成为攻击重点

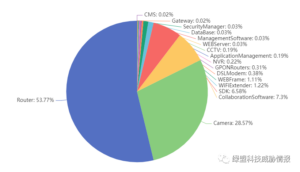

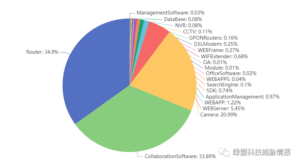

在俄乌网络冲突中,关键服务设备成为双方的攻击重点。根据全球威胁狩猎系统监测数据,2月以来,俄罗斯的多种服务设备遭受漏洞利用攻击,遭受攻击最多的两种设备是路由器和摄像头,两种智能设备在本次网络冲突中扮演了重要的角色。路由器作为网络环境的核心和心脏,一旦发生故障,将导致区域网络环境的瘫痪。而摄像头由于暴露在公共场所且分布广泛,能够成为网络攻击中的关键跳板,同样成为攻击者首选目标。

全球威胁狩猎系统监测数据显示,乌克兰方面遭受了针对路由器和摄像头设备的大量漏洞利用攻击。此外,Confluence协同办公软件也成为漏洞攻击的“重灾区”,这类具备多人协作办公能力的软件如果被攻击者破坏,将会使通信能力本就遭遇重创的乌克兰雪上加霜。

本次俄乌网络冲突,为我们带来以下启示:1. 数字化时代的战争形式:网络战和热战两线并进伴随着数字化时代的迅猛发展,现代战争已经不仅仅局限于军事行动和现实冲突,网空战场的对抗博弈同样重要。根据全球威胁狩猎系统监测,军事行动开启后,双方遭受网络攻击的趋势与军事行动、网络宣战等行为相一致,体现了前所未有的现实战争与网络攻击共同推进的特点。

2. 网络冲突攻击手段丰富:从扫描到漏洞利用攻击覆盖各个阶段

在本次俄乌网络冲突中,除了DDoS攻击、APT攻击、数据擦除软件投放等已经公开的攻击手段,攻击者还采取了从扫描到持久化攻击的多种攻击手段。多元化的攻击手段可以有效地发现目标资产可以利用的脆弱点,达到“多点开花”的效果,让防御者难以抵挡所有攻击。

3. 网络冲突攻击目标明确:关键服务设备成为攻击焦点、新型服务安全值得关注

根据全球威胁狩猎系统监测到的各种形式的攻击威胁,摄像头和路由器等关键服务设备都是攻击核心,IPv6服务也成为攻击目标。重要部门应该加大对关键服务设备和新型服务的安全保障建设的投入,加强相关人员的安全培训,使其能保持战时稳定性。

随着俄乌冲突局势的深入,涉及俄罗斯与乌克兰的各方势力的网络冲突仍在持续,全球威胁狩猎系统将持续监测俄乌网络冲突进程。希望俄乌战争早日结束,世界和平。

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。