最近,大华摄像头在安全圈又着实火了一把,起因是大华科技(Dahua Technology)发布了针对其部分产品的固件升级补丁用来修复其中的一个重要安全问题。然而在官方发布声明前,发现此漏洞的安全专家Bashis表示此漏洞疑似为大华科技自身预留的一个后门,因此没有事先通知大华科技而是选择了直接公开此漏洞。通过此漏洞,攻击者可以在非管理员权限的情况下访问摄像头产品的用户数据库,提取出用户名及哈希密码。攻击者可以利用用户名与哈希密码直接登录该摄像头从而获得该摄像头的相关权限。

描述

从绿盟科技的威胁情报中心的分析来看,本次大华摄像头影响范围着实不小。

- 全球漏洞分布情况

我们统计全球范围内存在此安全漏洞的设备数量达到了1,106,446台,其分布情况如下图所示:

其中,含漏洞设备最多的前20个国家及具体设备数量如下图所示:

- 中国地区漏洞分布情况

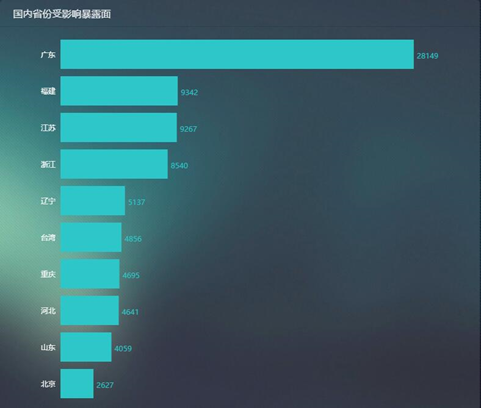

我们统计到中国国内受该漏洞影响的设备总数为108,205台。受影响设备在各省份的分布情况如下图所示:

受影响的设备在国内主要城市的分布情况如下图所示:

国内存在受漏洞影响设备数量最多的前10个省份及各省份具体数量如下图所示:

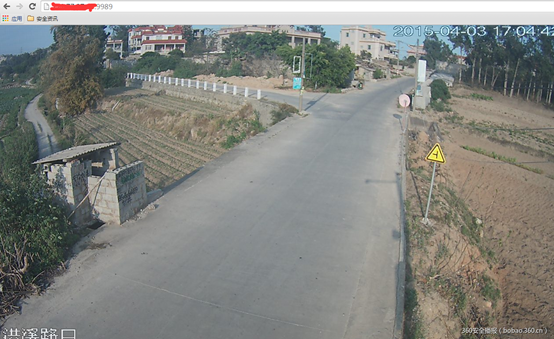

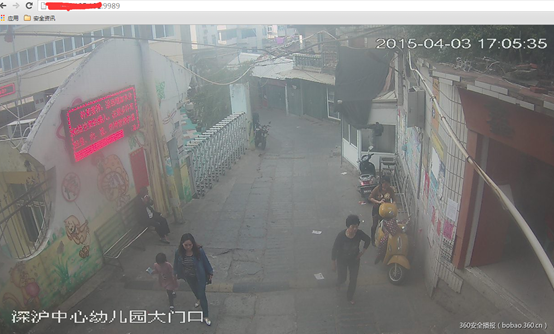

其实,这并不是大华第一次出现类似漏洞,早在2015年,大华摄像头就暴露过因产品存在漏洞可以远程控制未修改默认用户名密码的用户摄像头。

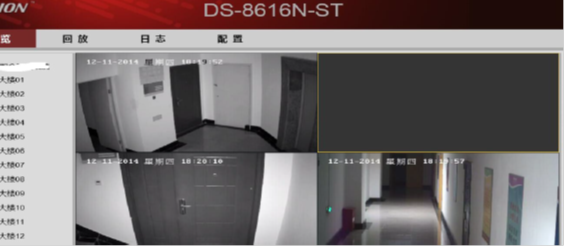

大华摄像机存在默认的管理密码(admin/admin),虽然在公网环境中限制了对80端口的访问,但是可以通过配套的摄像机终端软件,通过37777端口访问摄像机内容,可以接入硬盘录像机批量控制多个摄像头,通过云台控制摄像角度等。经过技术人员的分析还发现,无需口令可通过指定端口访问大华摄像头内容。攻击者可通过访问摄像头访问指定端口,绕过web管理登陆机制,直接访问到摄像头拍摄内容。可以看到摄像头当前拍摄的图片。

不仅大华科技一家出现了安全漏洞,像前两年的360水滴摄像头,海康威视等均被爆由于密码,漏洞等问题导致的安全、隐私泄露等问题。

不仅摄像头,很多“智能家居”设备由于连接互联网,在给我们带来方面的同时,也带来了不少的安全隐患,包括今年3·15晚会上揭露的劫持无人机,远程控制智能汽车等,那么这些问题都是怎么发生的呢?

分析

智能家居设备通常使用后端云服务来监控设备的使用情况,或支持用户远程控制这些系统。用户可以通过移动应用或 Web门户网站访问这些数据或控制设备。比如小米科技,用户购买了小米路由器,小米空气净化器后,可以通过手机app来远程控制空气净化器,使得用户在回家之前,就可以先让空气净化器工作,等回到家中,空气已经被过滤了。这样确实方便了用户。

但是,一旦厂商的产品出现了漏洞等安全问题,再被黑客进行利用,那么对于用户来说就是非常危险的了,轻则信息泄露,财产损失,重则人身安全都会受到损害。

我们进行了统计分析,发现现在的智能家居设备以及物联网设备的安全问题主要如下。

薄弱的身份认证机制

这些设备都没有使用相互身份认证功能或采用强密码。更糟糕的是,一些设备将身份认证密码限定为简单的四位PIN 码,使得用户无法在云接口上设置强密码。此外,这些设备还不支持双因素身份认证(2FA),并且无法应对密码暴力破解攻击,导致用户很容易成为攻击的目标。

Web漏洞

除了薄弱的身份认证机制外,许多智能家居设备Web接口还容易受到一些众所周知的Web应用漏洞的困扰。在对15个物联网云接口执行快速测试后,结果显示这些设备存在一些严重的漏洞,包括路径遍历、不受限制的文件上传(远程代码执行)、远程文件包含(RFI)和 SQL注入等十项漏洞。

本地攻击

攻击者会通过侵入采用弱加密功能的Wi-Fi网络,攻击家庭网络,进而攻击用户的智能设备。这些设备以明文方式本地传输密码或者根本不使用任何身份认证功能。物联网设备还存在一个共同的特点,即采用未签名的固件更新。此项安全功能的缺失会让攻击者能够轻易攻破家庭网络,破解物联网设备的密码。这些被盗的证书可用于执行其他命令,甚至还能通过恶意固件更新彻底控制设备。

发动互联网攻击

每个接入互联网的设备都是一个终端,我们对于智能家居的设备的管理和注重程度远不如我们常用的手机、电脑等设备,而且由于智能家居设备长时间在线,带宽稳定、攻击不易察觉等特点,以智能家居为代表的物联网设备越来越受到黑客的青睐,目前已经发生过黑客通过攻击并远程控制嵌入式设备(摄像头)来发动大流量,真实IP的DDoS事件。

2014年12月10-12日,某省运营商DNS遭受DDoS攻击QPS已达到560W+,是正常值的5倍。

对DNS遭受的攻击流量进行攻击溯源发现发动攻击的僵尸主机。

发现大量主机开放远程管理且存在弱口令和漏洞调查分析发现大多数是嵌入式设备:网络摄像头、网络机顶盒、ADSL终端……

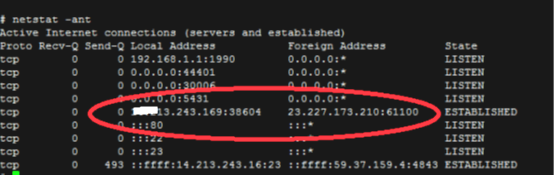

进一步分析这些设备与某美国IP的61100端口建立长连接,并接受控制指令。

对命令控制服务器进行溯源,发现此次攻击有10000余台僵尸主机参与,根据采样数据分析推断,该僵尸网络控制了6万台僵尸主机,也就是说这6万多僵尸主机中,大部分都是我们说的物联网的智能设备。

应对方法

不幸的是,用户难以自行提高物联网设备的安全性,这是因为大多数设备不提供安全的操作模式。尽管如此,用户还应坚持采纳以下建议,确保降低其受到攻击的风险:

- 在设备账户和 Wi-Fi网络上采用独特的强密码(8位以上,至少采取大小写字母,数字,特殊字符中的两种到三种)。

- 更改默认密码。

- 设置 Wi-Fi 网络时,使用安全性更高的加密方法,如 WPA2/PSK

- 没有必要时,关闭或保护物联网设备的远程访问功能

- 购买二手物联网设备时要十分小心,这是因为这些设备可能已被篡改

- 禁用多余的功能

- 安装最新更新

- 确认是否要使用智能功能,或者普通设备是否能够满足要求

- 家中使用摄像头,家中有人时可以考虑进行遮盖或者挪动等措施,防止隐私泄露。

央视3·15晚会上,撒贝宁在晚会结束时的话引人深思:“从技术上来讲,这个世界上没有绝对的安全。未来随着智能设备的大范围普及,万一出现问题,就会引发严重的后果。希望未来的厂商,能把性能和安全统一协调起来,我们才能让我们的未来,走的更远更安全。”

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880