近期,安全研究人员发现了一款新的恶意软件。这款恶意软件与 WannaCry勒索软件一样,通过利用Windows SMB文件共享协议中的漏洞自行传播,但是与后者不同的是,它使用了近期泄露的美国国家安全局(NSA)的多种黑客工具,而Wannacry仅使用了2种!

绿盟科技的安全专家在对其进行分析之后发现,EternalRocks具有病毒的特征,而且能够进行自我传播,其危害性需要引起各单位的重视,本文即是对该蠕虫病毒给出了企业内的应急处置方案。

EternalRocks蠕虫病毒

2017年5月17日,克罗地亚安全专家(Miroslav Stampar)发现了一种基于类似WannaCry的蠕虫病毒,也是通过NSA武器库中的漏洞进行传播,他将此病毒命名为EternalRocks,并发布到Twitter,如下图:

据国外媒体《财富》杂志2017年5月21日报道,EternalRocks影响了大量未安装补丁的Windows7主机,传播速度快,目前已经影响了24万主机。如下图:

-

事件时间轴

因NSA武器库泄漏引发了一系列安全事件,按时间顺序排列如下:

-

病毒组成及流程

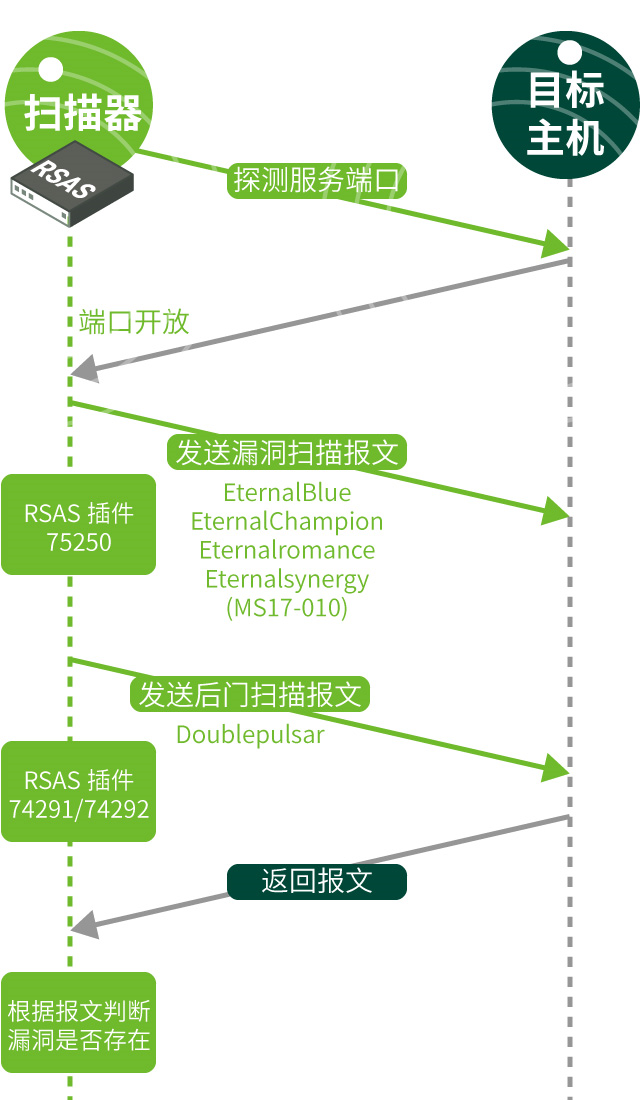

Eternalrocks由7个攻击载荷组成,包括4个Windows漏洞利用程序、1个后门程序和2个漏洞扫描程序。

| 功能 | 模块名 | 漏洞编号 |

| 漏洞利用程序 | Eternalblue

Eternalchampion Eternalromance Eternalsynergy |

Microsoft Windows SMB 远程代码执行漏洞(MS17-010)

CVE-2017-0143 CVE-2017-0144 CVE-2017-0145 CVE-2017-0146 CVE-2017-0147 CVE-2017-0148 |

| 后门程序 | Doublepulsar | |

| 扫描程序 | Architouch、Smbtouch |

上述提到的4个漏洞利用均利用了Windows系统 SMB 协议存在的漏洞,涉及Windows XP, Vista, 7, Windows Server 2003, 2008, 2008 R2系统,微软已经发布官方安全补丁MS17-070,对漏洞进行了修复。

病毒工作流程如下:

- 利用SMB的侦察工具smbtouch和architouch扫描开放的SMB端口。

- 如果发现SMB端口,利用四个漏洞的利用程序(eternalblue、、eternalchampion、eternalromance、eternalsynergy)通过网络感染受害主机。

- 感染eternalrocks后,会下载Tor浏览器(能够访问暗网的浏览器,此网络可避免被追踪,使用常规浏览器无法访问)并下载.NET组件。

- Tor会主动连接到一个暗网中的C&C服务器,连接服务器24小时后,会响应的C&C服务器并下载7个SMB漏洞的攻击载荷,通过这种方式,可以躲避沙盒技术的检测。

- 感染完成后,EternalRocks蠕虫会继续扫描互联网的开放SMB端口,传播并感染其他主机。

-

病毒特点

- 利用多个漏洞

EternalRocks利用了NSA武器库中的4个攻击程序,比WannaCry利用的数量多。

- 只感染,不破坏

EternalRocks并未像WannaCry对感染主机的文件进行加密并勒索比特币,仅仅通过网络传播。

- 未设置传播开关

EternalRocks并未像WannaCry设置域名开关用于控制病毒传播。

- 安装后门

EternalRocks会在被感染的主机上安装Doublepulsar后门,此后门被黑客利用,可以远程控制被感染主机。

- 延迟下载攻击载荷

EternalRocks感染主机后,会延迟24小时下载攻击载荷,目的在于拖延安全研究人员的响应时间。

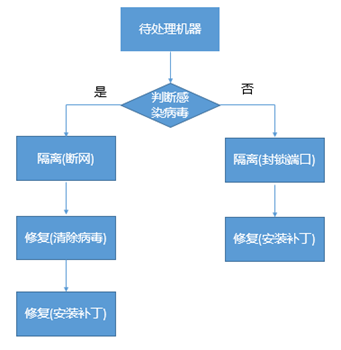

处置流程

EternalRocks病毒处置流程如下:

-

检测

1、本地检查

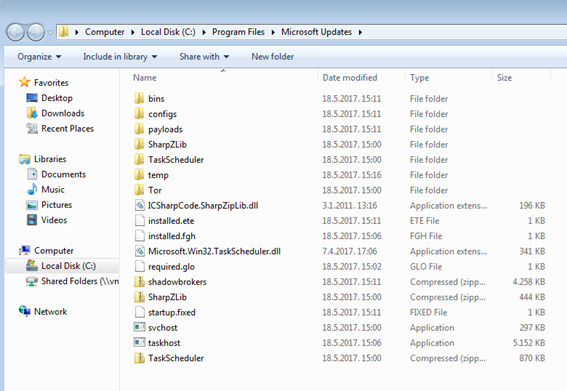

病毒感染主机后,会创建C:\Program Files\Microsoft Updates\目录,生成多个病毒文件,如下图:

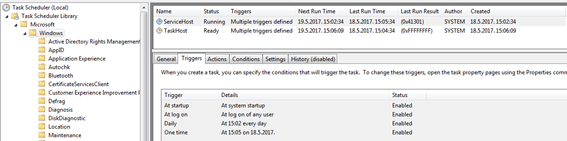

进入开始菜单—控制面板—管理工具—计划任务,展开任务计划程序库—Microsoft—Windows,病毒会创建2个计划任务ServiceHost和TaskHost,如下图:

在主机上发现以上特征,即可判断已经感染EternalRocks病毒。

2、远程扫描

管理员可使用绿盟极光远程安全评估系统RSAS对网络内未安装补丁及中了Doublepulsar后门的主机进行远程检测,如下图:

隔离

- 断网

检测阶段发现的已感染病毒的主机应立即进行断网,避免病毒进一步在网络内扩散。

- 封锁端口

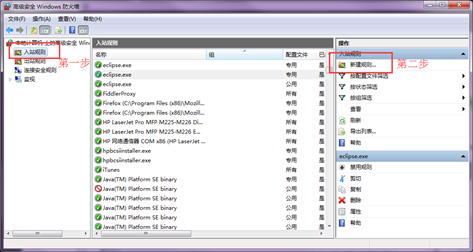

对于未安装MS17-010补丁的和存在Doublepulsar后门的主机,应立即封锁Windows SMB服务TCP 445端口,方法如下:

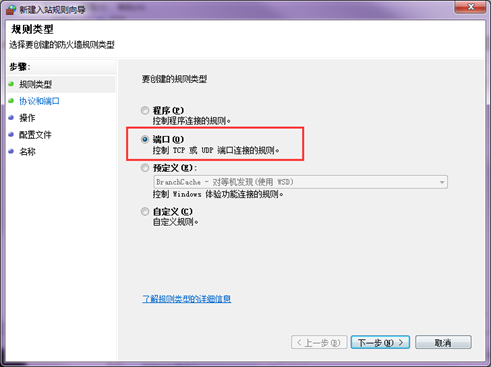

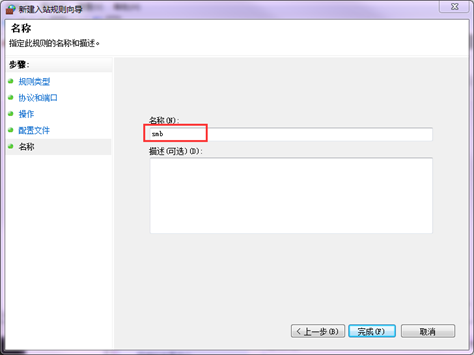

1、开始—控制面板—Window防火墙,点击左侧高级设置,点击左侧入站规则,再点击右侧新建规则创建防火墙入站规则:

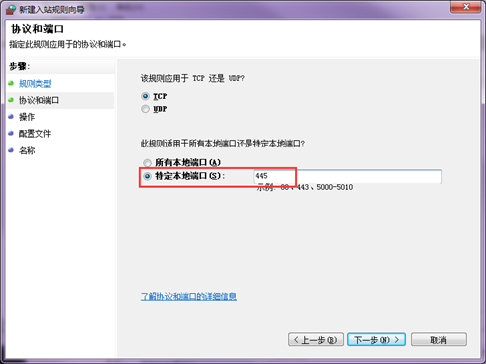

2、在新建入站规则向导中,针对协议和端口步骤,选择对端口过滤。

3、选择TCP协议和特定本地端口:445

4、在操作步骤中,选择阻止连接。

5、在应用该规则处,勾选域、专用以及公用选项。

6、填入规则名称,完成创建。

7、规则创建完成后,可看到入站规则中存在445阻断规则。

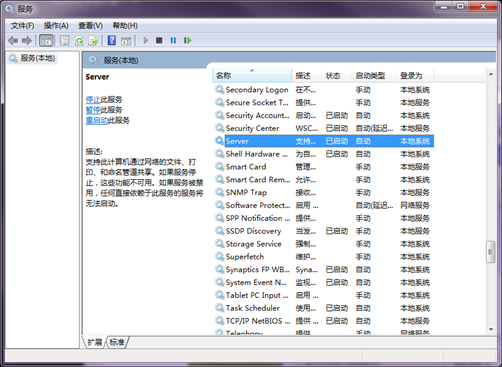

除使用Windows防火墙封锁TCP 445端口外,还可以直接禁用Server服务,如下:

- 点击开始菜单—运行,输入msc,进入服务管理器,找到server服务。

2、双击将启动类型修改为禁用,点击停止按钮,将服务状态修改为已停止。

重新启动主机即可彻底关闭TCP 445端口。

-

修复

- 清除病毒

- 进入开始菜单—控制面板—管理工具—计划任务,展开任务计划程序库—Microsoft—Windows,删除计划任务ServiceHost和TaskHost。

- 停止以下进程。

C:\Program Files\Microsoft Updates\svchost.exe

C:\Program Files\Microsoft Updates\taskhost.exe

C:\Program Files\Microsoft Updates\torunzip.exe

- 删除C:\Program Files\Microsoft Updates\目录及其中所有文件。

- 安装补丁

下载并安装微软官方补丁:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

-

监测

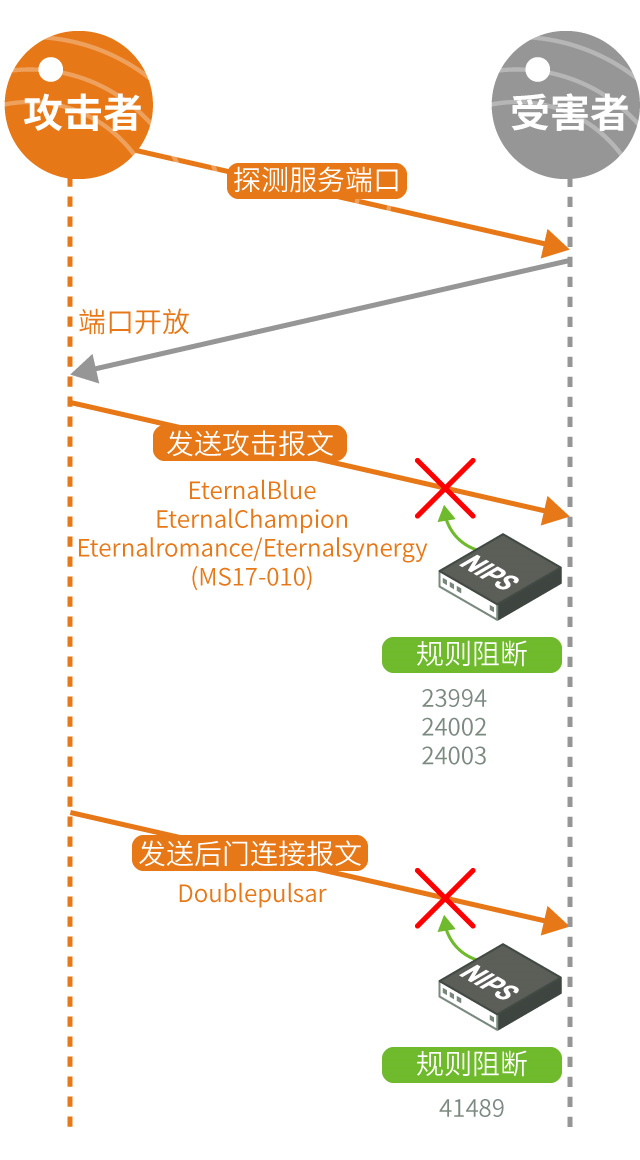

- 网络监测和阻断

管理员可使用绿盟入侵防御系统NIPS对网络中的攻击报文和Doublepulsar后门连接报文进行阻断,防范病毒进一步扩散,如下图:

同时也可使用此方法监测网络中是否有病毒扩散,帮助管理员定位感染病毒的主机。

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880