对于信息安全而言,建立完善的安全体系和纵深的防御措施是目前主流的安全理念。相较于防护,针对已经存在于系统中的威胁检测,特别是由APT攻击带来的未知威胁检测,就显得手段单一,架构模糊,效果也就差强人意。因此,本文针对未知威胁检测探知的思路做一个简单的梳理。

未知威胁

未知威胁来源

谈到未知威胁,首先还是从APT攻击开始谈起。APT(Advanced Persistent Threat)高级持续性威胁,是指隐匿而持久的计算机入侵过程,通常由某些人员或组织精心策划,针对特定的目标。

- Advanced高级——采用先进的攻击技术和复杂的攻击工具,利用多种0day漏洞。

- Persistent 持续性——长期潜伏监或控制特定目标。

- Threat威胁——人为参与策划的攻击行为。

综上所述,APT攻击由于利用0day漏洞,攻击技术复杂,具有特点:

- 不易发现

- 渗透性强

APT攻击是一个长期的过程,且极其隐蔽,不易被发现,具有特点:

- 潜伏周期长。

因此在系统中,有别于传统的病毒、蠕虫或各类已知攻击手段,APT攻击带来的是真正的未知威胁。基于以上特点,未知威胁存在于网络中的可能性更高,且更隐蔽。

攻击目的

上文中提到“APT攻击带来的是真正的未知威胁”,那么攻击的最终目的是什么?我们的信息系统中,攻击者最在意的是什么?下图中,列举了几项知名的APT攻击事件,通过分析攻击者的攻击行为与攻击结果,总结出APT攻击背后的真实意图。

攻击目的总结为三类,获取信息,既攻击者通过数据窃取方式得到敏感信息和关键信息;控制主机,既攻击者取得主机控制权以便监视行为和远程操控,大部分情况下,作为跳板机,目的同样是获取信息;摧毁目标,既破坏物理设备。

从上述7个APT事件结果来看,其中6个都是以获取信息为目的,占比为85%;仅有1项是以破坏物理设备为目的,占15%。

金融行业未知威胁

未知威胁在金融行业中,数据窃取为目的占比远高于行业平均,也就是几乎所有攻击全都指向关键服务器,目的是获取有用的客户信息(银行和保险)、机密的交易数据(证券和基金),最终通过这些信息获得经济利益。

知名的“证券幽灵”就是典型的针对数据窃取的攻击。长期潜伏在证券业者网络内的未知威胁,慢慢积累大量交易信息,通过这些内幕信息交易获利。

因此,在自己的网络内是否存在此类未知威胁,成为了金融行业信息安全从业人员的一个心病。在建立完善的安全体系扎紧篱笆后,是否存在之前潜伏的未知威胁?该如何去发现它?

未知威胁探知

未知威胁防御

谈未知威胁检测前,简单来介绍下未知威胁的防御之道。

对于未知威胁的防御,传统的安全解决方案,如IPS、防病毒等基于签名技术的防护手段已经不再有效。目前比较理想的方式是采用沙箱虚拟执行,构造一个可控,可记录的真实模拟环境,运行可疑文件,通过其触发的行为和网络连接状态来判断是否属于未知威胁。

未知威胁检测之殇

目前信息安全技术措施主要落在“防”上,“检”的手段单一,效果欠佳;安全管理理念建好防护体系,没有安全事件发生的网络环境默认安全,忽视“检”的作用。意识形态上检测的不必要性,安全手段上检测能力的差异性,导致安全威胁、未知威胁检测发展步伐缓慢,严重滞后,是整个安全防御体系中的一大短板和隐患。

未知威胁检测探知之道

那么沙箱虚拟执行的防御模式能否应用到未知威胁检测中来呢?答案是否定的。通常需要被检测的网络内设备众多,设备中的文件类型繁杂,数量更是惊人,要完成每个文件的虚拟执行来判别是否为未知威胁是不现实的。

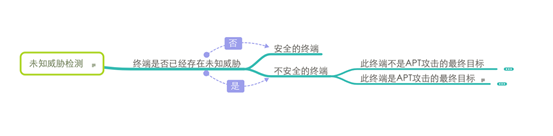

未知威胁检测探知的思路需要从另一个角度展开,以 APT攻击的目标终端为本,未知威胁的异常行为为导向,通过逆向的思维来推导出如何对未知威胁进行检测。

逆向的第一步是判断终端设备是否为安全的,如果是安全的终端,则不考虑检测方法;如果是不安全的终端则判断其是否为APT攻击的最终目标。前文中提到金融行业APT攻击目的是数据窃取,因此攻击者需要最终到达关键服务器和存储关键信息的终端设备。所以,未知威胁的检测目标进一步可以细化为跳板机和目标机。

跳板机

跳板机,APT攻击的非最终目标,通过它作为中转站将未知威胁传送到真正的目标主机。

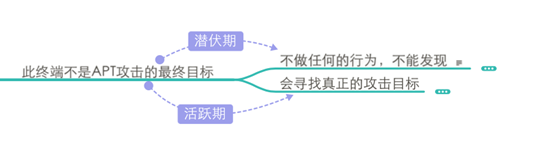

未知威胁存在于跳板机中有两种状态,一是潜伏期,二是活跃期。

第一种状态暂时对终端设备没有任何威胁,且不易被监测到,因此不考量此状态下的检测手段。

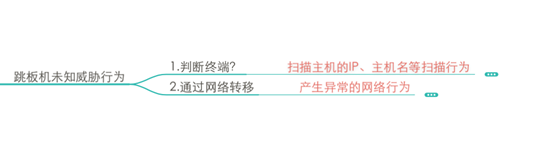

第二种状态下,未知威胁会通过一系列行为向真正的攻击目标转移,在此过程中通过网络、主机层的安全检测手段来进行未知威胁探知。此过程中,通常的攻击行分为两步,判断终端——攻击跳转。

- APT攻击在前期准备过程中,会有大量社工行为,充分掌握攻击目标的人员资料、网络情况等等信息,所以通过主机信息可以判断终端是否为最终攻击目标,既关键服务器等。扫描主机的过程会是一个异常的终端行为,因此,对于跳板机的未知威胁检测第一种方式就是针对异常的终端行为日志分析。采用绿盟企业安全平台ESP对终端设备日志收集,将大量的日志数据精细化到安全日志,结合其他安全设备日志,达到未知威胁检测的目的。

- 攻击者判断终端为跳板机后,未知威胁必然会通过网络传播,自我复制传输到其他的终端设备。APT采用较多的水坑式或鱼叉式攻击,针对办公网络,在此类型网络内,使用者网络行为较为固定,因此可以绘制出网络行为白名单作为安全基线。因此,在传输过程中,通过安全基线可以很容易的发现网络中的异常行为,结合绿盟成熟的NGTP方案(NIPS+TAC)便可在此阶段检测出未知威胁。

目标机

目标机,APT攻击的真正目标,窃取此终端上的关键数据。

未知威胁在目标机上的行为模式与绿盟态势感知攻击链模型中的几个阶段相对应。

攻击链模型分为七个阶段:侦查——工具制作——投送——攻击渗透——安装工具——命令控制——恶意活动。

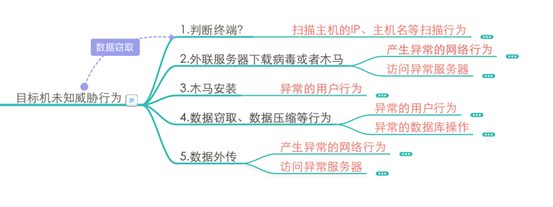

目标机的未知威胁行分为是:判断终端——下载工具——安装工具——数据窃取——数据传输。对应攻击链模型中后四个阶段,覆盖了APT攻击整个事中阶段。

- 与跳板机相同的终端判定,未知威胁的检测方式同上,不予累述。

- 攻击者判定为目标机后,大部分的APT攻击会从CC服务器下载病毒、木马或者其他恶意程序,从而产生异常的网络行为,采用IPS+TAC组合拳在网络层进行检测防护。同时,绿盟威胁情报中心NTI拥有的恶意IP情报,能定位出CC服务器,结合IPS更加准确的抓住网络内的未知威胁。

- 木马安装和数据窃取阶段产生的异常用户行为,采用用户行为基线结合绿盟NGTP方案(NIPS+TAC)便可做到未知威胁检测。

- 当数据存储于数据库中,绿盟DAS能对关键数据库操作进行防护检测,判定用户操作行为、操作权限,从而发现可能存在的未知威胁。

5) 与行为2下载工具阶段的网络数据流向相反,但产生相同的异常用户和网络行为,可以采取上述相同的威胁检测手段。

结束语

未知威胁探知在APT攻击的各个阶段采取的手段措施多样,是一个综合性的解决方案。真正要做好对APT的防护,未知威胁的检测,还需要用户和安全厂商的共同努力。

在做好“防”的情况下,完成“检”或许才能真正的让用户的信息安全水平得到提升。