一、综述

当地时间12月8日,安全公司FireEye发布博客表示,其内部网络遭到某高级组织攻击,FireEye红队工具箱遭窃取。

据FireEye称,此次被盗的红队工具主要用来为其客户提供基本的渗透测试服务,其中并不包含 0day 漏洞的利用和未公开技术。所涉及工具包含开源工具、开源工具的二次开发版本以及部分自研武器化工具。从工具用途看基本覆盖了包括持久化、权限提升、防御绕过、凭证获取、域内信息收集、横向移动等攻击生命周期的各个阶段。其中部分工具此前已被发布到社区和开源虚拟机CommandoVM中。

被窃的红队工具箱就像一个定时炸弹,无论攻击者是自己使用被盗工具还是公开披露都将成为重大威胁,所以为了使各组织能提前采取应对措施,FireEye已发布对策。绿盟科技也在第一时间对FireEye公开的对策进行了分析,现已能针对被盗工具和其涉及的漏洞提供检测及防护能力。

参考链接:

二、技术防护方案

2.1 FireEye官方对策

2.1.1 被窃工具检测规则

为了帮助组织能够识别到被窃工具的恶意利用,FireEye 已将被窃工具的检测规则发布到 Github。目前311个检测规则中包含YARA规则165个,SNORT规则34个,IOC规则88个,CLAMAV规则24个。Github仓库还会持续更新,详见:

https://github.com/fireeye/red_team_tool_countermeasures

2.1.2 被窃工具涉及漏洞

在FireEye公开的Github仓库中,还公布了与被窃工具相关的16个已知漏洞,漏洞影响操作系统,企业常用应用软件、网络设备等。尽快修复这些漏洞能有效限制红队工具发挥作用。

漏洞列表如下:

| 漏洞编号 | 漏洞名称 |

| CVE-2014-1812 | Windows 本地提权 |

| CVE-2016-0167 | Microsoft Windows 老版本本地提权 |

| CVE-2017-11774 | Microsoft Outlook中通过诱导用户手动执行文档(钓鱼)实现RCE |

| CVE-2018-13379 | Fortinet Fortigate SSL VPN预授权任意文件读取 |

| CVE-2018-15961 | Adobe ColdFusion RCE(可用于上传JSP Web shell) |

| CVE-2018-8581 | Microsoft Exchange Server 特权提升 |

| CVE-2019-0604 | Microsoft Sharepoint RCE |

| CVE-2019-0708 | Windows 远程桌面服务(RDS)RCE |

| CVE-2019-11510 | Pulse Secure SSL VPNs 预授权任意文件读取 |

| CVE-2019-11580 | Atlassian Crowd RCE |

| CVE-2019-19781 | Citrix应用交付控制器和Citrix网关的RCE |

| CVE-2019-3398 | Confluence需经认证的 RCE |

| CVE-2019-8394 | ZoHo ManageEngine ServiceDesk Plus 预授权任意文件上传 |

| CVE-2020-0688 | Microsoft Exchange RCE |

| CVE-2020-10189 | ZoHo ManageEngine Desktop Central RCE |

| CVE-2020-1472 | Microsoft Active Directory 特权提升 |

建议系统管理员及时排查自身资产是否易受这16个漏洞的影响,如有影响应及时安装补丁修复。

https://github.com/fireeye/red_team_tool_countermeasures/blob/master/CVEs_red_team_tools.md

2.2 临时解决方案

建议系统管理员结合自身资产情况,判断业务系统是否受到红队工具箱中涉及的16个漏洞影响,并及时安装相应补丁进行防护。

FireEye还发布了用于检测泄露红队工具的多个检测规则,管理员可以根据自身情况使用FireEye提供的YARA,SNORT或者CLAMAV规则来检测与防护。具体操作可从参考官方指导文档:

YARA:https://yara.readthedocs.io/en/stable/yarapython.html

SNORT:https://snort.org/documents

ClamAV: http://www.clamav.net/documents/clam-antivirus-user-manual

2.3 绿盟科技检测防护建议

绿盟科技已经根据现有信息,针对本次泄露的红队攻击工具进行了应急处理。

随着FireEye的规则更新,绿盟科技也会持续跟进,提供检测与防护能力,请用户保持关注。

2.3.1 针对被窃红队工具的检测与防护

为了应对潜在的利用本次泄露攻击工具进行的攻击,绿盟科技已根据 FireEye公开的规则信息在绿盟科技威胁分析系统(TAC) 中更新,为用户提供检测与防护能力。

http://update.nsfocus.com/update/listTacDetail/v/ruleV2.0.2

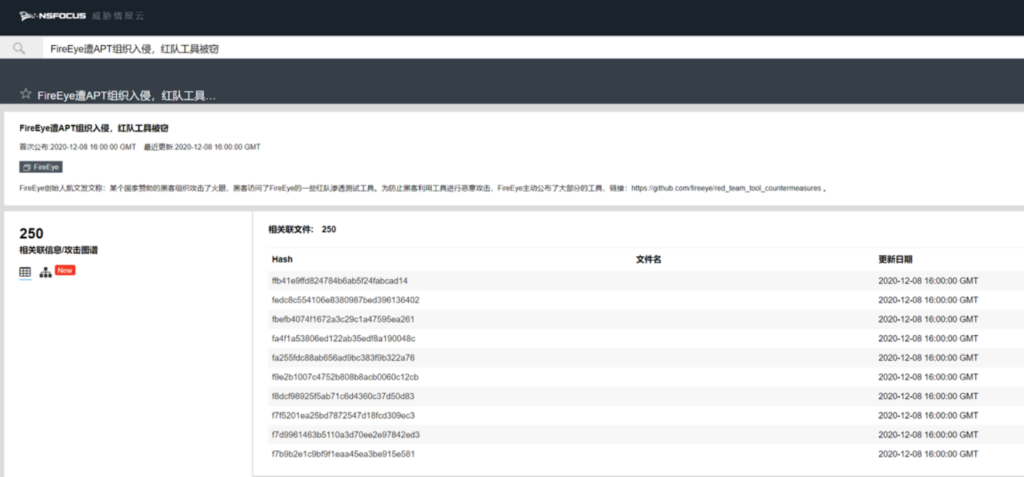

同时,绿盟科技情报中心(NTI)已经收录和支持此次泄露工具的ioc。

2.3.2 针对被窃工具相关漏洞的检测与防护

对照FireEye官方发布的被窃工具相关漏洞列表,绿盟科技经确认,涉及的16个漏洞均可被检测与防护,建议部署了以下设备的用户尽快升级到最新版本。

检测类产品:远程安全评估系统(RSAS V6)、入侵检测系统(IDS) 、统一威胁探针(UTS)。

- 远程安全评估系统(RSAS V6)

http://update.nsfocus.com/update/listRsas

- 入侵检测系统(IDS)

http://update.nsfocus.com/update/listIds

- 统一威胁探针(UTS)

http://update.nsfocus.com/update/bsaUtsIndex

防护类产品:入侵防护系统(IPS)、Web应用防护系统(WAF)。

- 入侵防护系统(IPS)

http://update.nsfocus.com/update/listIps

- Web应用防护系统(WAF)

http://update.nsfocus.com/update/wafIndex

平台类产品:

- 绿盟全流量威胁分析平台(TAM)

https://www.nsfocus.com.cn/html/2019/210_1009/63.html

- 绿盟企业安全平台 (ESP-H)

https://www.nsfocus.com.cn/html/2019/209_1230/96.html

- 绿盟智能安全运营平台(ISOP)

http://update.nsfocus.com/update/isopIndex

以上产品针对各漏洞的检测防护升级包情况详见“附录A 相关漏洞检测防护详情”。

三、事件启示

由FireEye的红队工具箱被窃一案,很容易就联想到前些年“方程式组织”武器库多次被曝光事件,后者当年在网络安全领域也是引起了轩然大波。也是从那时起,网络军火泄露、扩散所能造成的影响和危害被全球真正见识到,毕竟有相当一部分人都体验过被WannaCry支配的恐惧。

红队工具一旦被扩散,会为潜在的攻击者提供极大的便利,严重破坏攻防平衡。因此类似工具库的持有者应更加注意:

1. 合理存放和保管

除了物理存放安全,还可以通过类似PGP等硬加密方式将工具进行加密,即使泄露,也无法解密使用,可以有效降低工具泄露后造成的危害。

2. 加强管理

对这些工具的访问控制严格管理,通过设置权限级别来限制访问的人员。同时利用日志记录,以便随时查询访问记录,发现异常访问与操作。

3. 加强人员操作规范

设置了软件层面的存放和管理规范后,还要加强人员培训,避免不合规和误操作,导致类似敏感工具的泄露。

本次泄露事件再次为安全厂商敲响了警钟,大家都应更加重视类似“武器库”在攻防博弈中的作用,同时加强相关内部管理,提高响应处理能力,避免此类事件的发生并降低事后造成的影响。

附录 A. 相关漏洞检测防护详情

| 漏洞编号 | 绿盟产品规则 | 升级包版本号 |

| CVE-2014-1812 | RSAS | 系统插件V6.0R02F01.2012 |

| CVE-2016-0167 | RSAS | 系统插件V6.0R02F01.2011 |

| CVE-2017-11774 | RSAS | 系统插件V6.0R02F01.2011 |

| CVE-2017-11774 | IPS | 5.6.10.20655 |

| CVE-2017-11774 | UTS | 5.6.10.20655 |

| CVE-2018-13379 | RSAS | 系统插件 V6.0R02F01.1812 |

| CVE-2018-13379 | WAF | 6.0.7.0.46716/6.0.7.1.46716 规则ID27004981 fortios_lang_ptravel |

| CVE-2018-15961 | RSAS | 系统插件V6.0R02F01.2011 |

| CVE-2018-15961 | IPS | 5.6.10.24166 |

| CVE-2018-15961 | WAF | “文件非法上传防护”策略即可防护 |

| CVE-2018-15961 | UTS | 5.6.10.24166 |

| CVE-2018-8581 | RSAS | 系统插件V6.0R02F01.2011 |

| CVE-2018-8581 | IPS | 5.6.10.21152 |

| CVE-2018-8581 | WAF | 6.0.7.0.46716/6.0.7.1.46716 规则ID27004964 exchange_privilege_elevation |

| CVE-2018-8581 | UTS | 5.6.10.23542 |

| CVE-2019-0604 | RSAS | 系统插件V6.0R02F01.2011 |

| CVE-2019-0604 | IPS | 5.6.10.23040 |

| CVE-2019-0604 | UTS | 5.6.10.23040 |

| CVE-2019-0708 | RSAS | 系统插件 V6.0R02F01.1411 |

| CVE-2019-0708 | IPS | 5.6.10.20383 |

| CVE-2019-0708 | UTS | 5.6.10.23542 |

| CVE-2019-11510 | RSAS | 系统插件 V6.0R02F01.1812 |

| CVE-2019-11510 | IPS | 5.6.10.21238 |

| CVE-2019-11510 | WAF | 6.0.7.0.46716/6.0.7.1.46716 规则ID27004979 pulse_abfile_read |

| CVE-2019-11580 | RSAS | 系统插件 V6.0R02F01.1505 |

| CVE-2019-11580 | IPS | 5.6.10.24166 |

| CVE-2019-11580 | WAF | “文件非法上传防护”策略即可防护 |

| CVE-2019-11580 | UTS | 5.6.10.24166 |

| CVE-2019-19781 | RSAS | 系统插件 V6.0R02F01.1812 |

| CVE-2019-19781 | IPS | 5.6.10.22558 |

| CVE-2019-19781 | WAF | 6.0.7.0.46716/6.0.7.1.46716 规则ID27004971 citrix_gateway_ptravel |

| CVE-2019-19781 | UTS | 5.6.10.23542 |

| CVE-2019-3398 | RSAS | 系统插件V6.0R02F01.2011 |

| CVE-2019-3398 | IPS | 5.6.10.24166 |

| CVE-2019-3398 | WAF | 6.0.7.0.46716/6.0.7.1.46716 规则ID27004887 confluence_upload_path_travel |

| CVE-2019-3398 | UTS | 5.6.10.24166 |

| CVE-2019-3398 | IPS | 5.6.10.19741 |

| CVE-2019-3398 | WAF | “文件非法上传防护”策略即可防护 |

| CVE-2019-3398 | UTS | 5.6.10.19741 |

| CVE-2020-0688 | RSAS | 系统插件V6.0R02F01.2011 |

| CVE-2020-0688 | IPS | 5.6.10.22068 |

| CVE-2020-0688 | WAF | 6.0.7.0.46716/6.0.7.1.46716 规则ID27004936 exchange_deserialization_rce |

| CVE-2020-0688 | UTS | 5.6.10.23542 |

| CVE-2020-10189 | RSAS | 系统插件V6.0R02F01.2011 |

| CVE-2020-10189 | IPS | 5.6.10.22284 |

| CVE-2020-10189 | WAF | 6.0.7.0.46716/6.0.7.1.46716 规则ID27004940 zoho_central_deserialization |

| CVE-2020-10189 | UTS | 5.6.10.23542 |

| CVE-2020-1472 | RSAS | RSAS:系统插件 V6.0R02F01.1917 |

| CVE-2020-1472 | IPS | 5.6.10.23542 |

| CVE-2020-1472 | UTS | 5.6.10.23542 |

附录 B. 产品使用指南

4.1 RSAS扫描配置

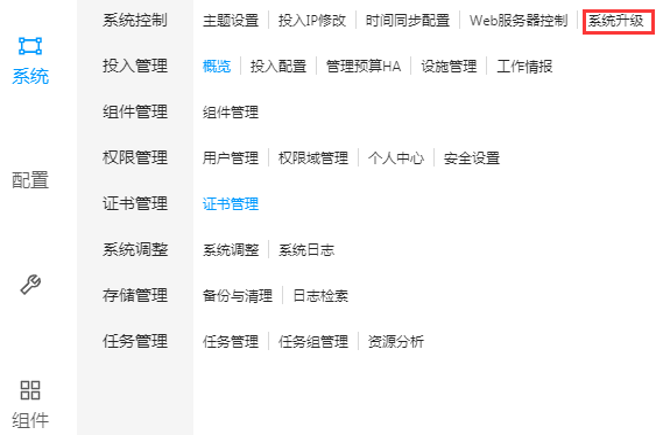

在系统升级中,点击下图红框位置选择文件。

选择下载好的相应升级包,点击升级按钮进行手动升级。等待升级完成后,可通过定制扫描模板,针对此次漏洞进行扫描。

4.2 UTS检测配置

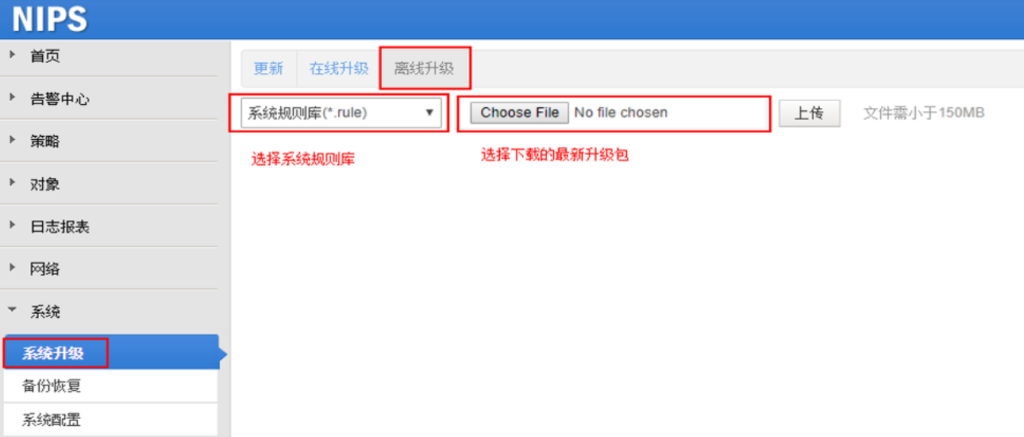

在系统升级中点击离线升级,选择规则升级文件,选择对应的升级包文件,点击上传,等待升级成功即可。

4.3 IPS防护配置

在系统升级中点击离线升级,选择系统规则库,选择对应的文件,点击上传。

更新成功后,在系统默认规则库中查找规则编号,即可查询到对应的规则详情。

注意:该升级包升级后引擎自动重启生效,不会造成会话中断,但ping包会丢3~5个,请选择合适的时间升级。

4.4 WAF防护配置

在WAF的规则升级界面进行升级:

手动选择规则包,提交即可完成更新。

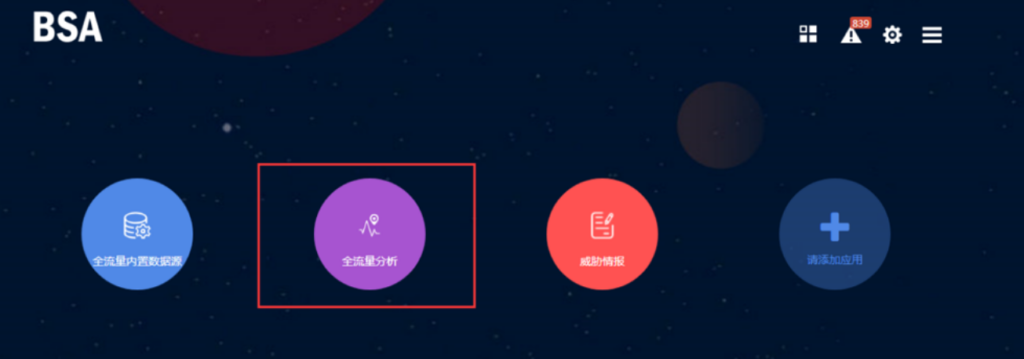

4.5 TAM配置

进入全流量产品:

进入规则升级页面,点击场景管理-场景配置-上传,上传文件。

文件上传成功后结果如下图所示:

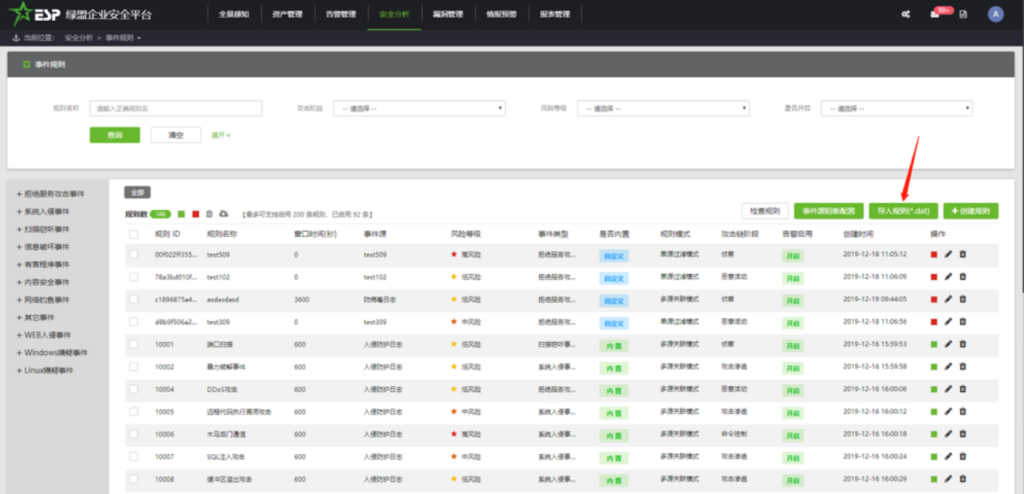

4.6 ESP-H配置

第一步:登录ESP/ESP-H平台

第二步:进入安全分析-事件规则

第三部:如下图,点击导入规则。

4.7 ISOP 配置

第一步:登录ISOP平台,点击系统升级,如下图所示:

第二步:在“统一规则库升级”中选择“攻击识别规则包”,将下载的最新版本规则包导入上传,并点击升级即可。