一、背景

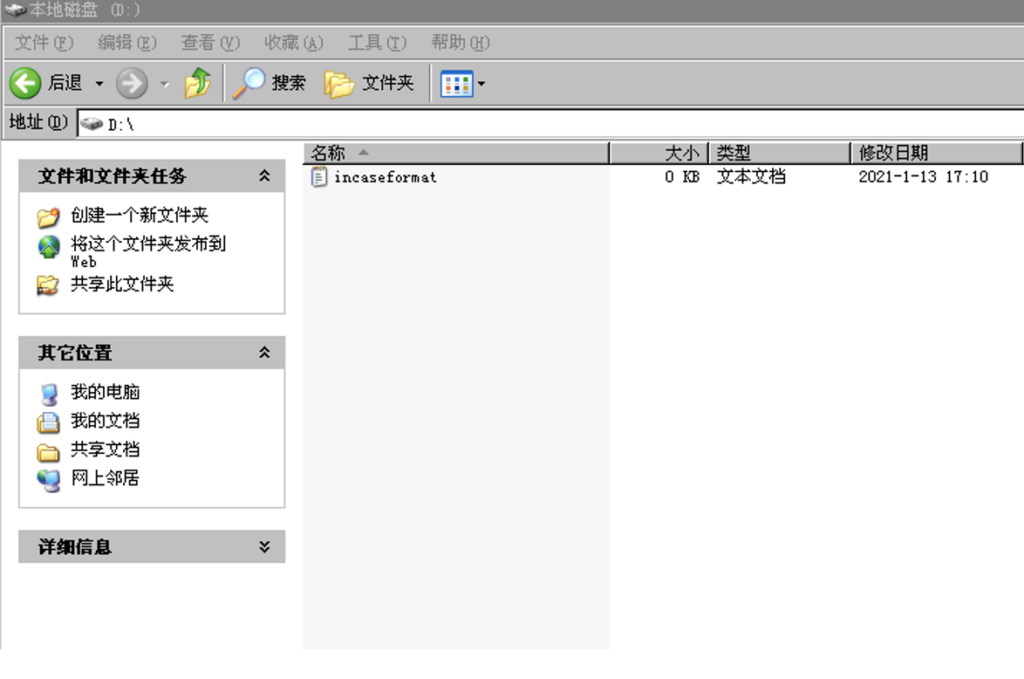

2021年1月13日,绿盟科技应急响应团队接到全国多个客户反馈感染所谓的incaseformat病毒,涉及政府、医疗、教育、运营商等多个行业,且感染主机多为财务管理相关应用系统。感染主机表现为所有非系统分区文件均被删除,由于被删除文件分区根目录下均存在名为incaseformat.log的空文件,因此网络上将此病毒命名为incaseformat。

二、病毒分析

从搜索引擎结果来看,该病毒最早出现时间为2009年,主流杀毒软件厂商均将此病毒命名为Worm.Win32.Autorun,从名称可以判断该病毒为Windows平台通过移动介质传播的蠕虫病毒。

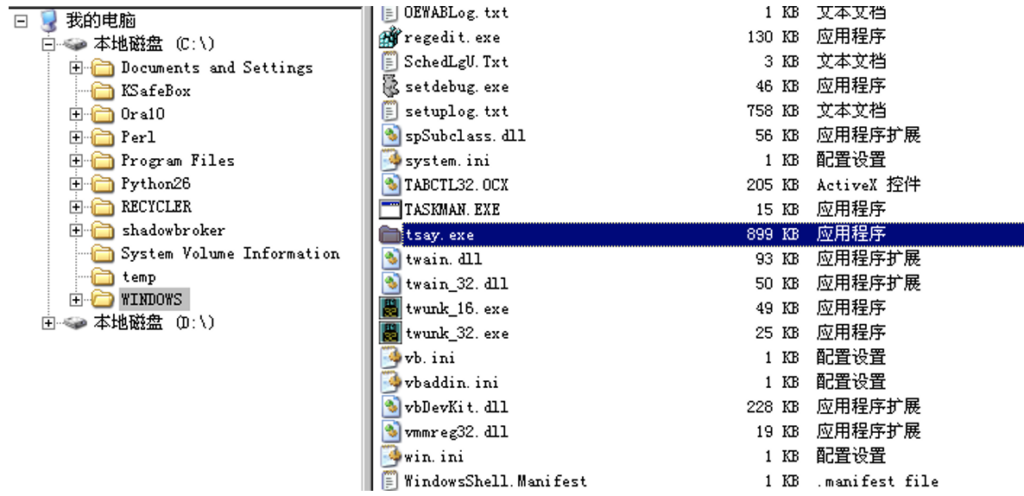

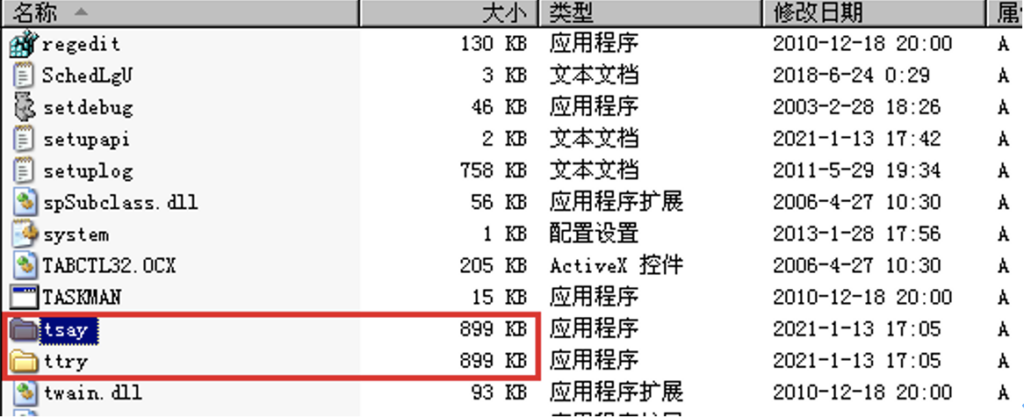

病毒文件运行后,首先复制自身到Windows目录下(C:\windows\tsay.exe),文件图标伪装为文件夹。

同时修改注册表键值实现自启动,涉及注册表项为:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

病毒文件将在主机重启后运行,并开始遍历所有非系统分区下目录并设置为隐藏,同时创建同名的病毒文件。

此外还会通过修改注册表,实现不显示隐藏文件及隐藏已知文件类型扩展名,涉及的注册表项包括:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\checkedvalue

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt\checkedvalue

最后对非系统分区下所有文件执行删除操作,并创建incaseformat.log文件。

三、感染分析

该病毒由于编写时对某时间判断变量赋值错误,导致在今天(2021年1月13日)才触发并执行文件删除的代码逻辑,实际该病毒可能已在感染主机上驻留多年,但由于缺少主机防病毒软件或白名单设置错误等原因,一直未能被发现。

由于病毒本身只能通过U盘等移动介质进行传播,并无相关网络传播特征,此次在国内多个行业出现大规模感染事件,猜测可能与相关应用系统的供应链或厂商运维有关,如:软件分发、更新升级、远程运维等,具体传播途径还需做进一步溯源分析。

四、处置建议

- 主机排查

排查主机Windows目录下是否存在图标为文件夹的tsay.exe文件,若存在该文件,及时删除即可,删除前切勿对主机执行重启操作。

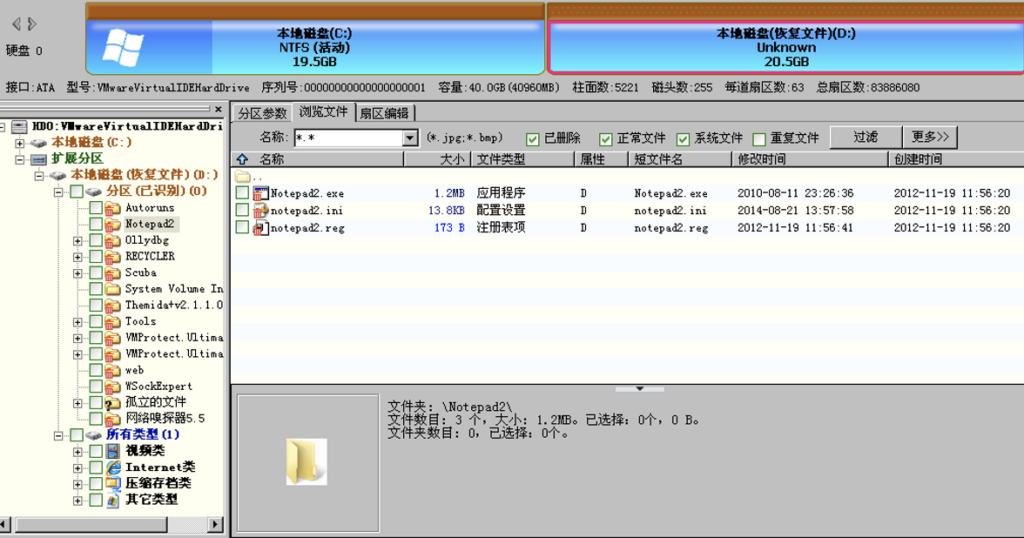

2.数据恢复

切勿对被删除文件的分区执行写操作,以免覆盖原有数据,然后使用常见的数据恢复软件(如:Finaldata、recuva、DiskGenius等)即可恢复被删除数据。

3.病毒清理

由于病毒出现年份较早,主流杀毒软件均可对该病毒进行查杀,用户也可通过以下手工方式进行清理修复:

1)通过任务管理器结束病毒相关进程(ttry.exe)

2)删除Windows目录下驻留文件tsay.exe和ttry.exe及注册表相关启动项(RunOnce)

3)恢复上述被病毒篡改的用于隐藏文件及扩展名的相关注册表项。

五、附录

已知样本MD5:

4B982FE1558576B420589FAA9D55E81A

1071D6D497A10CEF44DB396C07CCDE65

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。