2020年8月7日,瑞典籍工程师Till Kottmann在推特上发布了英特尔内部文件泄露的相关信息并将该起事件命名为秘密湖(exconfidential Lake),目前该推特账号已被冻结。

图1 消息源账号被冻结

该工程师声称其于前一日收到了一封黑客的匿名邮件,并获取到这份泄密文件。据称总泄露文件大小约为90GB,目前网络上流传的资料为第一部分(Intel exconfidential Lake drop 1)16.9GB和第二部分(Intel exconfidential Lake drop 1.5)412MB,剩余文件有待更新。

泄露文件时间跨度很大,最早的文件可以追溯到2007年(3672*********5),最新的文件包括2020年5月的冒烟测试相关文档。

第一部分泄露文件中,包含232个文件和2个文件夹,其中70%文件为压缩包,类别丰富,涉及产品包括:Intel ME(管理引擎)、SkyLake、KabyLake、CoffeeLake、WhiskeyLake、AmberLake、CometLake、IceLake、TigerLake、ApolloLake、geminilake、ElkhartLake等。

图2 第一部分文件信息

第二部分泄露文件中,包含6个文件,主要包含Intel PTES(平台支持测试套件)、Apollo Lake产品的相关资料、Intel APS Software(自动电源切换软件)HDCP的证书等文件,其中第二批文件均为Intel Confidential级别。

图3 第二部分文件信息

- 关于文件来源

Intel方面认为泄露来源是Intel Resource and Design Center,然而在一份Kottmann与下载数据的黑客的对话中,我们看到,黑客证实是通过使用nmap进行大规模网络扫描时发现目标服务器的,该服务器部署在Akamai CDN网络上。通过猜测用户名可以直接进入,并返回到root。通过利用另一个错误配置,可以伪造任何雇员或使用自己创造的账户。 [1][2]

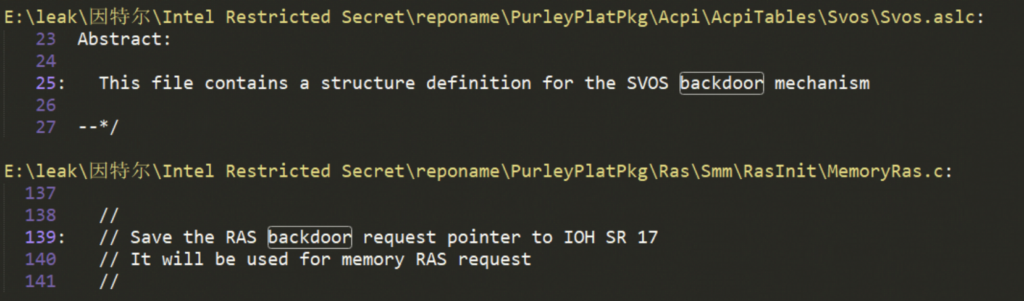

- 关于代码中的“backdoor”(后门)

在公布了资料泄露的消息后,Tillie Kottmann在固件源码中搜多到了“backdoor”字样:

图4 代码中的backdoor相关信息

国外媒体也对该事件进行了报道,从多个消息来源看,这里涉及到的backdoor并不是网络安全领域中的后门技术[3] ,而是在UVM(通用验证方法学)领域中的backdoor技术。同时Intel方面的发言人也回应:“公司产品中不存在所谓的“后门”,公司正在对此次时间开展调查,根据泄露内容推测其来源为Intel Resource and Design Center,该部门保存向特定注册用户、合作伙伴和外部实体的信息。我们认为是拥有访问权限的个人下载并分享了这些数据。” [4]

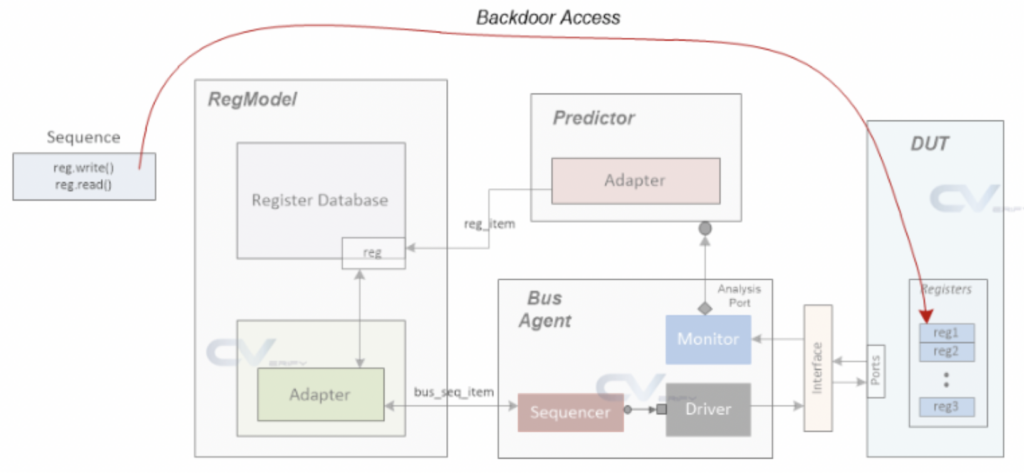

在查阅了相关资料后,笔者也认为这里的backdoor并不是网络安全中涉及的后门技术,而是关于UVM领域中的前后门技术的相关内容。[5][6][7]UVM允许使用backdoor访问,即使用一个模拟数据库直接访问DUT(待验证模块)中的信号。

图5 backdoor技术示意

- 关于文件内容

此次泄露文件包括产品路线图、框图、母版厂商电路图、BIOS固件源码和程序、管理引擎固件、调试工具、测试工具、用户手册、编码手册等。详细文件列表可以在2中找到。

在所有的泄露文件中,比较引人瞩目的是第十一代TigerLake系列处理器的相关资料。按照Intel方面的计划,该系列处理器的正式发布时间为2020年9月2日。泄露文件中包含了该系列处理器的相关固件、BIOS示例代码等,攻击者通过研究这些代码很可能会制造出针对还未上市产品的攻击代码。

总结

此次事件对于Intel损失不小,泄露文件基本上都是内部保密级别资料,从文件信息看测试类表格文件的创建和最后保存事件均以年为间隔,证明这些文件确实是生产环境中所使用的实际文件,反应的产品测试进度也基本符合Intel对外界公布的产品发布时间节点,还可以从中提取到保存文件的人员姓名和作者姓名,泄露了员工隐私。竞争对手也可以通过对资料的研究,获取到Intel使用的技术,从而对自身产品进行响应的提升和修改。

图6 泄露文件详细信息

对于攻击者而言,对源码进行研究可能会发现在Intel CPU中的安全漏洞,从而实现更加隐蔽的攻击。对泄露的测试工具、调试工具的研究和使用可以更方便地研究Intel CPU中的各种机制,也方面其测试攻击工具和攻击代码。未来的一段时间内,很可能会发生利用此次泄露资料进行的高级攻击,甚至APT攻击。

此次泄露事件也暴露了Intel供应链中的薄弱环节,首先是对于CDN服务器的错误配置导致了攻击者对资料的获取,其次弱密码的使用使得资料泄露后被轻易破解。通过此次事件,进一步向我们展示了供应链安全在当前网络安全领域中的重要性,即使自身安全性已经做到很好,但是整个供应链上的任何一个薄弱环节都可能成为攻击者的突破口。同时老生常谈的弱密码问题也需要得到重视,不仅仅是从认证方面,即使发生资料泄露,强密码也可以延缓机密文件被破解的时间,一定程度上减少损失。

绿盟科技将对此次事件进行持续跟踪。

参考链接:

[2]https://linuxreviews.org/The_Massive_Intel_Leak:_The_Files_It_Contains_And_Their_Content

[3]https://www.theregister.com/2020/08/06/intel_nda_source_code_leak/

[5]https://www.chipverify.com/forum/106-explain-backdoor-and-front-door-register-access-in-ral

[6]https://www.chipverify.com/uvm/uvm-register-model-example

[7]https://www.chipverify.com/uvm/uvm-register-backdoor-access