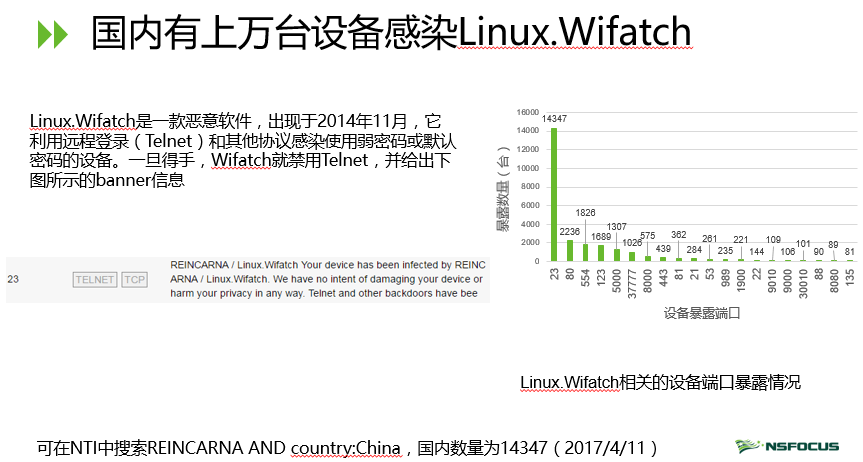

2016年9月20日,著名的安全新闻工作者Brian Krebs的网站KrebsOnSecurity.com受到大规模的DDoS攻击,其攻击峰值达到665Gbps,Brian Krebs推测此次攻击由Mirai僵尸网络发动。2016年9月20日,Mirai僵尸网络针对法国网站主机OVH的攻击突破DDoS攻击记录,其攻击量达到1.1Tpbs,最大达到1.5Tpbs。2016年10月21日,美国域名服务商Dyn遭受大规模DDoS攻击,其中重要的攻击源确认来自于Mirai僵尸网络,美国东海岸地区遭受大面积网络瘫痪。2016年11月28日,德国电信遭遇断网时间,攻击源来自Mirai僵尸网络的新变种。而Mirai僵尸网络的广泛传播,则是因为暴露在互联网的物联网设备存在安全问题,如弱口令等。

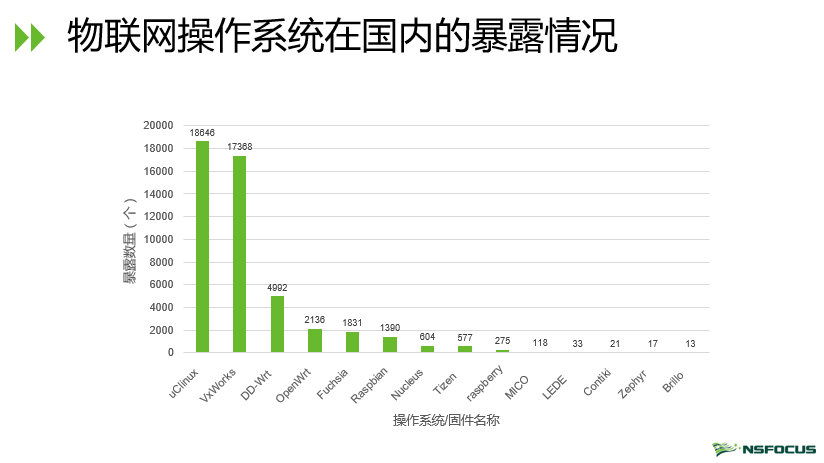

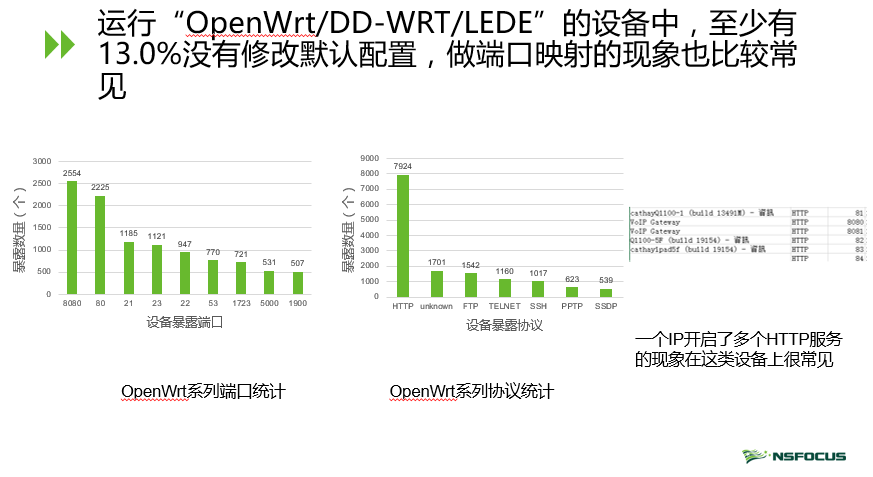

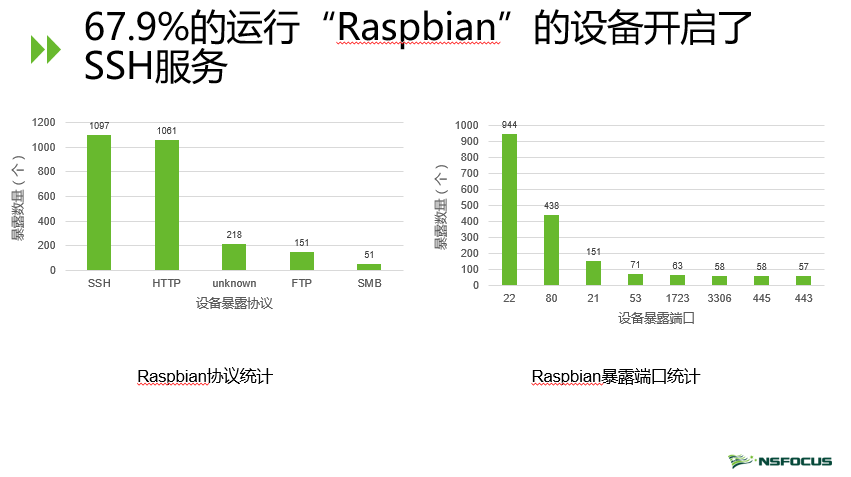

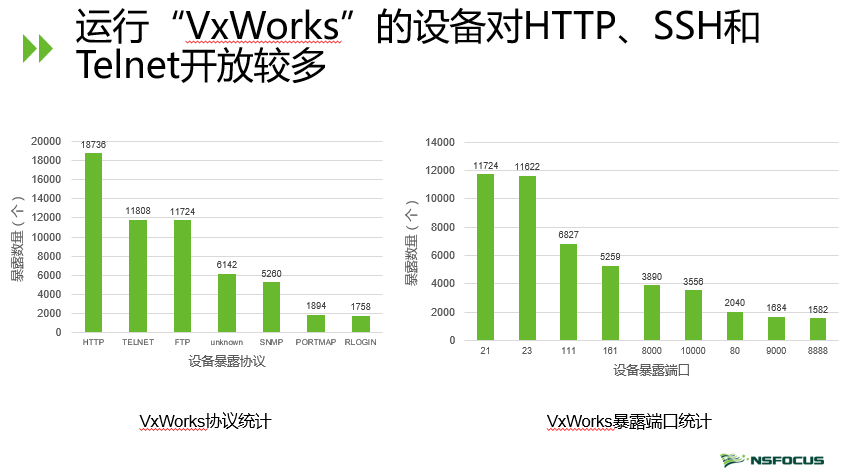

值得注意的是,很大一部分的受Mirai恶意代码感染的物联网设备是直接暴露在互联网上。因而,掌握物联网资产在全互联网中的暴露情况是一个非常值得关注的研究点,一种可行的研究方法是通过网络空间搜索引擎发现相关的物联网设备。

一个物联网设备暴露在互联网并不一定意味着这个设备存在问题,只能说明该设备存在被攻击甚至被利用的风险。比如一个设备通过用户名和密码可以被登录,如果用户使用了安全强度比较高的密码,则该设备便不存在弱口令的风险。但一旦设备暴露在互联网上,就增加了其攻击面,一旦在突发的安全事件中(如心脏出血等)其暴露的相关服务被发现漏洞,就存在被攻破的风险。

由于精力有限,很难保证涵盖到所有种类,对于所包含的类别,也很难保证数据百分之百的准确性。但在分析过程中,我们通过对于三个搜索引擎的数据对比以及分析,尽可能确保了数据的全面性和准确性。另外,我们的目的是通过展示物联网设备在互联网的暴露情况来揭示物联网安全防护的必要性和紧迫性。从这个角度来讲,少量遗漏或噪声数据并不影响文章的观点。

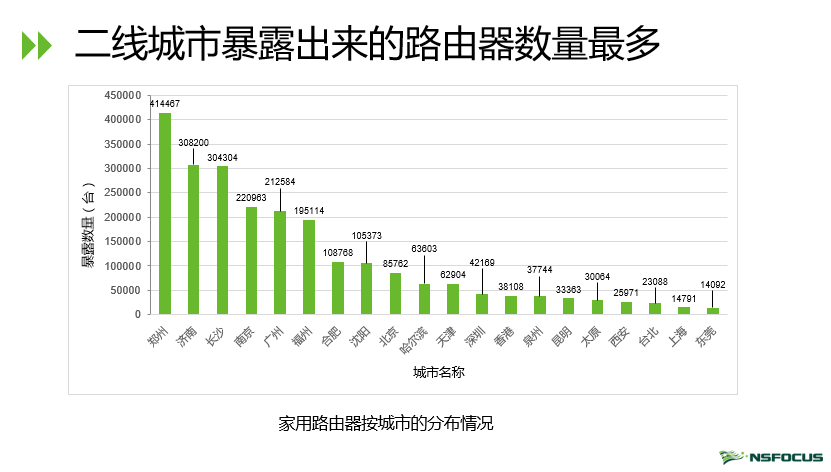

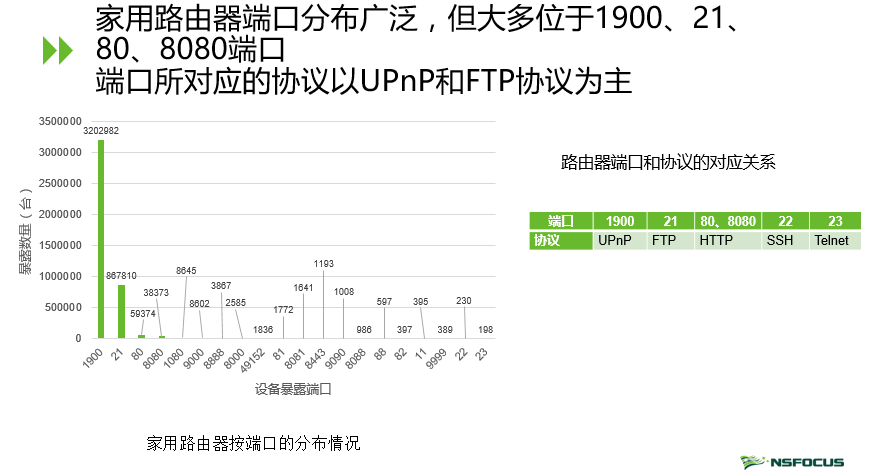

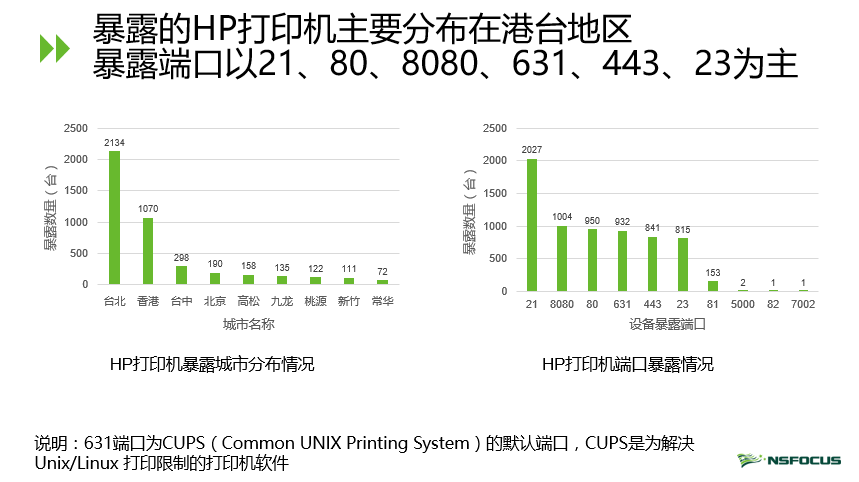

本次我们主要对物联网中的视频监控设备、路由器和打印机进行分析,未来我们将会分析更多设备的暴露情况,并对本文中的数据做必要更新。

如果您需要了解更多内容,可以

全报告链接:https://blog.nsfocus.net/exposure-analysis-domestic-internet/

加入QQ群:570982169

直接询问:010-68438880