日本知名旅行社JTB公司2016年6月14日宣称,在他们的服务器受到攻击后,经历了大规模的数据泄露。初步报告表明,在JTB公司预定旅行的793万人的个人预定信息可能被曝光。泄露的数据中含有敏感的个人信息,包括客户的姓名、家庭住址和电子邮件地址。当地媒体日本时报透露,护照信息在攻击中也遭受泄漏,包括4300多个可用的护照号码。

时间线跟踪如图1所示:

攻击路径概要如图2所示:(下图来自日经新闻编辑部)

]2 攻击路径概要

官方声称攻击的来源是一次有针对性的电子邮件钓鱼行动,一位公司的员工打开了一个被一种被称作PlugX的极其隐蔽的木马感染的电子邮件附件, 从而渗透到公司的数据服务器。

什么是PlugX

PlugX是一个可以追溯到至少2012年的多功能的远程访问木马(RAT),通过捆绑或编程进入许多合法的应用程序。

执行概要

攻击者发送带有样本的邮件,诱骗被攻击者打开、运行样本,感染机器。示意图如图3所示:

]3 执行示意图

样本实现的恶意功能包括:键盘记录,截屏,网络操作,端口监听,磁盘信息获取,数据库信息窃取等。

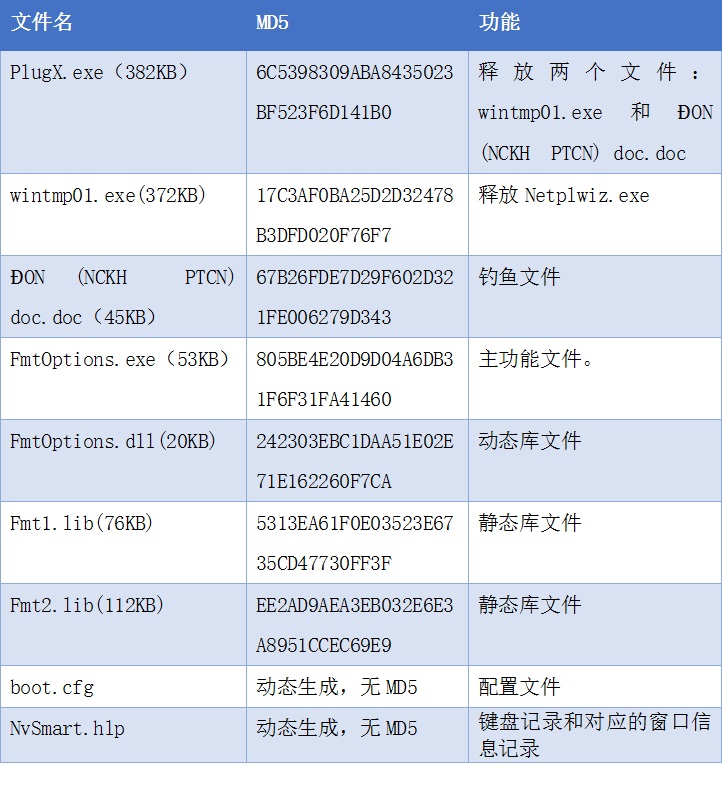

样本功能如表1所示:

样本使用不同的参数执行不同的功能,参数如表2所示:

样本启动方式

两种启动方式,一是以服务形式启动,服务名称Quest Software Service; 二是设置注册表启动项 。

]6 服务启动设置

]7 自启动项设置

样本结构

样本文件及功能如表3所示:

文件生成关系如图6所示:

]9 文件生成关系

执行行为分析

注册表行为

在注册表项“Software\Microsoft\Windows\CurrentVersion\Run”中添加了“Quest Software Sevice”,以完成自启动。

网络行为

]10 样本网络行为

样本使用了HTTP、TCP、UDP、ICMP四种协议方式发送数据,其中首先使用HTTP和TCP两种协议向指定IP发送数据(“攻击定位”章节所示),当连接失败后,使用UDP协议发送数据。发送数据包含密文信息和明文请求,其中密文信息包括计算机名、用户名、CPU信息、用户Token、内存信息、操作系统信息、系统时间等信息,其发送的数据为这些信息的压缩数据格式。明文信息为请求更新信息。分析如下:

]11 使用不同的通信协议

.jpg)

]12 发送的敏感数据的明文信息(网卡)

]13 POST请求更新数据

对发送的数据进行压缩(加密),成功连接后,接收的数据为压缩格式数据(通过解压缩函数解密),其返回数据为相应的命令,执行相应功能(根据不同的执行指令发送不同的信息)。

对样本的解密过程如下:

样本通过WSARecv函数接收命令,循环接收两个数据包,一个0xA大小,解密后作为key解压另一个数据包,第二个数据包0x10大小,其中第二个DWORD字段是Command字段。目前接收的Command字段数值一直是0x2,功能是主机的CPU、Memory、Version、ststeytime信息。

]14 CC通信

进程调用

]15 进程调用

进程注入情况如图14、图15所示:

]16 svchost.exe中注入的线程

]17 msiexec.exe注入的线程

样本动态调试分析

]18 设置键盘钩子

]19 主功能代码截图1

]20 主功能代码截图2

]21 主功能代码截图3

]22 创建服务

]23 查询是否管理员权限

]24 获取键盘类型

攻击定位

]25 网络IP地址

绿盟科技TAC检测结果

]26 TAC针对样本的检测结果

解决方案

绿盟科技检测服务

绿盟科技工程师前往客户现场检测。

绿盟科技专杀解决方案

1) 短期服务:绿盟科技工程师现场木马后门清理服务(人工服务+IPS+TAC)。确保第一时间消除网络内相关风险点,控制事件影响范围,提供事件分析报告。 2) 中期服务:提供3-6个月的风险监控与巡检服务(IPS+TAC+人工服务)。根除风险,确保事件不复发。 3) 长期服务:基金行业业务风险解决方案(威胁情报+攻击溯源+专业安全服务)。

如果您需要了解更多内容,可以

加入QQ群:486207500、570982169

直接询问:010-68438880-8669