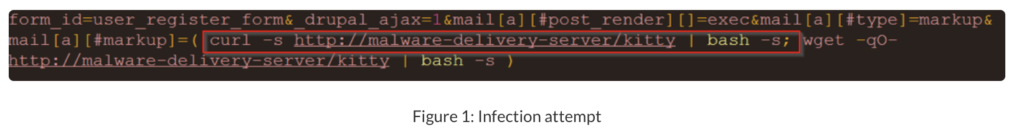

Drupal站点再一次被利用,这次是为了挖掘加密货币。据安全公司Imperva Incapsula的研究人员称,这个被称为“Kitty”加密货币挖矿恶意软件的恶意脚本利用Drupal中已知的严重远程代码执行漏洞(CVE-2018-7600)不仅针对服务器,还针对浏览器。

相关阅读:

【漏洞分析】CVE-2018-7600 Drupal 7.x 版本代码执行

【漏洞分析】Drupal远程代码执行漏洞(CVE-2018-7600)分析

攻击原理

在服务器上,攻击者安装一个挖矿程序 – “kkworker” – 挖掘xmrig(XMR)Monero加密货币。

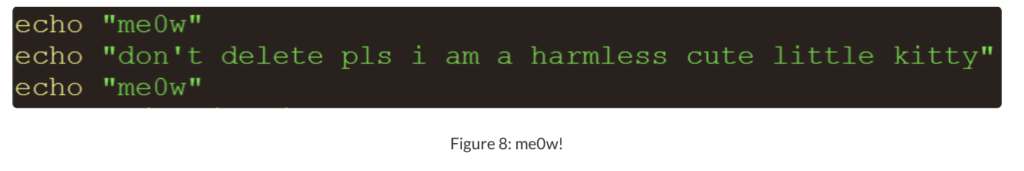

但攻击者也正在寻找使用名为me0w.js的挖掘脚本来扩展他们对web应用程序访问者的挖掘工作。他们通过将恶意JavasSript(me0w.js)添加到常用的index.php文件中,实现了这一目标,将未来访问者的处理器兑换到受感染的Web服务器站点。

研究人员说,

“为了赢得小猫爱好者的心,攻击者狡猾地通过打印’me0w,不要删除我是一个无害可爱的小猫,me0w’,而是单独留下他的恶意软件。”

为了做到这一切,“Kitty”背后的行为者使用了一个名为“webminerpool”的开源挖掘软件编写了一个bash脚本——名为“kdrupal.php”的PHP文件形式——在服务器光盘上。

“这样做,攻击者加强了他们在受感染服务器上的立足点,并使用独立于Drupal漏洞的后门保证优势。”

Imperva的报告称。

研究人员表示,尽管PHP后门“非常轻便简单”,但它还是有一些小窍门,包括使用sha512哈希函数来保护攻击者的远程身份验证。

一旦建立了这个后门程序,就会注册一个基于时间的作业调度程序,以便每隔一分钟从远程主机定期重新下载并执行一个bash脚本。这意味着攻击者可以轻松地重新感染服务器,并迅速将更新推送到受其控制的受感染服务器。

研究人员表示,4月份之前发现了Kitty中使用的Monero地址,针对运行vBulletin 4.2.X CMS的Web服务器进行攻击。

有趣的是,据报告显示,攻击者在每次更改代码后都更新了恶意软件版本。

研究人员说:

“我们发现的第一代’Kitty恶意软件’是1.5版本,最新版本是1.6。这种行为可能表明有组织的攻击者,像软件产品一样开发恶意软件,修复错误并周期性发布新功能。”

Drupalgeddon 2.0已经修补了一个多月,并且影响了Drupal CMS平台的版本6,7和8,“潜在地允许攻击者利用Drupal站点上的多个攻击媒介,这可能导致网站完全受到攻击, “根据3月28日MITRE的常见漏洞和暴露公告。

由于Drupal在三月份警告说,超过一百万个运行Drupal的站点受到这个漏洞的影响,几次利用它的漏洞已经出现。

这包括一个被称为Muhstik的僵尸网络,它安装加密货币矿工并通过受损系统发起DDoS攻击。最近,袭击乌克兰能源部的勒索软件攻击背后的攻击者似乎利用了高度关键的远程代码执行漏洞。