安全江湖门派众多,挂马派、钓鱼派、社工派……其中红方和蓝方两派特立独行,不为争夺霸主之位,只为了切磋攻防技艺,常常开展红蓝对决。

蓝方以控制业务、盗取机密信息为目标,用最接近真正APT的攻击方式,挑战红方最真实的网络防护能力。红方则需要通过分析网络流量还原蓝方攻击链,双方在确保业务平稳运行的前提下,以企业真实网络环境开展实兵对决。

小生不才,偶入网络江湖,目睹红蓝两派刀光剑影,你来我往,好不快哉。各路招式匆匆记录在册,若它日参与其中,或攻或守,岂不是能轻车熟路?

蓝:顾盼间乾坤倒转

特殊弱口令

蓝方某小队通过对收集的信息进行分析,发现多个目标系统缺少暴力破解防护,结合以姓名作为用户名的系统特性,较多公司员工使用公司名称及其变形作为密码的习惯,编写弱口令字典并成功爆破得到约20个账号。凭借这些账号,逐一登录多个内网目标,获取到多份敏感数据,并利用这些账号得到多个Web系统的管理员权限。

账号劫持

在攻击时蓝方发现C系统版本老旧,存在一个远程代码执行漏洞。利用这个漏洞蓝队成功写入了一句话木马,通过一句话木马登录目标系统后,又发现该系统某高权限账号使用了弱口令,利用弱口令成功切换账号并完成提权操作,最终顺利拿下服务器,为了防止权限丢失,还为root账号添加了公钥以备不时之需。

但蓝方并没有因为拿下系统权限而减弱攻势,而是利用其作为跳板做进一步的攻击。C系统作为内部关键系统,每天有大量核心人员登录。蓝方在Web登录页面中添加了Javascript代码,使每个用户通过Web登录时将用户名、密码发送给攻击者,利用了C系统登录劫持,蓝方嗅探到多个内网账号密码。成功登录大量系统,其中包括核心系统,从中发现了大量核心数据和其他重要系统管理账号密码。

虚机克隆

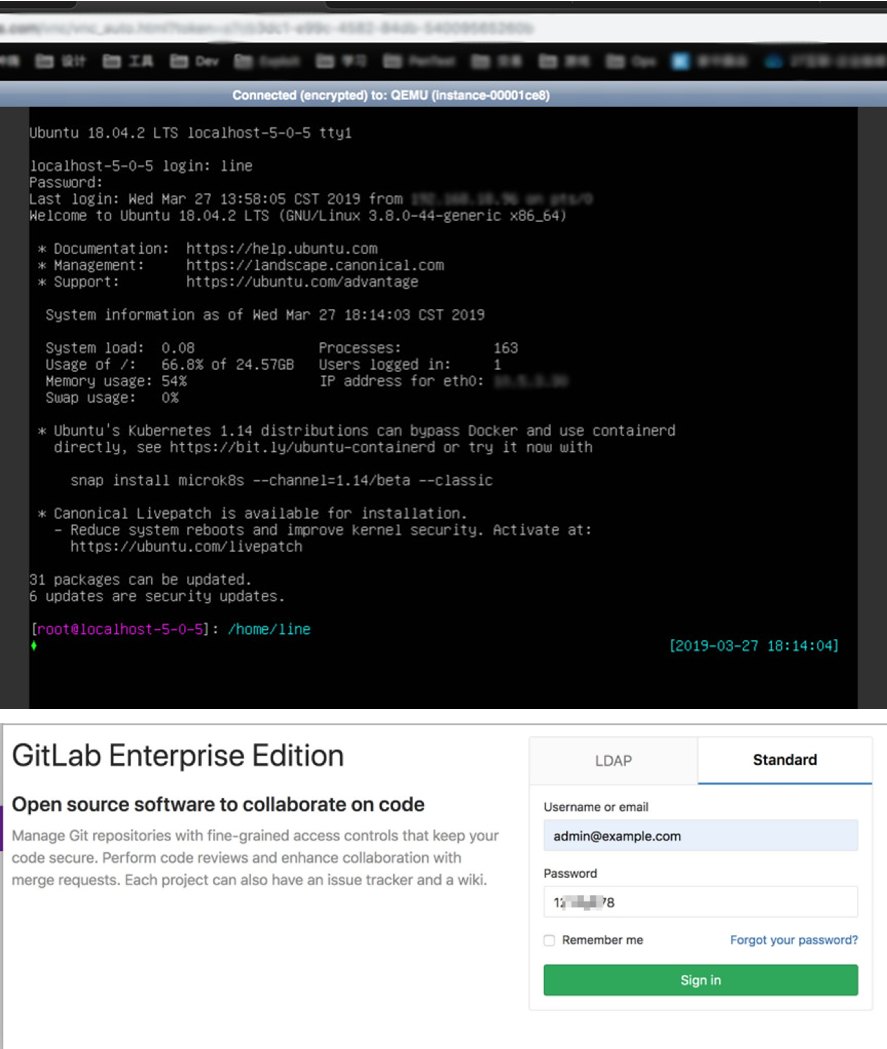

蓝方对账号劫持中获取的账户继续分析,发现部分账号在某些系统具有较高权限。蓝方使用某获取到的账号登录内部虚拟化平台。分析发现该平台可以基于快照创建虚拟机。为隐蔽避免暴露,蓝方神不知鬼不觉地克隆了内部代码仓库G系统,并利用Linux单用户模式成功登录系统获得大量敏感代码。

当然,蓝方的成果远不止这些,从本次对抗的结果来看,蓝方收获颇丰,他们以千姿百态的攻击绕过方式,成功攻下六个业务系统不同级别的权限和大量的敏感数据。

红:筹谋间了然于心

虽然蓝队攻势凶猛,但红方早有防备,提前对各系统已知的安全问题进行了整改和防护,除对业务系统进行升级和部署基础防护设备外,还主动对业务系统发起了检查,包括:漏洞扫描、后门检测、弱口令检测和威胁分析环境准备。

在此次红蓝对抗中,红方监测到蓝方三个小分队:Webshell狂魔、爆破狂魔、木马狂魔发起的133次攻击事件,红方也成功利用各团队上报的攻击事件还原了蓝方的多条攻击链。

攻击链还原1:对C系统的攻击还原

红方成员分析了平台产生的大量C系统攻击告警,包括Webshell后门访问、PHP代码执行漏洞、跨站脚本攻击等事件,最终将攻击者定位到了蓝方花无缺,他以C系统的某文件作为突破口,执行phpinfo()函数确认了漏洞的存在,随后结合远程代码执行漏洞和SQL注入漏洞成功写入Webshell,通过antSword工具成功进行Webshell入侵。与此同时,红方发现蓝方成员张无忌也对C系统发起了攻击,攻击方法包括:木马后门访问、RCE漏洞攻击、暴力破解、任意文件上传等,并利用暴力破解得到多个账号密码。

攻击链还原2:从攻击者角度进行攻击还原

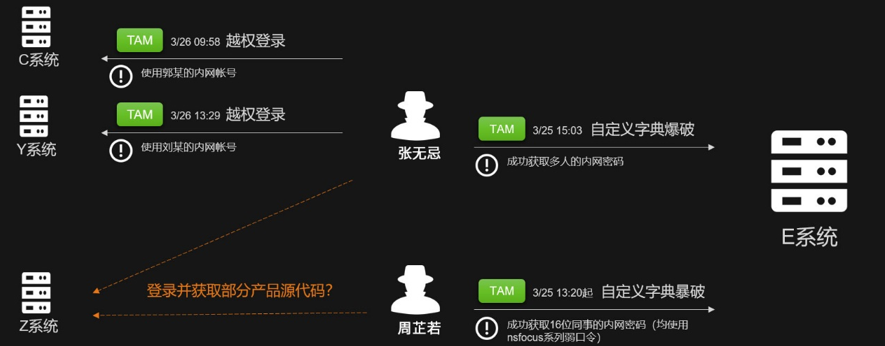

多个平台产生了对B系统和F系统的攻击告警日志,经分析发现这些攻击均来自两个固定的攻击者。其中,红方通过全流量分析系统记录的日志发现蓝方成员张无忌和周芷若向B系统发起了大量的HTTP请求,从记录的HTTP访问日中发现提交的内容极为相似,只变换了用户名和密码,据此可确认为针对B系统的暴力破解攻击;同时,还通过分析HTTP响应内容和响应长度可以确认这两位攻击者成功爆破并得到多个账号密码,并利用获取到的账号成功登录了C系统和F系统,因为这两名攻击者习惯用暴力破解的方式进行攻击,所以,红方封二位为爆破狂魔。

攻击链3:B系统攻击还原

次日,多平台检测到E系统遭受攻击,通过日志分析最终锁定攻击者为蓝方成员虚竹。锁定攻击者后根据源IP发现,该攻击者在当天便已经对E系统发起过XSS攻击,而本次告警则是蓝方花无缺利用了E系统的任意文件上传漏洞上传了文件名为s.cgi的Webshell文件。通过分析还发现该Webshell的连接密码为fh198,在shell中存在ls/pwd等操作命令,但通过分析HTTP访问日志发现,攻击者并未对Webshell成功访问。此外,通过日志还发现蓝方成员虚竹还对系统多个系统发起了攻击,其攻击方法多以上传shell为主。

从敌人破绽中反击

无论进攻怎样犀利,也总有反击的机会。红方并非完全采用被动的方式进行攻击监测,还采用了主动出击的方式来扰乱蓝方的行动,拖慢其进攻步伐。他们利用已掌握到的信息成功抓取到蓝方成员段誉的账号,并利用其账号登录邮箱向蓝方成员发送了钓鱼邮件,引诱蓝方入网,但蓝方很快发现自己身份已经暴露,采取积极措施后成功避免了被红方所利用。

鲜衣怒马,逐鹿江湖,知己知彼,攻守自如。两方通过此次对抗,深入发现、整改企业内外网网络资产和业务数据深层次的安全隐患,整合内部安全威胁监测发现能力、应急处置能力和安全防护能力,此役之后,双方将采取措施提高企业安全防护管理,完善企业安全防护技术体系。绿盟科技可为企业客户提供红蓝对抗服务,整合攻防能力、设备防护能力以及平台运营能力,为企业安全保驾护航。