一、漏洞概述

10月13日,绿盟科技CERT监测到微软发布10月安全更新补丁,修复了81个安全问题,涉及Windows、Microsoft Office、Microsoft Visual Studio、Exchange Server等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。

本月微软月度更新修复的漏洞中,严重程度为关键(Critical)的漏洞有3个,重要(Important)漏洞有70个,其中包括4个0day漏洞:

Win32k 权限提升漏洞(CVE-2021-40449)

Windows DNS Server 远程代码执行漏洞(CVE-2021-40469)

Windows Kernel 权限提升漏洞(CVE-2021-41335)

Windows AppContainer 防火墙规则安全功能绕过漏洞(CVE-2021-41338)

请相关用户尽快更新补丁进行防护,完整漏洞列表请参考附录。

绿盟远程安全评估系统(RSAS)已具备微软此次补丁更新中大部分漏洞的检测能力(包括CVE-2021-38672、CVE-2021-40461、CVE-2021-40486、CVE-2021-40469、CVE-2021-40449等高危漏洞),请相关用户关注绿盟远程安全评估系统插件升级包的更新,及时升级至V6.0R02F01.2501,官网链接:http://update.nsfocus.com/update/listRsasDetail/v/vulsys

参考链接:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2021-Oct

二、重点漏洞简述

根据产品流行度和漏洞重要性筛选出此次更新中包含影响较大的漏洞,请相关用户重点进行关注:

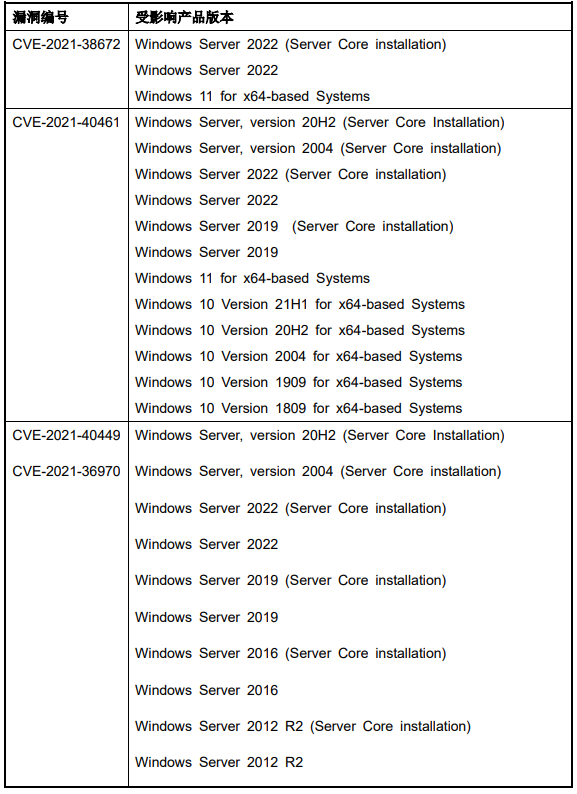

Windows Hyper-V 远程代码执行漏洞(CVE-2021-38672/ CVE-2021-40461):

Windows Hyper-V是Microsoft的本地虚拟机管理程序,guest VM可读取主机中的内核内存与在自身VM上发生的内存分配错误,低权限的攻击者可发送特制的请求在目标系统上执行任意代码。

官方通告链接:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-38672

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-40461

Win32k 权限提升漏洞(CVE-2021-40449):

Win32k中存在一个NtGdiResetDC 函数,攻击者在该函数释放之后可以设置用户模式回调;拥有低权限的攻击者通过执行意外的 API 函数可实现权限提升,目前已检测到该漏洞被在野利用。

官方通告链接:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-40449

Windows Print Spooler 欺骗漏洞(CVE-2021-36970):

Windows打印后台服务中存在漏洞,在用户交互的情况下,未经身份验证攻击者可以利用该漏洞在目标主机上远程执行代码。

官方通告链接:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36970

Microsoft Exchange Server 远程代码执行漏洞(CVE-2021-26427):

经过身份验证的攻击者可通过相邻网络对受影响的Exchange服务器进行攻击,可在目标服务器端实现远程代码执行

官方通告链接:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26427

Microsoft Word 远程代码执行漏洞(CVE-2021-40486):

攻击者可通过制作恶意的Word文档,当成功诱导用户在受影响的系统上打开恶意文档后,可在目标系统上以该用户权限执行任意代码,预览窗格也被列为攻击媒介。

官方通告链接:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-40486

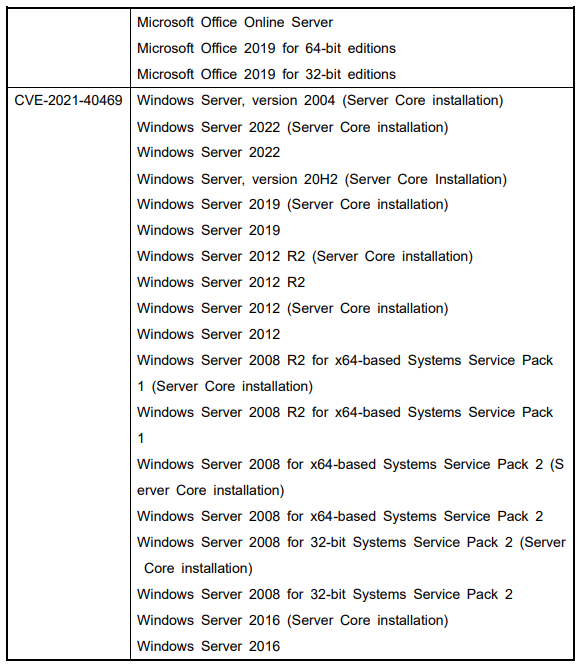

WindowsDNS server远程代码执行漏洞(CVE-2021-40469):

在服务器配置为DNS服务器的情况下,攻击者可利用此漏洞实现在目标系统上以 SYSTEM 权限远程代码执行,且不需要用户交互,目前漏洞细节已公开。

官方通告链接:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-40469

三、影响范围

以下为重点关注漏洞的受影响产品版本,其他漏洞影响产品范围请参阅官方通告链接。

四、漏洞防护

- 补丁更新

目前微软官方已针对受支持的产品版本发布了修复以上漏洞的安全补丁,强烈建议受影响用户尽快安装补丁进行防护,官方下载链接:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2021-Oct

注:由于网络问题、计算机环境问题等原因,Windows Update的补丁更新可能出现失败。用户在安装补丁后,应及时检查补丁是否成功更新。

右键点击Windows图标,选择“设置(N)”,选择“更新和安全”-“Windows更新”,查看该页面上的提示信息,也可点击“查看更新历史记录”查看历史更新情况。

针对未成功安装的更新,可点击更新名称跳转到微软官方下载页面,建议用户点击该页面上的链接,转到“Microsoft更新目录”网站下载独立程序包并安装。

附录:漏洞列表

| 影响产品 | CVE 编号 | 漏洞标题 | 严重程度 |

| Windows | CVE-2021-38672 | Windows Hyper-V 远程代码执行漏洞 | Critical |

| Windows | CVE-2021-40461 | Windows Hyper-V 远程代码执行漏洞 | Critical |

| Microsoft Office | CVE-2021-40486 | Microsoft Word 远程代码执行漏洞 | Critical |

| Exchange Server | CVE-2021-34453 | Microsoft Exchange Server 拒绝服务漏洞 | Important |

| Windows | CVE-2021-36953 | Windows TCP/IP 拒绝服务漏洞 | Important |

| Windows | CVE-2021-36970 | Windows Print Spooler 欺骗漏洞 | Important |

| Windows | CVE-2021-40443 | Windows Common Log File System Driver 权限提升漏洞 | Important |

| Windows | CVE-2021-40449 | Win32k 权限提升漏洞 | Important |

| Microsoft Office,Windows | CVE-2021-40454 | Rich Text Edit Control 信息披露漏洞 | Important |

| Windows | CVE-2021-40455 | Windows Installer 欺骗漏洞 | Important |

| Windows | CVE-2021-40456 | Windows AD FS 安全功能绕过漏洞 | Important |

| Microsoft Dynamics | CVE-2021-40457 | Microsoft Dynamics 365 Customer Engagement 跨站脚本漏洞 | Important |

| Windows | CVE-2021-40475 | Windows Cloud Files Mini Filter Driver 信息披露漏洞 | Important |

| Windows | CVE-2021-40476 | Windows AppContainer Elevation Of Privilege Vulnerability | Important |

| Windows | CVE-2021-40477 | Windows Event Tracing 权限提升漏洞 | Important |

| Windows | CVE-2021-40478 | Storage Spaces Controller 权限提升漏洞 | Important |

| Microsoft Office | CVE-2021-41344 | Microsoft SharePoint Server 远程代码执行漏洞 | Important |

| Exchange Server | CVE-2021-41348 | Microsoft Exchange Server 权限提升漏洞 | Important |

| Exchange Server | CVE-2021-41350 | Microsoft Exchange Server 欺骗漏洞 | Important |

| .NET,Microsoft Visual Studio | CVE-2021-41355 | .NET Core and Visual Studio 信息披露漏洞 | Important |

| Windows | CVE-2021-41361 | Active Directory Federation Server 欺骗漏洞 | Important |

| Microsoft Visual Studio | CVE-2021-3450 | OpenSSL: CVE-2021-3450 CA certificate check bypass with X509_V_FLAG_X509_STRICT | Important |

| Microsoft Visual Studio | CVE-2021-3449 | OpenSSL: CVE-2021-3449 NULL pointer deref in signature_algorithms processing | Important |

| Microsoft Visual Studio | CVE-2020-1971 | OpenSSL: CVE-2020-1971 EDIPARTYNAME NULL pointer de-reference | Important |

| Exchange Server | CVE-2021-26427 | Microsoft Exchange Server 远程代码执行漏洞 | Important |

| Windows | CVE-2021-38662 | Windows Fast FAT File System Driver 信息披露漏洞 | Important |

| Windows | CVE-2021-38663 | Windows exFAT File System 信息披露漏洞 | Important |

| Windows | CVE-2021-40450 | Win32k 权限提升漏洞 | Important |

| Windows | CVE-2021-40460 | Windows Remote Procedure Call Runtime 安全功能绕过漏洞 | Important |

| Windows | CVE-2021-40462 | Windows Media Foundation Dolby Digital Atmos Decoders 远程代码执行漏洞 | Important |

| Windows | CVE-2021-40463 | Windows NAT 拒绝服务漏洞 | Important |

| Windows | CVE-2021-40464 | Windows Nearby Sharing 权限提升漏洞 | Important |

| Windows | CVE-2021-40465 | Windows Text Shaping 远程代码执行漏洞 | Important |

| Windows | CVE-2021-40466 | Windows Common Log File System Driver 权限提升漏洞 | Important |

| Windows | CVE-2021-40467 | Windows Common Log File System Driver 权限提升漏洞 | Important |

| Windows | CVE-2021-40468 | Windows Bind Filter Driver 信息披露漏洞 | Important |

| Windows | CVE-2021-40469 | Windows DNS Server 远程代码执行漏洞 | Important |

| Windows | CVE-2021-40470 | DirectX Graphics Kernel 权限提升漏洞 | Important |

| Microsoft Office | CVE-2021-40471 | Microsoft Excel 远程代码执行漏洞 | Important |

| Microsoft Office | CVE-2021-40472 | Microsoft Excel 信息披露漏洞 | Important |

| Microsoft Office | CVE-2021-40473 | Microsoft Excel 远程代码执行漏洞 | Important |

| Microsoft Office | CVE-2021-40474 | Microsoft Excel 远程代码执行漏洞 | Important |

| Microsoft Office | CVE-2021-40479 | Microsoft Excel 远程代码执行漏洞 | Important |

| Microsoft Office | CVE-2021-40480 | Microsoft Office Visio 远程代码执行漏洞 | Important |

| Microsoft Office | CVE-2021-40481 | Microsoft Office Visio 远程代码执行漏洞 | Important |

| Microsoft Office | CVE-2021-40482 | Microsoft SharePoint Server 信息披露漏洞 | Important |

| Microsoft Office | CVE-2021-40484 | Microsoft SharePoint Server 欺骗漏洞 | Important |

| Microsoft Office | CVE-2021-40485 | Microsoft Excel 远程代码执行漏洞 | Important |

| Microsoft Office | CVE-2021-40487 | Microsoft SharePoint Server 远程代码执行漏洞 | Important |

| Windows | CVE-2021-40488 | Storage Spaces Controller 权限提升漏洞 | Important |

| Windows | CVE-2021-40489 | Storage Spaces Controller 权限提升漏洞 | Important |

| Windows | CVE-2021-26441 | Storage Spaces Controller 权限提升漏洞 | Important |

| Windows | CVE-2021-26442 | Windows HTTP.sys 权限提升漏洞 | Important |

| Windows | CVE-2021-41330 | Microsoft Windows Media Foundation 远程代码执行漏洞 | Important |

| Windows | CVE-2021-41331 | Windows Media Audio Decoder 远程代码执行漏洞 | Important |

| Windows | CVE-2021-41332 | Windows Print Spooler 信息披露漏洞 | Important |

| Windows | CVE-2021-41334 | Windows Desktop Bridge 权限提升漏洞 | Important |

| Windows | CVE-2021-41335 | Windows Kernel 权限提升漏洞 | Important |

| Windows | CVE-2021-41336 | Windows Kernel 信息披露漏洞 | Important |

| Windows | CVE-2021-41337 | Active Directory 安全功能绕过漏洞 | Important |

| Windows | CVE-2021-41338 | Windows AppContainer Firewall Rules 安全功能绕过漏洞 | Important |

| Windows | CVE-2021-41339 | Microsoft DWM Core Library 权限提升漏洞 | Important |

| Windows | CVE-2021-41340 | Windows Graphics Component 远程代码执行漏洞 | Important |

| Windows | CVE-2021-41342 | Windows MSHTML Platform 远程代码执行漏洞 | Important |

| Windows | CVE-2021-41343 | Windows Fast FAT File System Driver 信息披露漏洞 | Important |

| Windows | CVE-2021-41345 | Storage Spaces Controller 权限提升漏洞 | Important |

| Windows | CVE-2021-41346 | Console Window Host 安全功能绕过漏洞 | Important |

| Windows | CVE-2021-41347 | Windows AppX Deployment Service 权限提升漏洞 | Important |

| System Center | CVE-2021-41352 | SCOM 信息披露漏洞 | Important |

| Microsoft Dynamics | CVE-2021-41353 | Microsoft Dynamics 365 (on-premises) 欺骗漏洞 | Important |

| Microsoft Dynamics | CVE-2021-41354 | Microsoft Dynamics 365 (on-premises) 跨站脚本漏洞 | Important |

| Windows | CVE-2021-41357 | Win32k 权限提升漏洞 | Important |

| Apps | CVE-2021-41363 | Intune Management Extension 安全功能绕过漏洞 | Important |

| Microsoft Office | CVE-2021-40483 | Microsoft SharePoint Server 欺骗漏洞 | Low |

| Microsoft Edge (Chromium-based) | CVE-2021-37974 | Chromium: CVE-2021-37974 Use after free in Safe Browsing | Unknown |

| Microsoft Edge (Chromium-based) | CVE-2021-37975 | Chromium: CVE-2021-37975 Use after free in V8 | Unknown |

| Microsoft Edge (Chromium-based) | CVE-2021-37976 | Chromium: CVE-2021-37976 Information leak in core | Unknown |

| Microsoft Edge (Chromium-based) | CVE-2021-37977 | Chromium: CVE-2021-37977 Use after free in Garbage Collection | Unknown |

| Microsoft Edge (Chromium-based) | CVE-2021-37978 | Chromium: CVE-2021-37978 Heap buffer overflow in Blink | Unknown |

| Microsoft Edge (Chromium-based) | CVE-2021-37979 | Chromium: CVE-2021-37979 Heap buffer overflow in WebRTC | Unknown |

| Microsoft Edge (Chromium-based) | CVE-2021-37980 | Chromium: CVE-2021-37980 Inappropriate implementation in Sandbox | Unknown |

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。