11月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,(Linux Kernel远程代码执行漏洞(CVE-2021-43267)和Microsoft Dynamics 365远程代码执行漏洞 (CVE-2021-42316)影响范围相对较大。前者由于TIPC功能模块对用户提供的 MSG_CRYPTO消息类型大小验证不足,造成 Linux 内核中的越界写入,从而导致攻击者利用该漏洞堆溢出实现本地或远程代码执行,CVSS评分为9.8;后者由于Microsoft Dynamics 365(本地部署)中的输入验证错误,经过身份验证的远程攻击者通过恶意请求,能在目标系统上执行任意代,CVSS评分为8.7。

另外,本次微软共修复了55个漏洞,包含6个Critical级别漏洞,49个Important 级别漏洞,其中包含6个0day漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,针对不同国家实体的攻击事件相对频繁,其中包括朝鲜的攻击组织Kimsuky利用恶意软件攻击韩国实体,一项由朝鲜Kimsuky APT组织运营的活动,该活动向韩国的高价值目标(即地缘政治和航空航天研究机构)提供恶意软件。至少自2021年6月以来,该活动一直很活跃,部署了一系列源自金龙/勇敢王子植入物系列的不断进化的植入物;以及攻击者使用域前端技术通过Cobalt Strike攻击缅甸,研究人员发现一项使用混淆的Meterpreter stager部署Cobalt Strike信标的恶意活动。攻击者使用缅甸政府拥有和运营的域缅甸数字新闻网络作为其信标的域前端,其使用的恶意软件通常是一个在受害机器上运行的加载程序,通过反射注入解码并执行Cobalt Strike信标DLL。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

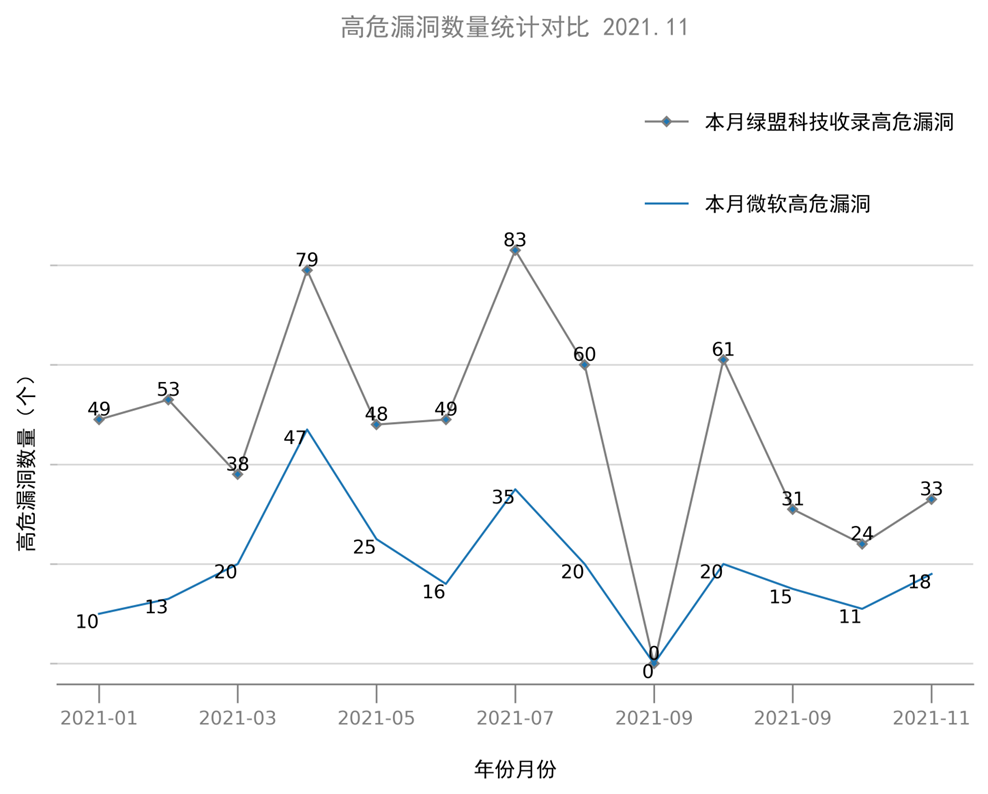

2021年11月绿盟科技安全漏洞库共收录430个漏洞, 其中高危漏洞33个,微软高危漏洞18个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2021.12.01

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- 攻击者通过巨型僵尸网络 Pink攻击mips 光猫设备

【标签】Pink

【时间】2021-11-04

【简介】

2019年11月21日,研究人员提供了一个全新的僵尸网络样本,相关样本中包含大量以pink为首的函数名,所以我们称之为 PinkBot。Pinkbot 是六年以来观测到最大的僵尸网络,其攻击目标主要是 mips 光猫设备,在360Netlab的独立测量中,总感染量超过160万,其中96%位于中国;它的架构设计具备很好的健壮性,它能够通过多种方式(通过第三方服务分发配置信息/通过 P2P 方式分发配置信息/通过 CNC 分发配置信息)自发寻址控制端,并对控制端通信有完备的校验,确保僵尸节点不会因某一个环节的阻杀而丢失或被接管,而且与我们常见到的botnet不同,PinkBot 为了保持对感染设备的绝对控制权,会在感染光猫后,重新刷写原有的光猫固件,在刷写后的固件中,包含了PinkBot的下载器母体和配套的启动程序。攻击者利用这些特点对不同厂商进行过多次的攻防对抗。

【参考链接】https://ti.nsfocus.com/security-news/IlN0d

【防护措施】

绿盟威胁情报中心关于该事件提取69条IOC,其中包含6个IP,1个域名和62个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用垃圾邮件发送恶意软件感染系统

【标签】Qakbot,Cobalt Strike

【时间】2021-11-04

【简介】

最近,一种称为“SQUIRRELWAFFLE”的新威胁正在通过垃圾邮件活动更广泛地传播,使用新的恶意软件加载程序感染系统。SQUIRRELWAFFLE 为攻击者提供了对系统及其网络环境的初步立足点,然后可以根据攻击者选择尝试将其访问货币化的方式来促进进一步的破坏或其他恶意软件感染。在许多情况下,这些感染还被用来传送和感染其他恶意软件(如Qakbot和渗透测试工具Cobalt Strike)的系统。攻击者首先会发送一个垃圾电子邮件,当受害者访问包含在初始恶意垃圾邮件中的超链接时,他们会收到一个包含恶意Office文档的ZIP存档,虽然这些文档因广告活动而异,但在所有情况下,它们要么是 Microsoft Word 文档,要么是 Microsoft Excel 电子表格,而这些文档包含负责检索和执行下一阶段组件的恶意代码。

【参考链接】https://ti.nsfocus.com/security-news/IlN0c

【防护措施】

绿盟威胁情报中心关于该事件提取1366条IOC,其中包含501个域名和865个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用银行木马攻击巴西组织

【标签】银行木马

【时间】2021-11-05

【简介】

自大约2021年8月下旬以来,巴西有多达100个组织成为银行木马的目标,最近一次活动发生在10月初。研究人员调查发现Msiexec.exe 试图从可疑URL下载名为mpr.dll的可疑文件复制到客户的环境中。进一步分析表明,下载了五个文件,其中四个经过签名,看起来是合法的DLL文件,但名为mpr.dll的文件没有签名,对于一个588MB的单个DLL文件来说,其大得令人怀疑。赛门铁克研究人员得出结论,这是一个\”拉丁美洲银行木马\”。而银行木马是一种恶意软件,旨在窃取受害者的网上银行信息,以便恶意行为者可以访问受害者的银行账户。一旦在机器上,恶意软件通常通过监控受害者正在访问的网站并将这些网站与硬编码列表进行比较来工作。如果受害者访问银行网站,特洛伊木马通常会在合法页面上的弹出窗口中显示欺骗登录页面,以试图获取受害者的银行凭据。这些弹出窗口通常是为了模仿特定银行的合法登录页面而制作的,而且通常很有说服力。

【参考链接】https://ti.nsfocus.com/security-news/IlN0e

【防护措施】

绿盟威胁情报中心关于该事件提取31条IOC,其中包含31个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用Babuk勒索软件对Microsoft Exchange服务器发起攻击

【标签】Babuk勒索软件

【时间】2021-11-11

【简介】

研究人员发现了一项使用Cisco Secure产品遥测技术的恶意活动,该活动针对易受攻击的Microsoft Exchange 服务器,并试图利用ProxyShell 漏洞在受害者环境中部署Babuk勒索软件。攻击者使用了一种有点不寻常的感染链技术。感染从受害者服务器上的下载器模块开始,最初的下载器是一个经过修改的EfsPotato漏洞利用程序,旨在针对proxyshell和PetitPotam漏洞。然后下载器运行嵌入式混淆 PowerShell 命令以连接并从参与者的基础设施下载打包的下载器模块,该命令还会执行AMSI来绕过端点保护。下载服务器使用恶意域 fbi.fund 和 xxxs.info托管,初始打包加载器模块包含加密的 .NET 资源作为位图图像,解密后的内容是实际的Babuk勒索软件负载。为了解密和解压有效载荷,加载器连接到包含中间解包器模块的 pastebin.pl上的URL,解包器模块解密内存中嵌入的 Babuk 勒索软件负载,并将其注入到新创建的进程 AddInProcess32 中。Babuk 勒索软件模块在进程 AddInProcess32 中运行,枚举受害者服务器上运行的进程,并尝试禁用与备份产品相关的多个进程,例如 Veeam 备份服务。它还使用 vssadmin 实用程序从服务器中删除卷影服务 (VSS) 快照,以确保无法从其 VSS 副本恢复加密文件,勒索软件模块对受害者服务器中的文件进行加密,并将文件扩展名 .babyk 附加到加密文件中,随后攻击者要求受害者支付10,000美元以获取解密密钥以重新获得他们的文件。

【参考链接】https://ti.nsfocus.com/security-news/IlN1F

【防护措施】

绿盟威胁情报中心关于该事件提取15条IOC,其中包含3个IP和12个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用Snake恶意软件新变种窃取Windows用户的敏感信息

【标签】Snake恶意软件

【时间】2021-11-11

【简介】

研究人员最近从野外捕获了一个用于传播恶意软件的Microsoft Excel样本。在研究了它的行为后,发现它是 Snake Keylogger恶意软件的一个新变种,是一种使用 .NET开发的恶意软件。它于2020年末首次出现,专注于从受害者设备中窃取敏感信息,包括保存的凭据、受害者的按键、受害者屏幕截图和剪贴板数据。攻击者传入受害者的设备的Excel样本中包含恶意宏VBA代码,它会显示打开时的屏幕截图,但它显示文档的模糊图片,并要求受害者单击黄色按钮以获得更清晰的图像, 一旦受害者点击黄色按钮“启用内容”,恶意VBA代码就会在后台执行。包含恶意VBA代码的恶意宏项目受密码保护,因此分析器无法查看,但是,研究人员表示能够通过修改其二进制文件以消除此限制。

【参考链接】https://ti.nsfocus.com/security-news/IlN1E

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用勒索软件Chaos Ransomware变体针对日本的 Minecraft 游戏玩家

【标签】Chaos Ransomware变体

【时间】2021-11-11

【简介】

研究人员发现Chaos Ransomware 运营商使用 Minecraft alt列表作为诱饵,以日本游戏玩家的Windows 设备为目标,并在游戏论坛上对其进行宣传。还注意到,攻击中使用的Chaos勒索软件变种不仅会加密某些文件,还会破坏其他文件,使它们无法恢复,如果游戏玩家成为攻击的牺牲品,选择支付赎金仍可能导致数据丢失。并表示攻击者将Chaos 勒索软件变种隐藏在一个文件中,假装包含“Minecraft Alt”帐户列表。在这种情况下,该文件是一个可执行文件,但它使用一个文本图标来欺骗潜在的受害者,使其误以为它是一个充满Minecraft已泄露用户名和密码的文本文件,打开可执行文件后,恶意软件将被执行并在受感染机器上搜索小于2,117,152字节的文件以对其进行加密。勒索软件将四个随机字符附加到加密文件的文件名中,这些字符选自“abcdefghijklmnopqrstuvwxyz1234567890”。 具有指定文件扩展名的大于2,117,152字节的文件被随机字节填充,这使得在不支付赎金的情况下无法恢复它们。与其他勒索软件一样,Chaos勒索软件的这种变体也会从受感染的机器中删除卷影副本。

【参考链接】https://ti.nsfocus.com/security-news/IlN1G

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客利用namesilo Parking和Google的自定义页面来传播恶意软件

【标签】downloder

【时间】2021-11-18

【简介】

近期,研究人员发现一个GoELF可疑样本,分析得知是一个downloder,主要传播挖矿。黑客直接使用“用户自定义”的停放页面作为其控制通道,不需要有自己的机器和IP,就只用域名注册商提供的parking页面,以及google的自定义页面,便可以传播自己的木马,这样还可以躲避跟踪。他们这样做一方面,不需要为恶意代码分发支付任何带宽和服务器成本;另一方面,当机器人与域停放提供商和谷歌“交谈”时,控制流量完全融合在一起,使其很难被监控和阻止。

【参考链接】https://ti.nsfocus.com/security-news/IlN5b

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,其中包含4个域名和5个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 朝鲜的攻击组织Kimsuky利用恶意软件攻击韩国实体

【标签】Kimsuky

【时间】2021-11-18

【简介】

研究人员发现了由朝鲜Kimsuky APT组织运营的一项活动,该活动向韩国的高价值目标(即地缘政治和航空航天研究机构)提供恶意软件。至少自2021年6月以来,该活动一直很活跃,部署了一系列源自金龙/勇敢王子植入物系列的不断进化的植入物。最近,他们发现了一组由Kimsuky运营的新恶意博客,其中包含三个以前未知的初步组件:初始信标脚本、文件泄露器和植入工具。其中一个组件,即植入仪器,提供了另外三种类型的恶意软件,它们分别是信息收集模块、键盘记录模块和文件注入器模块,将指定的有效负载注入良性进程。注入的负载是 Nirsoft WebBrowserPassview工具的木马化版本,旨在提取各种网站的登录凭据,如研究人员在2021年6月的报告中指出的那样,该活动始于恶意Microsoft Office文档 (maldoc),其中包含向受害者提供的宏。感染链导致恶意软件接触攻击者建立的恶意博客。这些博客为攻击者提供了更新博客中发布的恶意内容的能力,具体取决于受害者对攻击者是否有价值。Kimsuky使用了各种各样的恶意软件,例如 Gold Dragon、Babyshark、Appleseed 等,它主要针对韩国的实体,从国防到教育和智囊团。

【参考链接】https://ti.nsfocus.com/security-news/IlN5d

【防护措施】

绿盟威胁情报中心关于该事件提取16条IOC,其中包含16个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者对常见的数据库和web服务器发起DDoS攻击

【标签】Abcbot

【时间】2021-11-18

【简介】

研究人员共捕获了6个不同版本的abcbot样本,以 2021年10月30日的最新Abcbot样本为蓝图,该版本主要针对常见数据库和WEB服务器,利用弱密码和Nday漏洞实现蠕虫状传播,主要针对DDoS,Abcbot使用标准的UPX外壳。当它在受感染的设备中运行时,Abcbot 通过将自身复制到以下文件中来迷惑用户,然后启动 dockerlogger和iptablesupdate进程。该iptablesupdate进程负责扫描新的受感染设备,将设备信息上报给C2,并等待C2发出DDoS命令执行。而dockerlogger进程负责将受感染的设备变成webserver,将设备信息上报给C2,最后通过“abc_hello_plugin_StartScan”函数负责感染新设备。其逻辑是随机生成IP,检测IP上可被攻击的端口是否开放,然后通过对应的弱密码列表或利用Nday漏洞攻击服务。

【参考链接】https://ti.nsfocus.com/security-news/IlN5c

【防护措施】

绿盟威胁情报中心关于该事件提取74条IOC,其中包含1个IP,54个域名和19个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者使用域前端技术通过Cobalt Strike攻击缅甸

【标签】Cobalt Strike

【时间】2021-11-25

【简介】

研究人员发现了一项使用混淆的 Meterpreter stager 部署Cobalt Strike信标的恶意活动。攻击者使用缅甸政府拥有和运营的域缅甸数字新闻网络作为其信标的域前端,其使用的恶意软件通常是一个在受害机器上运行的加载程序,通过反射注入解码并执行Cobalt Strike信标DLL。它在运行时加载多个库,并根据嵌入的配置文件生成信标流量。配置文件包含与命令和控制 (C2) 服务器相关的信息,该服务器指示受害者的机器发送初始DNS请求,尝试连接到缅甸政府所有域名www.mdn.gov.mm的主机。该站点托管在Cloudflare内容交付网络之后,实际的C2流量根据信标配置数据中指定的HTTP主机标头信息重定向到攻击者控制的服务器test.softlemon.net。根据活动演变的研究表明,攻击者尝试了不同的主机组合,目的是完善域前端技术。

【参考链接】https://ti.nsfocus.com/security-news/IlN5U

【防护措施】

绿盟威胁情报中心关于该事件提取6条IOC,其中包含1个IP,2个域名和3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。