10月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,包含F5 BIG-IP远程代码执行漏洞(CVE-2023-46747)通告、Citrix NetScaler ADC与Gateway 敏感信息泄露漏洞(CVE-2023-4966)通告、Cisco IOS XE Web UI权限提升漏洞(CVE-2023-20198)通告、Oracle全系产品2023年10月关键补丁更新通告和curl SOCKS5 堆溢出漏洞(CVE-2023-38545)通告等。

另外,绿盟科技CERT监测到微软发布10月安全更新补丁,修复了104个安全问题,涉及Microsoft WordPad、Skype for Business、Windows Layer 2 Tunneling Protocol、Microsoft Message Queuing等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。

本月的威胁事件中包含,沙猁猫组织—针对库尔德斯坦民主党(KDP)活动人士的攻击、Storm-0324联合Sangria Tempest进行勒索攻击和多个朝鲜攻击阻止利用TeamCity的CVE-2023-42793漏洞等事件。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

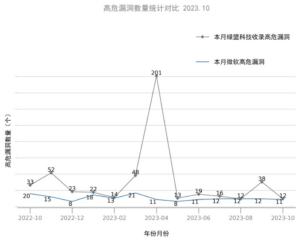

2023年10月绿盟科技安全漏洞库共收录110个漏洞, 其中高危漏洞12个,微软高危漏洞11个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2023.11.01

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

- Akira勒索家族53个恶意程序

【标签】 Akira

【时间】2023-10-22

【简介】

2023年勒索软件黑客组织Akira的攻击行动持续升温,截至2023年8月Akira是第4大的勒索软件,仅次于LockBit 3.0、8Base、BlackCat(Alphv)。 根据Ransomware.Lve网站的统计,截至9月15日,总共有110个组织受害,这些受害者大部分位于美国和英国,但黑客没有偏好特定产业,受害组织涵盖教育、金融、房产中介、制造、顾问企业,其中包含大型生产流程品质检验企业Intertek。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 沙猁猫组织—针对库尔德斯坦民主党(KDP)活动人士的攻击

【标签】 KDP

【时间】2023-10-27

【简介】

安全研究员近日监测到两个伪装成库尔德斯坦民主党(KDP)相关网站移动端应用的样本。经过分析和挖掘,发现其为攻击库尔德斯坦民主党(KDP)活动人士的恶意软件,该恶意软件会窃取受害者的通讯录、短信和其他社交软件资料等敏感信息。综合获取的情报,认为其攻击者较高概率为来自中东某政权背景的组织。该组织虽然与此前公开的Domestic Kitten、Ferocious Kitten和Rampant Kitten等组织有类似的攻击目标,但目前并未发现相关IOC资源和证据表明其归属于某一历史组织,且该组织具有更加明确的攻击目标,更清晰的攻击时间节点。我们根据该组织的攻击特点和组织特征,将其命名为“沙猁猫”,英文名“Caracal Kitten”。

【参考链接】

https://mp.weixin.qq.com/s/xy9PfucgtYTzae_XLWsN6w

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Storm-0324联合Sangria Tempest进行勒索攻击

【标签】 Storm-0324, Sangria Tempest

【时间】2023-10-27

【简介】

2023年7月上旬,微软称之为Storm-0324的威胁参与者被发现通过Microsoft Teams发送网络钓鱼消息。这些链接重定向到托管压缩恶意脚本的SharePoint链接并下载包含恶意WSF文件的ZIP包。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 新APT攻击者AtlasCross 以红十字会为诱饵的网络攻击活动

【标签】 AtlasCross

【时间】2023-10-08

【简介】

近期,绿盟科技伏影实验室在日常威胁狩猎过程中发现了一种依托钓鱼文档的新型攻击流程,并通过深入研究确认了两种新型木马程序以及多种少见的攻击技战术。伏影实验室认为该新型攻击流程来自一个新型攻击者,该攻击者具备较高技术水平与谨慎的攻击态度,而本次捕获到的钓鱼攻击活动是该攻击者对特定目标进行定向打击的一部分,是其实现域内渗透的主要手段。伏影实验室将该攻击者命名为AtlasCross,并将新型木马程序分别命名为DangerAds与AtlasAgent。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 多个朝鲜攻击阻止利用TeamCity的CVE-2023-42793漏洞

【标签】 TeamCity

【时间】2023-10-27

【简介】

自 2023 年 10 月初以来,研究人员观察到两个朝鲜民族国家威胁行为者——Diamond Sleet 和 Onyx Sleet利用 CVE-2023-42793进行攻击,这是一个影响多个版本的 JetBrains TeamCity 服务器的远程代码执行漏洞。TeamCity 是组织用于 DevOps 和其他软件开发活动的持续集成/持续部署 (CI/CD) 应用程序。在过去的行动中,Diamond Sleet 和其他朝鲜威胁行为者已通过渗透构建环境成功实施了软件供应链攻击。鉴于此,研究人员评估此活动对受影响的组织构成特别高的风险。JetBrains 已发布更新来解决此漏洞,并为无法更新到最新软件版本的用户开发了缓解措施。虽然这两个威胁参与者正在利用同一漏洞,但 Diamond Sleet 和 Onyx Sleet 在成功利用后利用了独特的工具和技术集。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 神秘组织利用WinRAR最新漏洞,俄方政府再遭网络攻击

【标签】 Skeleton Wolf, WinRAR

【时间】2023-10-30

【简介】

近日研究员捕获多个针对俄罗斯、白俄罗斯政府及国防部门的攻击样本。通过仔细的样本分析和追溯,发现这些攻击事件共享相同的攻击组件和模式,确定该类攻击背后的幕后黑手为同一组织。鉴于该组织攻击手法的独特性,将该组织命名为“骷髅狼”(Skeleton Wolf)。根据此次捕获的攻击样本“骷髅狼”组织具有以下特征:1. 目前已发现的该组织攻击目标包括俄罗斯、白俄罗斯的政府、国防部门。2. 使用WinRAR最新漏洞(CVE-2023-38831)执行恶意指令,具有很强的隐蔽性。3. 最终加载基于Mythic平台的Athena后门,该后门支持执行各类恶意指令。

【参考链接】

https://mp.weixin.qq.com/s/FogOQzCcNv1Z1yoWMUHMlA

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 2023年新勒索软件Akira的面纱

【标签】 Akira

【时间】2023-10-08

【简介】

Akira 勒索软件于 2023 年 3 月出现,此后该团伙声称成功攻击了教育、金融和房地产行业等多个目标。多个安全公司发布了对勒索软件Akira的监测结果。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- UAC-0154针对乌克兰军事实体的网络钓鱼行动

【标签】 UAC-0154

【时间】2023-10-27

【简介】

研究人员最近发现,一场攻击活动似乎源自威胁组织 UAC-0154,其目标是使用指挥员 (PIC) 无人机手动文档诱饵来传播恶意软件。该活动正在积极针对乌克兰军方。由于无人机或无人驾驶飞行器 (UAV) 已成为乌克兰军方使用的不可或缺的工具,因此以无人机服务手册为主题的包含恶意软件的诱饵文件已开始出现。诱饵文件看起来好像Microsoft 帮助文件或 .chm 文件。本样本中的文件名为“Інфо про навчання по БПЛА для військових.v2.2.chm”,翻译过来就是“军队无人机训练信息”。一旦用户通过嵌入 HTML 页面之一的恶意 JavaScript 代码块打开文档,代码就会开始执行。然后,从 .chm 文件中的 JavaScript 代码执行混淆的 PowerShell 代码,该文件用于联系远程 C2 服务器以下载混淆的二进制有效负载。有效负载是一个模糊的二进制文件,经过异或和解码以生成 MerlinAgent 恶意软件的信标有效负载。一旦有效负载建立与其 C2 服务器的通信,攻击者就可以完全控制受害主机。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Dark Angels勒索病毒样本库

【标签】 Dark Angels

【时间】2023-10-22

【简介】

2023年9月,著名工业控制系统制造商江森自控遭受了勒索家族Dark Angels的攻击,导致其部分 IT 系统关闭并扰乱了某些运营。基于多个厂商对Dark Angels的跟踪,梳理了Dark Angels家族已曝光的病毒样本。

【防护措施】

绿盟威胁情报中心关于该事件提取7条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Akira勒索软件家族最新IOC

【标签】 Akira

【时间】2023-10-08

【简介】

2023年3月Akira勒索软件出现,因使用双重勒索策略、勒索软件即服务 (RaaS) 分发模式和独特的支付选项,Akira 正迅速成为增长最快的勒索软件家族之一,Akira只要以美国和加拿大的公司为目标。Akira似乎基于Conti勒索软件:它与Conti共享类似的例程,例如字符串混淆和文件加密,并避免使用 Conti 所避免的相同文件扩展名。Akira RaaS 组织实施双重勒索策略,在加密设备和文件之前窃取受害者的关键数据。根据Sophos的研究报告,其Tor泄露站点具有独特的复古外观,让人想起“20 世纪 80 年代的绿屏控制台”,可以通过键入特定命令进行导航。Akira 运营商为受害者提供支付文件解密或数据删除费用的选项。Akira 的赎金要求通常从 20 万美元到超过 400 万美元不等。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 名为Sandman的黑客组织利用 LuaJIT工具包针对电信公司进行攻击

【标签】 Sandman

【时间】2023-10-22

【简介】

2023年8月,SentinelLabs观察到黑客组织Sandman利用名为LuaDream的后门针对电信公司进行攻击。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 恶意软件Quasar RAT

【标签】 QuasarRAT

【时间】2023-10-30

【简介】

QuasarRAT,也称为 CinaRAT 或 Yggdrasil,是一个用 C# 编写的轻量级远程管理工具。该工具可作为 GitHub 项目公开访问。该工具具有多种功能,例如收集系统数据、运行应用程序、传输文件、记录击键、截图或摄像头捕获、恢复系统密码以及监督文件管理器、启动管理器、远程桌面等操作以及执行 shell 命令。在初始阶段,攻击者利用“ctfmon.exe”,这是一个真实的 Microsoft 文件。通过这样加载了一个恶意 DLL,在未经训练的人看来,由于其伪装的名称,该 DLL 看起来是良性的。执行“ctfmon.exe”二进制文件后,攻击者获取“第 1 阶段”有效负载时将进入该阶段。之后,恶意软件充当后续恶意操作的网关。此时,威胁参与者会发挥“calc.exe”文件的作用,在这种情况下,该文件不仅仅是一个简单的计算器应用程序。除了“calc.exe”之外,恶意 DLL 也被启动。执行“calc.exe”时,会触发恶意 DLL。这一行动最终导致“QuasarRAT”有效负载渗透到计算机内存中。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。