2月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,包含runc容器逃逸漏洞(CVE-2024-21626)通告、Microsoft Exchange Server权限提升漏洞(CVE-2024-21410)通告等。

本月的威胁事件中包含,勒索软件Trigona的黑客团伙使用了Mimic勒索软件、黑客利用Okta攻击中窃取到的授权令牌,攻击Cloudflare和详解全球联合执法摧毁的Grandoreiro僵尸网络等事件。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

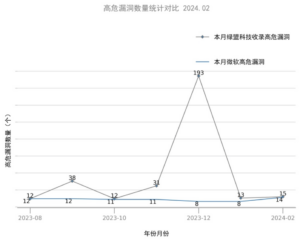

2024年02月绿盟科技安全漏洞库共收录81个漏洞, 其中高危漏洞15个,微软高危漏洞14个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2024.03.04

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

- APT组织”绿斑”钓鱼域名

【标签】绿斑

【时间】2024-02-27

【简介】

APT组织”绿斑”使用的钓鱼域名

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 勒索软件Trigona的黑客团伙使用了Mimic勒索软件

【标签】Trigona

【时间】2024-02-27

【简介】

2024年1月,安全公司发现勒索软件Trigona的黑客团伙在最新攻击事件中使用了勒索软件Mimic。在该事件中,攻击以MS-SQL服务器为目标,并在恶意软件安装过程中利用MS-SQL服务器中的批量复制程序(BCP)实用程序。黑客还尝试使用恶意软件进行端口转发,建立与受感染系统的RDP连接并远程控制它。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- FritzFrog僵尸网络利用Log4Shell、PwnKit漏洞进行横向移动和权限升级

【标签】FritzFrog

【时间】2024-02-04

【简介】

FritzFrog加密挖矿僵尸网络具有新的增长潜力:最近分析的该僵尸程序变体正在利用Log4Shell (CVE-2021-44228) 和PwnKit (CVE-2021-4034) 漏洞进行横向移动和权限升级。FritzFrog僵尸网络最初于2020年8月被发现,是一个点对点(而非集中控制)僵尸网络,由用Golang编写的恶意软件提供支持。

【参考链接】

https://www.anquanke.com/post/id/293068

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- CVE-2023-6246:本地提权拿到Debian、Ubuntu和Fedora的通用密钥

【标签】CVE-2023-6246

【时间】2024-02-02

【简介】

系统库中的一个严重漏洞再次引发了有关Linux安全性的问题。非特权攻击者可以通过利用最近披露的GNU C库(glibc)中的本地权限提升 (LPE)漏洞,在默认配置下获得对多个主要Linux发行版的root访问权限。此安全问题被跟踪为CVE-2023-6246,与glibc中用于将消息写入syslog的“__vsyslog_internal()”函数相关。该缺陷于2022年8月在glibc版本2.37中意外引入,然后在修复另一个漏洞 (CVE-2022-39046)时转移到版本2.36 。

【参考链接】

https://www.anquanke.com/post/id/293035

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 道义远去:LockBit变脸勒索美国芝加哥圣安东尼儿童医院

【标签】LockBit

【时间】2024-02-05

【简介】

与不攻击非营利组织的政策相反,黑客组织LockBit最近声称对芝加哥一家儿童医院的攻击负责。2022年12月,当LockBit对多伦多加拿大医院SickKids的计算机进行加密时,该组织表示目标在没有与网络领导层协调的情况下遭到攻击。随后,黑客 正式 向医院 道歉,并免费提供解密器,并保证实施此次攻击的人已被暂停与LockBit的合作。

【参考链接】

https://www.anquanke.com/post/id/293094

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客利用Okta攻击中窃取到的授权令牌,攻击Cloudflare

【标签】Okta

【时间】2024-02-04

【简介】

Cloudflare透露其内部Atlassian服务器遭到一名疑似”民族国家攻击者”的网络入侵,威胁攻击者访问了Confluence维基、Jira错误数据库和Bitbucket源代码管理系统。11月14日,威胁攻击者非法访问了Cloudflare自托管Atlassian服务器,然后又进入了Cloudflare公司的Jira系统。Cloudflare首席执行官Matthew Prince、首席技术官John Graham-Cumming和首席信息安全官Grant Bourzikas表示,11月22日,威胁攻击者使用Jira的ScriptRunner对其Atlassian服务器建立起了持久访问,获得了对源代码管理系统(使用Atlassian Bitbucket)的访问权限。

【参考链接】

https://www.freebuf.com/news/391275.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 13000多个Ivanti终端易受安全漏洞的影响

【标签】Ivanti

【时间】2024-02-20

【简介】

数千个Ivanti Connect Secure和Policy Secure终端仍然易受到一个多月前首次披露的多个安全漏洞的影响。目前,这些漏洞已由供应商逐步修复。影响终端的漏洞包括CVE-2024-22024、CVE-2023-46805、CVE-2024-21887、CVE-2024-21893和CVE-2024-21888。它们的严重程度从高到关键不等,涉及的问题包括身份验证绕过、服务器端请求伪造、任意命令执行和命令注入问题。在这些漏洞被威胁行为者大规模利用之前,已有报告称一些漏洞被国家支持的威胁行为者所利用。

【参考链接】

https://www.freebuf.com/news/391893.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 详解全球联合执法摧毁的 Grandoreiro 僵尸网络

【标签】Grandoreiro

【时间】2024-02-08

【简介】

ESET与巴西联邦警察合作,摧毁Grandoreiro僵尸网络。由于Grandoreiro僵尸网络通信协议中存在设计缺陷,研究人员利用这种缺陷跟踪受害者。研究人员构建了自动分析系统,处理了数以万记的Grandoreiro样本文件。自从2020年10月以来,该恶意软件一直使用DGA算法每天生成一个主域名,以及几个备用的域名。除了当天日期外,DGA算法还支持静态配置。

【参考链接】

https://www.freebuf.com/articles/network/391818.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Bricks WordPress网站生成器中存在RCE漏洞,黑客正在积极利用

【标签】Bricks WordPress

【时间】2024-02-21

【简介】

国外媒体近期披露,威胁攻击者正在积极利用Brick Builder中的关键远程代码执行(RCE)漏洞,在易受攻击的网站上执行恶意PHP代码。Bricks Builder是一个高级WordPress插件,被“誉为”是创新的、社区驱动的可视化网站构建工具,拥有约25000个有效安装,可促进网站设计的用户友好性和定制化。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzUzNDYxOTA1NA==&mid=2247543017&idx=3&sn=b6dfbd1da673fb01f2de82fc15e9edfa&chksm=fa939e28cde4173e7a4ce942a98942a4e38f7d11a1463799dbf3f81bc0d310153ddd479548d0&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 新型Volschemer攻击利用无线充电器注入语音指令甚至损坏智能手机

【标签】Volschemer

【时间】2024-02-21

【简介】

佛罗里达大学和CertiK的学术研究人员最新的成果表示,一组名为“Volschemer”(伏特图式)的新攻击可以通过现成的无线充电器发出的磁场注入语音命令来操纵智能手机的语音助手。volschemer还可用于对移动设备造成物理损坏,并将靠近充电器的物品加热到536华氏度(280摄氏度)以上。这篇由技术论文将volschemer描述为一种利用电磁干扰来操纵充电器行为的攻击。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzUzNDYxOTA1NA==&mid=2247543017&idx=1&sn=efd51f6b81ae6a27e300567a71fa298c&chksm=fa939e28cde4173e58da72fb77ad1cb207f27b249d2cbcf3dfee10aef59d1ec6e0593386dac7&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 警告!ConnectWise漏洞正被广泛利用,数千台服务器面临危险

【标签】ConnectWise

【时间】2024-02-25

【简介】

ConnectWise周二表示,一个严重的ConnectWise ScreenConnect漏洞正在被广泛利用,该漏洞使数千台服务器面临被接管的风险。ConnectWis周一发布了ScreenConnect 23.9.7的安全修复程序,披露了两个漏洞,其中包括一个CVSS最高得分为10的严重错误。该安全公告后来更新为已知针对该漏洞的三个IP地址。Huntress的研究人员表示,这个被追踪为CVE-2024-1709的严重缺陷使得绕过身份验证并获得ScreenConnect实例的管理访问权限变得“微不足道且极其容易”。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652054495&idx=2&sn=9a62c38f083509de6baf57d55e58e03d&chksm=f36e0f9fc4198689a8f6c08a651dfcefac3e886e0fdb0dd59153ba35b41661c320edf3517c5e&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 俄罗斯APT28组织隐秘攻击Ubiquiti路由器,以逃避安全检测

【标签】APT28

【时间】2024-02-28

【简介】

近日,美国联邦调查局与国家安全局、美国网络司令部及国际合作伙伴联合发布警告称,俄罗斯军方黑客正通过被入侵的Ubiquiti EdgeRouters来逃避检测。早在2018年4月,美国和英国当局已经联合发布报告称,俄罗斯黑客正在攻击家用及企业级路由器。该报告强调,俄罗斯黑客长期以来一直将互联网路由器作为攻击目标,通过这些设备发起中间人攻击以支持其间谍活动,保持对受害者网络的持续访问,并为进一步的攻击活动奠定基础。

【参考链接】

https://www.freebuf.com/news/392782.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客借助 LabHost 平台对加拿大银行用户发起大规模钓鱼攻击

【标签】LabHost

【时间】2024-02-28

【简介】

网络钓鱼即服务(PhaaS)平台”LabHost”一直在帮助网络犯罪分子攻击北美银行,尤其是加拿大的金融机构,近日的攻击活动明显增加。PhaaS平台向网络犯罪分子提供整套网络钓鱼工具、托管网页的基础设施、电子邮件内容生成和活动概述服务,可按月订购。LabHost并不是一家新的提供商,但在2023年上半年为加拿大银行推出定制网络钓鱼工具包后,其受欢迎程度急剧上升。

【参考链接】

https://www.freebuf.com/news/392751.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 微软发布针对AIGC的红队测试开源工具

【标签】AIGC

【时间】2024-02-27

【简介】

近日,微软发布了PyRIT(用于生成式人工智能的Python风险识别工具包)红队测试工具,通过自动化帮助识别生成式人工智能中的风险。这是一个开源的红队测试工具,旨在帮助安全专业人员和机器学习工程师识别生成式人工智能中的风险。微软表示,PyRIT通过自动化任务和标记需要进一步调查的领域,提高了审计效率,本质上增强了手动红队测试。

【参考链接】

https://www.freebuf.com/news/392694.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 近1100万台SSH服务器易受到Terrapin攻击

【标签】Terrapin

【时间】2024-02-01

【简介】

近1100万台暴露在互联网上的SSH服务器容易受到Terrapin攻击,从而威胁到某些SSH连接的完整性。Terrapin攻击主要针对SSH协议,影响着客户端和服务器。它在握手过程中操纵序列号,以损害SSH通道的完整性,特别是在使用ChaCha20-Poly1305或带有Encrypt-then-MAC的CBC等特定加密模式时。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzUzNDYxOTA1NA==&mid=2247542801&idx=2&sn=97832f6606ebf7f63f7d3a9a10fd47a6&chksm=fa939ed0cde417c6ca3d40fb84d373bf3edbfe392e86a31222e377c80aee2ed0f9f183afdf38&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。