3月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,包含Atlassian Confluence路径遍历漏洞(CVE-2024-21677)通告、Linux内核权限提升漏洞(CVE-2024-1086)通告等。

另外,绿盟科技CERT监测到微软发布3月安全更新补丁,修复了60个安全问题,涉及 Windows、Exchange Server、SQL Server、Microsoft Office、Windows Defender、Visual Studio Code等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。

本月的威胁事件中包含,针对南亚的恶意软件BackConfig、开源大模型使用风险:Hugging Face供应链攻击和主流AI算力框架漏洞遭利用,数千台AI工作负载服务器被黑等事件

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

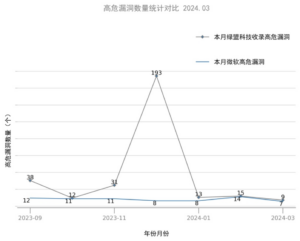

2024年03月绿盟科技安全漏洞库共收录67个漏洞, 其中高危漏洞9个,微软高危漏洞7个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2024.04.01

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

- 与伊朗相关的MuddyWater部署Atera来监控网络钓鱼攻击

【标签】MuddyWater

【时间】2024-03-25

【简介】

被追踪为MuddyWater(又名Mango Sandstorm或TA450)的伊朗APT组织与2024年3月的一次新网络钓鱼活动有关,该活动旨在提供名为Atera合法远程监控和管理(RMM)解决方案。Proofpoint安全研究人员表示,该活动从3月7日到3月11日这一周进行,针对的是跨越全球制造、技术和信息安全领域的以色列实体。

【参考链接】

https://thehackernews.com/2024/03/iran-linked-muddywater-deploys-atera.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Sign1恶意软件感染了3.9万个WordPress网站

【标签】Sign1

【时间】2024-03-22

【简介】

近期,安全公司Sucuri发现一个名为Sign1的未知恶意软件感染了39000多个WordPress网站,致使网站访问人员看到了很多“强制性”的重定向链接和弹出式广告。从以往的WordPress网站攻击案例来看,Sign1恶意软件可能采用了暴力攻击或者利用了插件漏洞,一旦威胁攻击者获得了网站访问权限,就会立刻使用WordPress自定义HTML小工具,或者安装合法的Simple Custom CSS and JS插件来注入恶意JavaScript代码。

【参考链接】

https://www.freebuf.com/news/395610.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 主流AI算力框架漏洞遭利用,数千台AI工作负载服务器被黑

【标签】AI

【时间】2024-03-30

【简介】

2024年3月,OpenAI、优步和亚马逊所使用的AI计算框架Ray发现了一个已被报告的漏洞。安全公司监测到有黑客利用该漏洞进行持续攻击,导致数千台存储AI工作负载和网络凭证的服务器被黑。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT-C-24(SideWinder)组织新威胁:基于Nim的载荷浮出水面

【标签】SideWinder

【时间】2024-03-04

【简介】

APT-C-24 (响尾蛇)是一个活跃于南亚地区的APT组织,最早活跃可追溯到2012年。近期该组织针对不丹、缅甸、尼泊尔等国家进行样本攻击。这类样本主要是通过宏文档释放Nim语言编译的攻击载荷,这类载荷在响尾蛇历史攻击者中很少见。

【参考链接】

http://mp.weixin.qq.com/s?__biz=MzUyMjk4NzExMA===2247495234=1=357fbfbacb41b657c21a62a62609c5d6=f9c1dd4bceb6545d30ab084b21e24fa0d00caa87da164059593e244850415a301e3fb3094766=1=1=0228xfvOlTGsNFATeaX71hpe=9cb3212c43e6cd88632cc8b34c0b71d9=9cb3212c43e6cd88632cc8b34c0b71d9#rd

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客利用Windows SmartScreen漏洞投放DarkGate恶意软件

【标签】DarkGate

【时间】2024-03-14

【简介】

DarkGate恶意软件操作发起的新一波攻击利用现已修复的Windows Defender SmartScreen漏洞来绕过安全检查并自动安装虚假软件安装程序。SmartScreen是一项Windows安全功能,当用户尝试运行从Internet下载的无法识别或可疑文件时,它会显示警告。被追踪为CVE-2024-21412的缺陷是Windows Defender SmartScreen缺陷,允许特制的下载文件绕过这些安全警告。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649786330&idx=1&sn=45f7c3571c50b65a04e3626b948108aa&chksm=8893b7b5bfe43ea381f7bd31ad3c7b9072b0d19c0383f28e813028d2485c03f9080082928571&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 2024银狐攻击组织攻击国内医疗卫生行业事件

【标签】银狐

【时间】2024-03-07

【简介】

2024年3月,绿盟科技监测到银狐团伙对中国国内医疗行业进行网络攻击事件。

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 针对南亚的恶意软件BackConfig

【标签】BackConfig

【时间】2024-03-19

【简介】

2020年,Hangover组织(又名Neon,Viceroy Tiger,MONSOON)使用BackConfig恶意软件,通过鱼叉式网络钓鱼攻击南亚的政府和军事组织。BackConfig木马具有灵活的插件体系结构,利用组件完成各种功能,包括收集系统和键盘记录信息、上传和执行代码。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 银狐团伙2023年活跃IOC

【标签】银狐

【时间】2024-03-04

【简介】

2023年全年,东南亚区域的中文黑灰产圈通过微信、QQ等即时通信工具、邮件以及伪造工具网站的方式大肆对中国金融、教育、电商、货运、设计等各行各业进行钓鱼攻击,其主要目的为攻击相关公司的财务或信息人员,进行诈骗活动窃取目标资金或获取其他信息数据。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- TeamTNT Operations Actively Enumerating Cloud Environments

【标签】TeamTNT

【时间】2024-03-29

【简介】

现在,TeamTNT行动通过AWS平台的API使用所窃取的AWS凭证枚举AWS云环境。这些行动的目的是找到所入侵的AWS凭据授权的以下服务:所有身份和访问管理(IAM)权限、弹性计算云(EC2)实例、简单存储服务(S3)存储桶、CloudTrail配置和CloudFormation操作。

【参考链接】

https://unit42.paloaltonetworks.com/teamtnt-operations-cloud-environments/

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 开源大模型使用风险:Hugging Face供应链攻击

【标签】Hugging Face

【时间】2024-03-05

【简介】

2024年3月,安全公司发现Hugging Face平台上的某些机器学习模型可能被用于对用户环境进行攻击。黑客通过构造恶意模型,让使用大模型的用户在使用大模型过程中(在加载时会导致代码执行),给实现对用户机器的感染并获得完整控制的能力,实现基于开源模型的后门植入。绿盟科技跟踪了此类开源大模型的最新进展,并更新了一旦被植入后门会对外访问的IOC信息。

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客利用Ivanti破坏网络安全,CISA被迫将两个系统下线

【标签】Ivanti

【时间】2024-03-11

【简介】

上个月,在Ivanti妥协后,CISA被迫将两个系统下线。官员们说,黑客在2月份通过Ivanti产品中的漏洞破坏了网络安全和基础设施安全局(CISA)的系统。CISA 发言人向Recorded Future News证实,大约一个月前,该机构“发现了表明该机构使用的Ivanti产品漏洞被利用的活动”。“影响仅限于两个系统,我们立即将其下线。我们将继续升级和现代化我们的系统,目前不会对运营产生影响,“发言人说。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652055614&idx=4&sn=6201aeae4fc282a542cd735eecaf27a3&chksm=f36e047ec4198d68bf5dc91f8a20eae9e5799cdb8a633ef78fce12a1d6e8db0090d3dee41c05&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 近期银狐团伙利用云主机资源进行攻击

【标签】银狐

【时间】2024-03-08

【简介】

银狐(又名谷堕大盗、游蛇)是2023年4月上旬开始活跃的一支黑产团伙。银狐初期被定义为一个黑客团伙,随后经过深入分析,将银狐归类为攻击工具。银狐专门针对金融、制造等行业进行大规模钓鱼活动。常用攻击手法是利用云笔记平台投递远控木马进行攻击,通过钓鱼网站、社交软件等方式传播诱饵文件。银狐的攻击手法多样,包括使用远控木马获得受害主机的控制权,并驻留在受害主机中,实现对目标的长期控制。他们的攻击对网络安全造成了一定的威胁,特别是针对金融、制造等行业的大规模钓鱼攻击,可能导致用户的财产损失和信息泄露。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 出现新的银行木马CHAVECLOAK,正通过网络钓鱼策略针对巴西用户

【标签】CHAVECLOAK

【时间】2024-03-07

【简介】

巴西的用户是一种新的银行木马CHAVECLOAK的目标,该木马通过带有PDF附件的网络钓鱼电子邮件进行传播。“这种复杂的攻击涉及PDF下载ZIP文件,然后利用DLL侧载技术来执行最终的恶意软件,”Fortinet FortiGuard Labs研究员Cara Lin说。攻击链涉及使用以合同为主题的DocuSign诱饵来诱骗用户打开包含阅读和签署文档按钮的PDF文件。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652055686&idx=3&sn=dd3558e3c9a3b26ceecae181ff2041c7&chksm=f36e04c6c4198dd011445eb9cc272e4e8b53cfbd45e2f7901b24f21908320d3a73b8b5c93c9f&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Magnet Goblin黑客组织利用1天漏洞部署Nerbian RAT

【标签】Nerbian RAT

【时间】2024-03-12

【简介】

一个名为Magnet Goblin的出于经济动机的威胁行为者正在迅速将一日安全漏洞纳入其武器库,以便伺机破坏边缘设备和面向公众的服务,并在受感染的主机上部署恶意软件。Check Point表示:“威胁组织Magnet Goblin的特点是能够迅速利用新披露的漏洞,特别是针对面向公众的服务器和边缘设备。”“在某些情况下,[概念验证]发布后1天内就会部署漏洞,从而显着增加了该攻击者构成的威胁级别。”对手发起的攻击利用未修补的Ivanti Connect Secure VPN、Magento、Qlik Sense以及可能的Apache ActiveMQ服务器作为初始感染媒介来获得未经授权的访问。据称该组织至少自2022年1月起就一直活跃。

【参考链接】

https://www.anquanke.com/post/id/293818

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- ScreenConnect漏洞正被广泛应用于ToddleShark恶意软件传播

【标签】ToddleShark

【时间】2024-03-05

【简介】

Kimsuky(又名Thallium和Velvet Chollima)是一个朝鲜黑客组织,以对全球组织和政府进行网络间谍攻击而闻名。近日,有安全人员发现该黑客组织正利用ScreenConnect漏洞投递ToddleShark的新型恶意软件,尤其是CVE-2024-1708和CVE-2024-1709。据悉,这些黑客利用的是今年2月20日披露的身份验证绕过和远程代码执行漏洞,当时ConnectWise敦促ScreenConnect客户立即将其服务器升级到23.9.8或更高版本。2月21日,针对这两个漏洞的公开漏洞被发布,包括勒索软件行为者在内的黑客们很快开始在实际攻击中利用这些漏洞。

【参考链接】

https://www.freebuf.com/news/393309.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。