二、现状

2.1 已知勒索软件家族

2.1.1至2.1.10节介绍了自2018年1月起到现在由国家网络取证与培训联盟(NCFTA)确定的十大热门勒索软件。

2.1.1 FuxSocy加密程序

概述:MalwareHunterTeam于2019年10月发现FuxSocy,它类似于Cerber勒索软件,后者现已停止活动。(新泽西州网络安全与通信集成小组,2019年)一旦进入系统,FuxSocy就会创建多个注册表项,获得管理权限。(Carballo,2019年)在加密过程中,FuxSocy会加密路径包含特定字符串的文件。(新泽西州网络安全与通信集成小组,2019年)系统被加密后,会改变桌面背景,通知受害者感染了病毒,并通过ToxChat即时消息程序告知受害者如何联系他们。(Woods,2019年)FuxSocy的独特之处在于它并不加密整个文件,而是同时使用RSA和AES-256对文件进行部分加密。(新泽西州网络安全与通信集成小组,2019年)

感染途径:FuxSocy最常用的感染方法是网络钓鱼邮件,主要通过AppData、Local和LocalLow目录释放恶意负载。除网络钓鱼邮件外,该勒索软件还可能借助于带有宏的文档和不可信下载进行传播,在其中加载恶意脚本和/或木马或蠕虫,直接植入设备。(新泽西州网络安全与通信集成小组,2019年)

加密手段:RSA和AES-256加密机制结合使用

可用解密程序:无公开解密程序

目标行业:未知

目标国家:未知

更多入侵指标(IOC),见附录6.1。

2.1.2 GlobeImposter/GlobeImposter 2.0

概述:由于模仿“环球”(Globe)勒索软件家族,GlobeImposter也被称为“假环球”(Fake Globe),通常借助于恶意软件垃圾邮件进行传播。(新泽西州网络安全与通信集成小组,2019年)最常见的情况是,攻击者向受害者发送恶意垃圾邮件,其中的Zip压缩文档附件包含用JavaScript编写的恶意软件。大多数时候,GlobeImposter几乎无法检测,在加密文件时悄无声息,难以察觉。勒索消息中会提供个人感染ID,用于支付赎金;同时,还会提供多个邮件地址,指示受害者使用洋葱网络联系任一地址(见附录6.2),以获取付款和解密说明。(Manuel和Salvio,2019年)(Malwarebytes实验室,2017年)

感染途径/方法:GlobeImposter通过恶意软件垃圾邮件活动,利用漏洞攻击工具、恶意广告、虚假更新或重新打包的受感染安装程序来感染Windows机器。

加密手段:RSA-4096和AES-256加密机制结合使用(Malwarebytes实验室,2017年)(Neumann和Natvig,2019年)

可用解密程序:“No More Ransom”网站和NCFTA提供解密程序,可解密部分勒索软件加密的文件(“No More Ransom”项目,2019年)

目标行业:未知

目标国家:美国、欧洲(NCFTA,2020年)(Manuel和Salvio,2019年)

更多IOC,见附录6.2。

2.1.3 LockerGoga

概述:LockerGoga于2019年1月发现,据信为FIN6组织的产品。LockerGoga有三个执行阶段,根据所设置的参数在这三个阶段之间切换。LockerGoga运行后会更改账号密码、发送勒索消息并禁用接口。它使用父/子模型来加速对受害者文件的加密。父进程查找目标文件,然后在共享内存中写入文件路径,告知子进程要加密哪些文件。(Manuel和Salvio,2019年)(Lopez,2019年)此勒索软件使用管理权限,可能仅为多重攻击的一部分。(Manuel和Salvio,2019年)(NCFTA,2020年)LockerGoga和WannaCry、NotPetya和SamSam攻击有着同样的趋势。

感染途径:LockerGoga使用钓鱼邮件,其中含有嵌入宏的恶意附件。它还利用服务器消息块协议(SMB)和活动目录服务,通过计划任务在受害者网络上传播负载,并修改所有的用户账号密码。(Manuel和Salvio,2019年)(NCFTA,2020年)(Neumann和Natvig,2019年)

加密手段:RSA-4096和AES-256结合使用(Neumann和Natvig,2019年)

可用解密程序:无公开解密程序

目标行业:工业和工程(NCFTA,2020年)

目标国家:美国、法国(Manuel和Salvio,2019年)(NCFTA,2020年)

更多IOC,见附录6.3。

2.1.4 SamSam

概述:SamSam于2015年12月发现,专用于定向攻击。它不会自动传播,需要人类的参与才能执行。(Malwarebytes实验室,2018年)SamSam只能由作者或知道作者密码的人启动。2018年11月,美国财政部对外访问控制办公室和美国司法部共同起诉两名伊朗人,指控他们利用SamSam勒索软件获取比特币赎金,并将这些款项存入伊朗银行。(Coveware,2019年)

感染途径:SamSam利用漏洞感染特定的组织和机构,采用的手段包括弱密码爆破、JBoss主机服务器漏洞攻击、远程桌面协议(RDP)系统、基于Java的web服务器和文件传输协议(FTP)服务器。(Infradata,2019年)

加密手段:RSA-2048(Boyd,2019年)

可用解密程序:无公开解密程序(Coveware,2019年)

目标行业:政府、交通、医疗和教育(Infradata,2019年)

目标国家:美国、荷兰(网络安全与基础设施安全局(CISA),2018年)

更多IOC,见附录6.4。

2.1.5 MedusaLocker

概述:MedusaLocker于2019年9月由MalwareHunterTeam发现,传播方式尚未确认,但发现恶意负载通过网络钓鱼和带有恶意网站链接的垃圾邮件传送至受害者,(MalwareHunterTeam,2019年)(Walter,MedusaLocker勒索软件疯狂攻击远程主机,2019年)然后重启LanmanWorkstation服务,该服务负责通过SMB协议创建和保持客户端网络到远程服务器的连接。停止或重启LanmanWorkstation服务时,MedusaLocker会强制更改并应用配置,之后,再攻击可执行文件,摧毁用于分析和逆向工程的通用产品。

感染途径:通过网络钓鱼和带有恶意网站链接的垃圾邮件,将恶意负载传送给受害者。

加密手段:RSA-2048和AES-256加密机制结合使用

可用解密程序:无公开解密程序

目标行业:未知

目标国家:未知

更多IOC,见附录6.5。

2.1.6 Ryuk

概述:Ryuk发现于2018年,据信为Hermes勒索软件的改进版,后者一般认为属于朝鲜的高级持续威胁(APT)Lazarus组织。Ryuk通过各种社会工程技术或不安全网站获得访问权限。一旦进入网络,就能利用TrickBot和Emotet通过RDP进行直接访问。TrickBot和Emotet使用PsExec和/或组策略进行传播,释放Ryuk,在加密之前窃取敏感信息,并可能对目标网络发动进一步攻击。(Malwarebytes实验室,2019年)(Oza,2020年)此勒索软件针对的是大型组织和政府实体,因为攻击者知道,这些组织和实体为了解密自己的数据,会选择支付大额赎金。

感染途径:Ryuk通过网络钓鱼邮件、不安全的网站或用户单击随机弹出窗口入侵网络。攻击者使用TrickBot和Emotet可以通过RDP直接访问目标网络。

加密手段:RSA-2048和AES-256结合使用(Walter,MedusaLocker勒索软件疯狂攻击远程主机,2019年)

可用解密程序:无公开解密程序

目标行业:零售、健康、运输和政府机构(Oza,2020年)

目标国家:未知

更多IOC,见附录6.6。

2.1.7 Nemty

概述:Nemty是2019年8月发现的勒索软件即服务(RaaS),利用RDP来实现完全控制。它通过Trik僵尸网络和RIG漏洞利用工具包传播。(Ilascu,Nemty勒索软件通过RIG漏洞利用工具包传播,2019年)进入系统后,为加密文件添加扩展名“.Nemty”,下令恢复数据。(Ilascu,Nemty勒索软件通过RIG漏洞利用工具包传播,2019年)(GoldSparrow,Nemty勒索软件,2020年)Nemty背后黑手据信与GandCrab和Sodinokibi勒索软件家族有关。(Ilascu,Nemty勒索软件通过RIG漏洞利用工具包传播,2019年)

感染途径:Nemty通过RDP连接进行传播,攻击者因此能够获得进程的完全控制权。根据最新发现,Nemty通过伪造的PayPal网站和网络钓鱼邮件传播(GoldSparrow,Nemty勒索软件,2020年)(Ilascu,Nemty勒索软件通过RIG漏洞利用工具包传播,2019年)(Paganini,2020年)

加密手段:RSA-2048、RSA-8192、AES-128和AES-256结合使用(GoldSparrow,Nemty勒索软件,2020年)

可用解密程序:有针对某些变种的解密程序(“No More Ransom”项目,2019年)

目标行业:未知

目标国家:中国、韩国、美国

更多IOC,见附录6.7。

2.1.8 MegaCortex

概述:MegaCortex于2019年5月发现,是一款利用木马、被盗凭证和/或社会工程通过网络安装的定向勒索软件。(Abrams,FBI发布LockerGoga和MegaCortex勒索软件预警,2019年)2019年底,MalwareHunterTeam发现了新的变种。(Abrams,新Megacortex勒索软件更改Windows密码并威胁公开数据,2019年)攻陷网络后,攻击者会下载Cobalt Strike,部署信标、打开MeterMeter反向Shell(Reverse Shell)、提升权限或创建新会话以便在系统上开发侦听器,(Abrams,FBI发布LockerGoga和MegaCortex勒索软件预警,2019年)(Kim,2019年)然后,开始加密受害者的文件,更改他们的Windows密码,要求他们支付赎金,否则便公布所有窃取的数据。(Barth,2019年)

感染途径:在最初版本中,MegaCortex利用Emotet木马通过网络进行安装,再使用漏洞利用工具包或活动目录控制器推送到计算机上。在新版本中,安装过程包括漏洞利用、网络钓鱼攻击、结构化查询语言(SQL)注入和/或窃取登录凭据。

加密手段:AES-128(趋势科技,2019年)

可用解密程序:无公开解密程序

目标行业:大型企业网络(Abrams,FBI发布LockerGoga和MegaCortex勒索软件预警,2019年)

目标国家:美国、意大利、英国、挪威、加拿大、荷兰、爱尔兰、法国(Abrams,FBI发布LockerGoga和MegaCortex勒索软件预警,2019年)

更多IOC,见附录6.8。

2.1.9 Maze

概述:Maze勒索软件因其使用的一种加密方法也被称为ChaCha勒索软件。它公开发动了多次勒索攻击,因而广为人知。相关攻击于2019年5月首次发现,到2019年10月,攻击开始更具侵略性,多管齐下,采取加密、转移和勒索三步走的方式。(Abrams,Maze勒索软件根据计算机类型决定赎金数额,2019年)已知的Maze感染方法是通过网络钓鱼邮件、盗用品牌或高仿域名冒充合法的政府机构或安全厂商。(Walter,Maze勒索软件最新消息:勒索、暴露受害者,2020年)进入系统后,Maze会扫描所有文件夹,为找到的文件分配随机生成的扩展名,加密除自身和扩展名为.ini的文件之外的所有文件。此外,勒索软件会删除机器上文件的卷影副本(Shadow Copy),更改壁纸,随后创建一个名为“DECRYPT-FILES.html”的勒索消息,其中包含作者的邮件,具体说明如何支付赎金以解密文件。(Abrams,Maze勒索软件根据计算机类型决定赎金数额,2019年)(恶意软件指南,2020年)。Maze广为人知的一点是,如果受害者没有及时支付赎金,就通过“点名羞辱”(Name and Shame)网站公开披露受害者数据。

感染途径:Maze使用针对CVE-2018-15982、CVE-2018-8174和/或CVE-2018-4878漏洞的Spelevo和Fallout漏洞利用工具包,诱使受害者执行PowerShell脚本和/或下载、部署勒索软件。(Meskauskas,2019年)

加密手段:RSA-2048和ChaCha20加密机制结合使用(Abrams,Maze勒索软件根据计算机类型决定赎金数额,2019年)

可用解密程序:无公开解密程序

目标行业:医疗、制造业、企业和信息技术(IT)服务(NCFTA,2019年)

目标国家:北美、欧洲

更多IOC,见附录6.9。

2.1.10 Sodinokibi

概述:Sodinokibi(又称REvil)是一种勒索软件即服务(RaaS),于2019年4月发现。Sodinokibi会加密受害者的数据并删除所有卷影副本备份,让恢复变得异常困难。(Cadieux等人,2019年)勒索软件的幕后黑手声称,他们被禁止在独联体地区(包括乌克兰、俄罗斯、白俄罗斯和摩尔多瓦)做生意。Sodinokibi和GandCrab已被认定由同一作者开发。据悉,赎金支付记录高达600万美元。攻击者们会在羞辱网站上发布未支付赎金的受害者信息。(Hall,2020年)

感染途径/方法:Sodinokibi利用服务器和托管服务提供商(MSP)的漏洞,通过RDP控制网络并远程发起攻击。较新的变种使用网络钓鱼邮件以及各种木马和漏洞工具包(如RIG漏洞利用工具包和Ostap木马)来感染系统。(Fakterman,2019年)

加密手段:AES和Salsa20结合使用(Tiwari和Koshelev,2019年)

可用解密程序:无公开解密程序

目标行业:医疗和政府机构(Balaban,2020年)

目标国家:亚洲、欧洲

更多IOC,见附录6.10。

2.2 重点勒索软件行为

就行为而言,这些最新形式的勒索软件与之前版本类似,但也根据网络安全形势进行了改动。勒索软件近年来有两个最显著的行为变化:一是转移受害者的数据,另一个是勒索软件即服务(RaaS)。

2.2.1 公布转移数据

许多组织在遭遇勒索软件攻击时会使用数据备份来恢复其系统。有了数据备份,组织就不需要找勒索软件作者获取解密程序,可以避免支付赎金。而勒索软件的作者希望获取赎金,因此转而转移数据,要求组织支付费用,否则便删除(而不是公布)数据。

Nemty、MegaCortex、Maze和Sodinokibi都会威胁公布受害者数据。这一策略不同于过去的策略,之前是通过加密受害者的数据就能够获得付款。如果公布被盗数据确实提升了支付概率,可能的原因是,相较于丢失私有数据,用户更看重的是避免数据公开。第一个数据被转移并公开的受害者是一家名为Allied Universal的安全人员配备公司,在他们拒绝支付300比特币(约230万美元)后,Maze勒索软件公布了该公司数据。(艾布拉姆斯,Maze勒索软件攻破Allied Universal后窃取并泄露其数据,2019年)

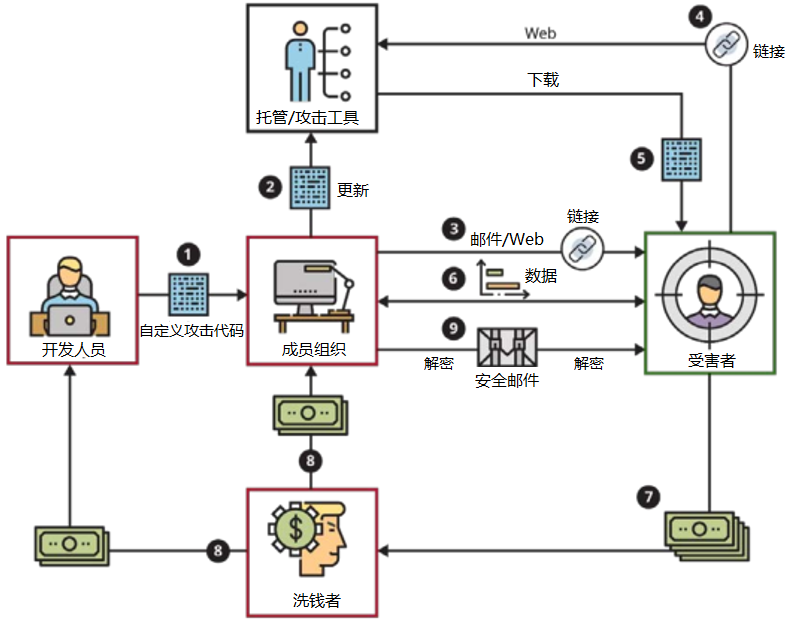

2.2.2 勒索软件即服务

有些勒索软件,如Sodinokibi和Nemty,已开始采用勒索软件即服务(RaaS)的商业模式。(迈克菲实验室,2019年)(Mundo和Lopez,2020年)RaaS模式是指勒索软件开发人员将勒索软件和一个易操作的平台出售给成员组织,执行攻击活动。这种模式降低了勒索软件开发人员的风险,因为他们只是为他人提供攻击平台,而不是亲自发动勒索软件攻击。这项服务还降低了攻击组织发动攻击的成本,因为他们可以使用经过验证的现成勒索软件。RaaS还置更多的组织于危险中,因为攻击组织不再需要定制勒索软件就能发动攻击。对于勒索软件开发人员来说,RaaS的利润率甚至可媲美直接支付赎金,因为在大多数情况下,开发人员和成员组织会按比例分配赎金,且勒索软件攻击更为普遍。图1展示了使用RaaS平台进行攻击的流程。此流程包含以下步骤:

1. 勒索软件作者开发自定义攻击代码,然后授权给勒索软件成员组织使用,收取使用费或分享攻击收益。

2. 成员组织使用自定义攻击代码并用此代码更新托管站点。

3. 勒索软件成员组织确定感染媒介,对其发动攻击,将攻击代码发送给受害者(例如,通过恶意电子邮件)。

4. 受害者点击链接或进入网站。

5. 下载勒索软件并在受害者的电脑上执行。

6. 勒索软件加密受害者的文件,发现网络上的其他目标,修改系统配置以建立持久性,中断或破坏数据备份并掩盖其踪迹。

7. 指示受害者用无法追踪的资金(通常是加密货币)支付赎金。

8. 洗钱者通过多次变身来转移资金,以掩盖勒索软件成员组织和作者的身份。

9. 勒索软件成员组织可能会在收到支付赎金后向受害者发送解密程序,可能对受害者提出额外要求,还可能啥也不做,给受害者留下一堆的加密文件。

2.2 勒索软件组织的收益和攻击目标

一般情况下,勒索软件归为犯罪软件。大部分勒索软件攻击仍是投机行为,试图攻击最容易下手的目标,以期获得最高收益。不过,一些勒索软件正逐渐变得更具针对性。事实证明,对于运营商来说,勒索软件是个一本万利的买卖。勒索软件的收入来源主要有两种:(1)直接的支付赎金;(2)RaaS服务费和利润分享。对于第一种情况,赎金金额从数百至数千美元不等。

在2020年RSA大会上,联邦调查局(FBI)特工Joel DeCapua作了勒索软件报告,介绍了比特币钱包跟踪情况,称勒索软件受害人自2013年至2019年支付了1.4亿美元赎金。(Spadafora,2020年)当前,Ryuk是最吸金的勒索软件家族,持续开展攻击活动,已产生6126万美元收益。(Spadafora,2020年)

勒索软件长期对医疗、政府和教育部门发起攻击,已成功获得赎金。勒索软件之所以选择这些部门是因为它们对其系统存在关键需求。Emsisoft在2019年的勒索软件统计表明,这些勒索软件攻击波及: 764个医疗提供商

- 113个州级和市级政府和机构

- 89所大学、学院和学区,对多达1233所学校造成了潜在影响(Emsisoft恶意软件实验室,2019年)

这些攻击不仅在防御方面需要高昂成本,而且还会中断紧急服务,使警察和医务人员无法访问内部系统,导致监测系统下线,使学校无法访问学生的医疗或过敏症状数据。(Emsisoft恶意软件实验室,2019年)而且,这些攻击还可带来物理伤害或生命危险等负面影响。

移动设备作为另一攻击目标也不容忽视。尽管该市场可能规模较小、利润较低且未做深入研究,但已发现几种勒索软件对移动设备下手,加密了其中的文件,要求支付赎金恢复这些文件。该问题短期可能一直存在,对缺乏云存储完整备份的设备的影响尤其大。

勒索软件是个全球问题。光是MegaCortex就攻击过美国、意大利、英国、挪威、加拿大、荷兰、爱尔兰和法国。(Abrams,FBI发布LockerGoga和MegaCortex勒索软件预警,2019年)据称,2019年全球勒索软件感染量为50万,2020年该数量预计会上升。(Muncaster,2020年)不过,勒索软件也是个区域性问题,在某些地区,就不会发动攻击。Nemty、Sodinokibi和Maze勒索软件不会攻击独联体地区。

译者声明:

小蜜蜂翻译组公益译文项目,旨在分享国外先进网络安全理念、规划、框架、技术标准与实践,将网络安全战略性文档翻译为中文,为网络安全从业人员提供参考,促进国内安全组织在相关方面的思考和交流。