绿盟科技网络安全威胁周报及月报系列,旨在简单而快速有效的传递安全威胁态势,呈现重点安全漏洞、安全事件、安全技术。

2016年12月数据统计

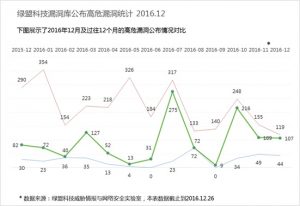

1.1 高危漏洞发展趋势

2016年12月绿盟科技安全漏洞库共收录159个漏洞, 其中高危漏洞107个。相比11月份的高危漏洞数量基本持平。

1.2 互联网安全漏洞

OpenSSH远程代码执行漏洞

来源:https://blog.nsfocus.net/openssh-remote-code-execution-vul/

简述:2016年12月19日,OpenSSH官网发布了一个OpenSSH的版本更新,在新版本中修复了编号为CVE-2016-10009的漏洞。该漏洞允许攻击者在运行ssh-agent(该程序通常运行在客户端)的机器上加载一个恶意模块PKCS#11从而使攻击者有机会执行远程代码。相关链接地址如下:http://www.openssh.com/txt/release-7.4

Firefox跨域设置cookie漏洞

来源:https://blog.nsfocus.net/firefox-cross-domain-settings-cookie-vulnerability/

简述:2016年12月6日,insert-script.blogspot.gr网站发布了一条关于Firefox跨域设置cookie的消息,该漏洞的成因是火狐浏览器允许元标签对浏览器cookie进行设置。成功利用该漏洞会使得目标用户在跳转到恶意站点之后,对用户浏览器中的cookie进行设置。相关链接地址如下:https://insert-script.blogspot.gr/2016/12/firefox-svg-cross-domain-cookie.html。

Firefox远程代码执行漏洞

来源:https://blog.nsfocus.net/analysis-protection-firefox-vulnerability/

简述:火狐浏览器上暴露出一个 JavaScript 0Day漏洞CVE-2016-9079,而且已经被用于攻击 Tor 用户。

Roundcube命令执行漏洞

来源:https://blog.nsfocus.net/roundcube-command-execution-vulnerability/

简述:2016年12月6日(当地时间),blog.ripstech.com网站发布了一条关于Roundcube远程命令执行漏洞的消息。在Roundcube1.2.2及其以前的版本中,deliver_message()函数在调用PHP内建函数mail()时的第5个参数可由用户控制且未经恰当过滤,mail()函数被调用后会使得PHP执行sendmail程序,而未经过滤的第5个参数允许对sendmail程序进行配置,从而使得sendmail程序将邮件流量保存在文件中,攻击者可以利用这个机制通过发送邮件将恶意PHP文件写入webroot目录。

Apache HTTPD拒绝服务漏洞

来源:https://blog.nsfocus.net/apache-httpd-denial-service-vulnerability-notification/

简述:2016年12月5日(当地时间),seclists.org网站发布了一条关于Apache网页服务器拒绝服务漏洞的消息,漏洞编号为CNNVD-201612-069。该漏洞存在于mod_http2模块中,这是从Apache HTTPD 2.4.17版本开始引入的关于HTTP/2协议的模块。然而该模块在默认情况下不被编译,且默认不启用,该漏洞只影响使用HTTP/2协议的用户。在使用HTTP/2协议的服务器上,攻击者可以通过发送精心构造的请求,导致服务器内存耗尽,造成拒绝服务。

ImageMagick压缩TIFF图片远程代码执行漏洞

来源:https://blog.nsfocus.net/imagemagick-remote-code-vulnerability/

简述:2016年12月3日,talosintelligence.com网站发布了一条关于ImageMagick远程代码执行漏洞的消息,漏洞编号为CVE-2016-8707。ImageMagick在压缩TIFF图片时存在可利用的内存越界写入问题,在特别情况下该问题会造成远程代码执行。相关链接地址如下:http://www.talosintelligence.com/reports/TALOS-2016-0216/。

Crane恶意代码样本

来源:https://blog.nsfocus.net/analysis-protection-scheme-crane-code-samples/

简述:2016年11月出现了一个针对俄罗斯工业部门的恶意代码Crane。该Windows木马被安全公司命名为BackDoor.Crane.1。其主要功能包括获取受害者计算机内的文件列表并窃取文件;通过连接远程服务器下载并执行恶意代码;实施文件上传、配置文件更新、命令执行等操作。

(来源:绿盟科技威胁情报与网络安全实验室)

1.3 绿盟科技漏洞库十大漏洞

NSFOCUS 2016年12之十大安全漏洞

声明:本十大安全漏洞由NSFOCUS(绿盟科技)安全小组 <security@nsfocus.com>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

http://www.nsfocus.net/index.php?act=sec_bug&do=top_ten

- 2016-12-02 Mozilla Firefox释放后重利用远程代码执行漏洞(CVE-2016-9079)

NSFOCUS ID: 35513

链接:http://www.nsfocus.net/vulndb/35513

综述:Mozilla Firefox是一个开源网页浏览器,使用Gecko引擎。Firefox在实现上存在SVG Animation模块释放后重用(UAF)漏洞。

危害:远程攻击者可以通过诱使受害者打开恶意网页来利用此漏洞,从而控制受害者系统

- 2016-12-14 Microsoft Windows Graphics组件远程代码执行漏洞(CVE-2016-7273)(MS16-146)

NSFOCUS ID: 35581

链接:http://www.nsfocus.net/vulndb/35581

综述:Microsoft Windows是流行的计算机操作系统。Windows Graphics组件处理内存对象方式中存在远程代码执行漏洞,可使攻击者控制受影响系统。

危害:本地攻击者可以利用此漏洞来提升权限,对系统进行非授权的访问

- 2016-12-16 Adobe Flash Player 远程代码执行漏洞(CVE-2016-7872)(APSB16-39)

NSFOCUS ID: 35622

链接:http://www.nsfocus.net/vulndb/35622

综述:Flash Player是多媒体程序播放器。Adobe Flash Player在MovieClip类中存在释放后重利用漏洞。

危害:攻击者可以通过诱使受害者打开恶意swf文件来利用此漏洞,从而控制受害者系统

- 2016-12-14 Microsoft Edge远程内存破坏漏洞(CVE-2016-7296)(MS16-145)

NSFOCUS ID: 35575

链接:http://www.nsfocus.net/vulndb/35575

综述:Microsoft Edge是内置于Windows 10版本中的网页浏览器。Edge处理内存对象时脚本引擎呈现方式中存在多个远程代码执行漏洞。

危害:远程攻击者可以通过诱使受害者打开恶意网页来利用此漏洞,从而控制受害者系统

- 2016-12-09 Roundcube steps/mail/sendmail.inc任意代码执行漏洞(CVE-2016-9920)

NSFOCUS ID: 35551

链接:http://www.nsfocus.net/vulndb/35551

综述:RoundCube Webmail是一个基于浏览器的IMAP客户端。Roundcube未配置SMTP服务器且启用sendmail程序后,steps/mail/sendmail.inc未正确

使用sendmail命令行上的自定义发件人地址,可使远程用户通过修改的HTTP请求,执行任意

代码。

危害:远程攻击者可以利用这些漏洞修改的HTTP请求,执行任意代码

- 2016-12-12 phpMyAdmin BBCode注入漏洞(CVE-2016-9862)

NSFOCUS ID: 35558

链接:http://www.nsfocus.net/vulndb/35558

综述:phpmyadmin是MySQL数据库的在线管理工具。phpMyAdmin 4.6.x版本存在安全漏洞。可使攻击者通过构造的登录请求,在登录页注入BBCode。

危害:攻击者可以利用此漏洞获取敏感信息,劫持用户会话

- 2016-11-28 NTP拒绝服务漏洞(CVE-2016-9312)

NSFOCUS ID: 35472

链接:http://www.nsfocus.net/vulndb/35472

综述:Network Time Protocol(NTP)是用来使计算机时间同步化的一种协议。Windows平台上,ntp-4.2.8p9之前版本在接收过大的UDP数据包时会停止工作,导致拒绝服务。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,导致拒绝服务

- 2016-12-07 Tesla Gateway ECU 命令注入漏洞(CVE-2016-9337)

NSFOCUS ID: 35544

链接:http://www.nsfocus.net/vulndb/35544

综述:Tesla Gateway ECU是汽车软件及驾驶功能管理固件。Tesla Gateway ECU 存在命令注入漏洞,可使攻击者发送消息到车辆CAN总线系统。

危害:远程攻击者可以利用这些漏洞控制受害者系统

- 2016-12-09 Linux kernel 权限提升漏洞(CVE-2015-8967)

NSFOCUS ID: 35549

链接:http://www.nsfocus.net/vulndb/35549

综述:Linux Kernel是Linux操作系统的内核。Linux kernel < 4.0版本arch/arm64/kernel/sys.c存在安全漏洞。

危害:攻击者可以绕过”strict page permissions”保护机制,修改系统调用表,获取提升的权限

- 2016-12-01 OpenSSL Montgomery乘法运算错误漏洞(CVE-2016-7055)

NSFOCUS ID: 35512

链接:http://www.nsfocus.net/vulndb/35512

综述:OpenSSL是一种开放源码的SSL实现,用来实现网络通信的高强度加密。OpenSSL 1.1.0版本,Broadwell-specificMontgomery乘法运算在处理可整除的、大于256位的输入长度时存在运载传播bug,导致结果错误。

危害:攻击者可以利用此漏洞来导致拒绝服务。

(来源:绿盟科技威胁情报与网络安全实验室)

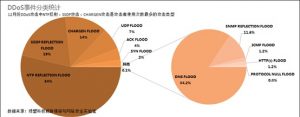

1.4 DDoS攻击类型

12月份绿盟科技科技威胁情报及网络安全实验室收集及梳理了超过10.1万次攻击,与11月份相比,攻击次数有下降,在这个月的攻击类型中,最常见的类型仍然是,SSDP,NTP,CHARGEN,UDP,ACK,SYN这几种,但比例有所变化,其中CHARGEN和SSDP攻击的比例明显上升。另外观测到少量的SNMP反射攻击。

小提示

- Chargen Flood:Chargen 字符发生器协议(Character Generator Protocol)是一种简单网络协议,设计的目的是用来调试TCP 或UDP 协议程序、测量连接的带宽或进行QoS 的微调等。但这个协议并没有严格的访问控制和流量控制机制。流量放大程度在不同的操作系统上有所不同。有记录称,这种攻击类型最大放大倍数是358.8倍。

- NTP Flood:又称NTP Reply Flood Attack,是一种利用网络中时间服务器的脆弱性(无认证,不等价数据交换,UDP协议),来进行DDoS行为的攻击类型。有记录称,这种攻击类型最大放大倍数是556.9倍。

- SSDP Flood:智能设备普遍采用UPnP(即插即用)协议作为网络通讯协议, 而UPnP设备的相互发现及感知是通过SSDP协议(简单服务发现协议)进行的。更多相关信息,请关注绿盟科技DDoS威胁报告。

- 攻击者伪造了发现请求,伪装被害者IP地址向互联网上大量的智能设备发起SSDP请求,结果被害者就收到了大量智能设备返回的数据,被攻击了。有记录称,这种攻击类型最大放大倍数是30.8倍。

二、博客精选

物联网安全综述白皮书

早在1999年,MIT AutoID 研究室的Kevin Ashton 在研究将射频识别信息与互联网相连接的时候首先提到了物联网的概念;同年,在美国召开的移动计算和网络国际会议就提出,“传感网是下一个世纪人类面临的又一个发展机遇”;2005年11月17日,信息社会世界峰会(WSIS)上,国际电信联盟(ITU)发布了《ITU互联网报告2005:物联网》,正式提出了“物联网”的概念;2009年8月,温家宝总理到无锡物联网产业研究院考察时,明确指示在物联网的发展中,要早一点谋划未来,早一点攻破核心技术,并且明确要求尽快建立中国的传感信息中心,或者叫“感知中国”中心。物联网已经被视为继计算机和互联网之后的第三次信息技术革命。

https://blog.nsfocus.net/white-paper-security/

看见到洞见之引子

《看见到洞见》系列文章汇聚、分享的是绿盟科技创新中心对于数据分析在安全领域应用的技战术思考与经验,力求由浅入深层次递进,实战到方法论双线剖析。此文为系列文章之引子第二篇,深入浅出的对常用的数据分析和机器学习的算法进行介绍。

https://blog.nsfocus.net/machine-learning-algorithm1/

https://blog.nsfocus.net/machine-learning-algorithm2/

2016年第三季度DDoS态势报告

据绿盟科技全球DDoS态势感知平台监控数据分析显示,Q3发生DDoS攻击次数增加,小流量攻击占比增加,攻击手段呈现复杂化,总体攻击态势依然严峻。

https://blog.nsfocus.net/nsfocus-2016-q3-ddos-situation-report/

2016 年上半年中国网站安全报告

2016年11月16日,中国电信股份有限公司北京研究院(以下简称“中国电信北研院”)联合绿盟科技等,在北京发布“2016年上半年网站安全报告”,本文对报告内容进行生动解读,大家可以当段子看。报告全文下载见文末。 《2016年上半年网站安全报告》主要内容

https://blog.nsfocus.net/2016h1-china-website-security-report/

(来源:绿盟科技博客)

三、安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

ShmooCon

时间:JAN 13-15

简介: hmooCon is an annual east coast hacker convention hell-bent on offering three days of an interesting atmosphere for demonstrating technology exploitation, inventive software and hardware solutions, and open discussions of critical infosec issues. The first day is a single track of speed talks called One Track Mind. The next two days bring three tracks: Build It, Belay It, and Bring It On.

网址:http://shmoocon.org/

如果您需要了解更多内容,可以

加入QQ群:570982169、486207500

直接询问:010-68438880-8669