绿盟科技网络安全威胁周报及月报系列,旨在简单而快速有效的传递安全威胁态势,呈现重点安全漏洞、安全事件、安全技术。获取最新的威胁月报,请访问绿盟科技博客 https://blog.nsfocus.net/

一、2017年10月数据统计

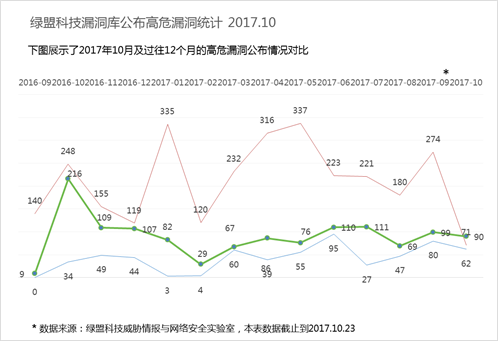

11 .高危漏洞发展趋势

2017年10月绿盟科技安全漏洞库共收录133个漏洞, 其中高危漏洞90个,微软高危漏洞62个,10月监测到CVE公布高危漏洞数量为71个。相比8月份漏洞数量下降。

备注:由于nvd(https://nvd.nist.gov/)改版,导致数据出现明显数量波动,可能未在数量上反映出真实的威胁态势

1.2 互联网安全漏洞

Apache Tomcat远程代码执行漏洞CVE-2017-12617

来源:http://toutiao.secjia.com/apache-tomcat-cve-2017-12617

简述:近日,Apache官方发布了Tomcat的新版本,修复了一个远程代码执行漏洞(CVE-2017-12617)。该漏洞源于在HTTP PUT方法时,攻击者可以通过特制请求将JSP文件上传到服务器。 然后可以请求此JSP,让服务器执行该JSP中包含的任意代码。

Apache Struts RCE漏洞CVE-2016-0785不完全修复 2.0.0到2.3.28.1全部受影响

来源:http://toutiao.secjia.com/apache-struts-cve-2016-0785

简述:Apache Struts是当之无愧的漏洞之王,其中最为经典的就是Apache Struts远程代码执行漏洞,此次通告是不完全修复Apache Struts远程代码执行漏洞CVE-2016-0785。

Windows再爆SMB漏洞CVE-2017-11780 即便RCE不行还可以DoS

来源:http://toutiao.secjia.com/windows-smb-cve-2017-11780

简述:Windows上真是太容易出现 SMB漏洞 了, 就在defcon期间,SMB就出现过0Day漏洞 ,微软低调的连出补丁救火。而在今年的5月,也出现过一次 最新Windows SMB远程DoS漏洞CVE-2017-0280 ,影响多个Windows客户端及服务器产品 ;在今年3月,出现了 CVE-867968 0Day漏洞,而且当时微软的Windows update系统还坏了 。

Mirai变种Rowdy物联网恶意软件袭击我国有线电视网 分析报告及处置手册

来源:http://toutiao.secjia.com/rowdy-attack-ott

简述:2017年8月,绿盟科技DDoS态势感知平台监控到某客户的网络带宽流量存在异常情况,经分析确认是 DDoS攻击 事件。攻击类型多样,包括TCP Flood、HTTP Flood、DNS Flood等。通过对攻击源IP进行溯源,发现攻击来自有线电视的终端设备–电视机顶盒,然后提取了相关样本,进一步分析其攻击行为特征。

Adobe修复FlashPlayerRCE漏洞CVE-2017-11292 BlackOasisAPT组织已利用

来源:http://toutiao.secjia.com/flashplayer-cve-2017-11292

简述:Adobe刚说它不会发布安全更新 , 这是自2012年7月以来的第一次, 因为它没有补丁。但不到6天后, 该公司发布了一个FlashPlayer的关键更新, 修复了在实时攻击中利用的 0Day漏洞 。

KovCoreG恶意软件用社会工程骗用户执行恶意软件

来源:http://toutiao.secjia.com/kovcoreg-malware

简述:诈骗分子利用PornHub上的恶意广告将用户重定向至诈骗钓鱼网站。诈骗网站上显示紧急更新消息,该消息内容因访问者的浏览器不同而不同。IE和Edge用户会被要求下载Flash更新,而Chrome和Firefox用户会被要求下载浏览器更新。

疑Phantom Squad DDoS勒索团伙攻击英国家彩票网站

来源:http://toutiao.secjia.com/phantom-squad-ddos-uk-lottery

简述:当地时间9月30日周六,网络犯罪分子利用 DDoS攻击 ,对英国国家彩票网站及其相关移动应用程序发起90分钟的DDoS攻击,造成服务下线。一家名为Phantom Squad的 DDoS勒索 团伙随后向全球公司发出了赎金要求,但未经证实。

Equifax征信公司数据泄露第二次修正 近70万英国公民个人详细信息泄露

来源:http://toutiao.secjia.com/equifax-databreach-uk-693665

简述:自上月承认数据遭泄露后 ,Equifax今日进行第二次更正,在当天新闻稿中承认黑客窃取了1520多万英国公民的个人信息,并表示在黑客成功窃取的这些信息中,有693,665份记录中包含详尽的个人信息。

ATMii ATM机恶意软件

来源:http://toutiao.secjia.com/atmii-malware-steal-cash

简述:卡巴斯基实验室的安全研究员发现了一款名为ATMii的新型ATM机恶意软件。ATMii恶意软件于今年四月发现,实现了注射器模块(exe.exe)和需注入的模块(dll.dll)。诈骗者可利用ATMii取空目标ATM机中的现金。

DDE攻击在Office应用中执行恶意软件 FIN7金融黑客

来源:http://toutiao.secjia.com/dde-attack

简述:FIN7组织向来的攻击手段都比较高级,例如6月份的 FIN7新的无文件多段式攻击,攻击美国连锁餐厅, 5月份 Carbanak(FIN7)利用Windows兼容性修复程序Shim , 攻击美国证券交易委员会SEC 。近日FIN7又利用了一个高级手法,合法调用微软动态数据交换(DDE),根本不用启用宏,就可以在Office应用程序中执行恶意软件。

Apache Solr/Lucene 0Day远程代码执行漏洞CVE-2017-12629 Redhat受影响

来源:http://toutiao.secjia.com/apache-solr-lucene-cve-2017-12629

简述:Apache搜索服务器Solr及全文搜索工具包Lucene被爆信息泄露漏洞及远程代码执行漏洞,CVE编号 CVE-2017-12629 。该问题是由于Apache相关功能的设计错误所导致的,Apache Solr 6.0-6.6.1中多个版本受影响。该漏洞还影响Redhat Linux6.2多个版本, Redhat JBoss多个产品,Trustix Secure Linux 2.2-2.0多个版本,详细信息见后。

CNet诠释无线WPA2 KRACK攻击漏洞的危害、防护措施及误解

来源:http://toutiao.secjia.com/wifi-wpa2-krack-learning

简述:比利时研究人员 Mathy Vanhoef 披露并演示了 WPA2“KRACK” 攻击背后的代码,在目前大部分设备暂时没有修复该问题的情况下,这意味着 Wi-Fi 物理覆盖范围内的黑客们,可以随时向脆弱的网络发起攻击,监听、窃取敏感数据(比如账号 / 密码)、甚至篡改网络数据和植入恶意软件。

英飞凌加密智能卡和安全令牌也不安全了 因数分解攻击漏洞CVE-2017-15361

来源:http://toutiao.secjia.com/infineon-roca-cve-2017-15361

简述:CRoCS组织在由英飞凌技术股份公司(Infineon Technologies)制作的加密智能卡、安全令牌和其他安全硬件芯片中采用的软件库中,其所使用的 RSA 密钥生成中发现了一个新的漏洞, 利用该漏洞,攻击者可以进行实际的因数分解攻击,计算 RSA 密钥的私钥部分。对于常用的密钥长度 (包括1024和2048位), 该攻击是可行的, 并且会影响2012年之前生产的芯片, 这种芯片非常常见。

Necurs恶意软件新增两功能 获取受害者使用体验并改善自身程序效能

来源:http://toutiao.secjia.com/necurs-malware-feature

简述:恶意软件家族的演变日新月异,但一些更新总是更具吸引力。美国安全公司赛门铁克表示,Necurs刚刚经历了一个“有趣的”更新。1增加截屏功能,获取受害者使用体验;2增加错误报告功能,改善自身程序效能。。

WordPress4.8.1存储型XSS漏洞 可拿网站管理员权限 4.8.1受影响

来源:http://toutiao.secjia.com/wordpress-4-8-1-xss#

简述:WordPress4.8.1被爆出存储型XSS漏洞,该漏洞可能导致攻击者在WordPress评论区注入恶意代码,一旦浏览者打开这个页面,恶意代码就将被执行,攻击者有可能获得网站管理员权限,完全控制当前网站。目前没有看到CVE ID。

类似Mirai物联网恶意软件感染全球100多万个组织 Checkpoint发布报告

来源:http://toutiao.secjia.com/iot-botnet

简述:9月底出现的类似Mirai 物联网恶意软件 似乎很复杂,Checkpoint专家预计该 恶意软件 已经在全球感染了100多万个组织。其工作机制与 Mirai恶意软件 极为相似,主要利用 CVE-2017-8225身份验证绕过漏洞 攻击乃至控制物联网设备。

(来源:绿盟科技威胁情报与网络安全实验室)

1.3 绿盟科技漏洞库十大漏洞

声明:本十大安全漏洞由NSFOCUS(绿盟科技)安全小组 <security@nsfocus.com>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

http://www.nsfocus.net/index.php?act=sec_bug&do=top_ten

- 2017-10-17 Adobe Flash Player类型混淆远程代码执行漏洞(CVE-2017-11292)

NSFOCUS ID: 37818

链接:http://www.nsfocus.net/vulndb/37818

综述:Flash Player是多媒体程序播放器。Adobe Flash Player在实现上存在类型混淆安全漏洞,可使攻击者利用此漏洞在受影响应用上下文中执行任意代码。

危害:攻击者可以通过诱使受害者打开恶意swf文件来利用此漏洞,从而控制受害者系统

- 2017-10-11 Microsoft Office 内存破坏漏洞(CVE-2017-11826)

NSFOCUS ID: 37787

链接:http://www.nsfocus.net/vulndb/37787

综述:Microsoft Office是微软公司开发的一套基于Windows操作系统的办公软件套装。Microsoft Office未正确处理内存对象时,在实现上存在远程代码执行漏洞,可使攻击者在当前用户上下文中运行任意代码。

危害:攻击者可以通过诱使受害者打开恶意office文件来利用此漏洞,从而控制受害者系统

- 2017-10-17 WPA/WPA2 PTK密钥重装攻击漏洞(CVE-2017-13077)

NSFOCUS ID: 37822

链接:http://www.nsfocus.net/vulndb/37822

综述:WPA是一种保护无线网络(Wi-Fi)安全的系统。WPA2是经由Wi-Fi联盟验证过的IEEE 802.11i标准的认证形式。受影响设备在处理WPA及WPA2的802.11i 4方握手消息中存在安全漏洞。

危害:未经身份验证的、物理位置临近的攻击者,强制申请者重新安装之前使用过的对偶密钥,

造成任意数据包解密及注入,TCP连接劫持、HTTP内容注入或回放单播、广播及多播帧等影响

- 2017-10-11 Microsoft SMB Server远程代码执行漏洞(CVE-2017-11780)

NSFOCUS ID: 37754

链接:http://www.nsfocus.net/vulndb/37754

综述:Microsoft Windows是流行的计算机操作系统。Microsoft Server Message Block 1.0(SMBv1)服务器处理某些请求时,在实现上存在远程代码执行漏洞。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,对服务器进行非授权的访问

- 2017-09-26 Schneider Electric ClearSCADA内存分配漏洞(CVE-2017-9962)

NSFOCUS ID: 37698

链接:http://www.nsfocus.net/vulndb/37698

综述:Schneider Electric ClearSCADA是开放软件平台,可以远程管理关键架构。ClearSCADA某些版本存在内存分配漏洞,攻击者通过向客户端发送畸形的请求,利用此漏洞可造成意外影响。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,对服务器进行非授权的访问

- 2017-10-18 Oracle Database Server 本地安全漏洞(CVE-2017-10190)

NSFOCUS ID: 37838

链接:http://www.nsfocus.net/vulndb/37838

综述:Oracle Database Server是一个对象一关系数据库管理系统。它提供开放的、全面的、

和集成的信息管理方法。Oracle Database Server 11.2.0.4, 12.1.0.2, 12.2.0.1版本在Java VM实现上存在安全漏洞,可影响机密性、完整性、可用性。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,对服务器进行非授权的访问

- 2017-10-09 Trend Micro Mobile Security (Enterprise) SQL注入漏洞(CVE-2017-14078)

NSFOCUS ID: 37734

链接:http://www.nsfocus.net/vulndb/37734

综述:Trend Micro Mobile Security是手机安全套件。Trend Micro Mobile Security (Enterprise) 9.7 Patch 3之前版本在实现上存在SQL注入漏洞,可使远程攻击者在受影响应用中执行任意代码。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,对服务器进行非授权的访问

- 2017-09-28 FFmpeg堆缓冲区溢出漏洞(CVE-2017-14767)

NSFOCUS ID: 37706

链接:http://www.nsfocus.net/vulndb/37706

综述:FFmpeg是一个免费的可以执行音讯和视讯多种格式的录影、转档、串流功能的软件。FFmpeg 3.3.4之前版本,libavformat/rtpdec_h264.c/sdp_parse_fmtp_config_h264函数未正确处理空sprop-parameter-sets值,可使远程攻击者通过构造的sdp文件,造成拒绝服务(堆缓冲区溢出)。

危害:攻击者可以通过诱使受害者打开恶意sdp文件来利用此漏洞,从而控制受害者系统

- 2017-09-27 Citrix NetScaler ADC/NetScaler Gateway身份验证绕过漏洞(CVE-2017-14602)

NSFOCUS ID: 37705

链接:http://www.nsfocus.net/vulndb/37705

综述:Citrix NetScaler ADC是应用交付控制器,可以优化企业服务交付。Citrix NetScaler ADC/NetScaler Gateway在管理接口中存在身份验证绕过漏洞,可使攻击者获取管理员访问权限。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,对服务器进行非授权的访问

- 2017-10-09 Dnsmasq 堆缓冲区溢出漏洞(CVE-2017-14491)

NSFOCUS ID: 37726

链接:http://www.nsfocus.net/vulndb/37726

综述:Dnsmasq是轻型DNS转发器和DHCP服务器。Dnsmasq 2.78之前版本在实现上存在堆缓冲区溢出漏洞,可使远程攻击者通过构造的DNS响应,造成拒绝服务或执行任意代码。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,从而控制服务器。

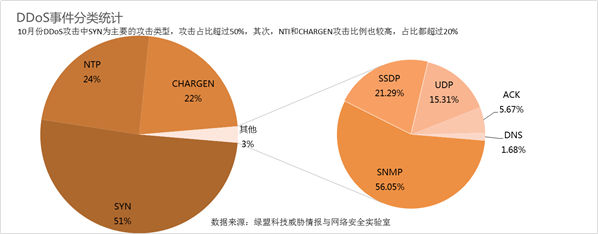

1.4 DDoS攻击类型

10月份绿盟科技科技威胁情报及网络安全实验室收集及梳理了近24387次攻击,与9月份相比,攻击次数明显降低,这个月的攻击类型分布来看,SYN为最主要的攻击类型,其次NTI、CHARGEN攻击占比都超过了20%。

小提示

- Chargen Flood:Chargen 字符发生器协议(Character Generator Protocol)是一种简单网络协议,设计的目的是用来调试TCP 或UDP 协议程序、测量连接的带宽或进行QoS 的微调等。但这个协议并没有严格的访问控制和流量控制机制。流量放大程度在不同的操作系统上有所不同。有记录称,这种攻击类型最大放大倍数是8倍。

- NTP Flood:又称NTP Reply Flood Attack,是一种利用网络中时间服务器的脆弱性(无认证,不等价数据交换,UDP协议),来进行DDoS行为的攻击类型。有记录称,这种攻击类型最大放大倍数是9倍。

- SSDP Flood:智能设备普遍采用UPnP(即插即用)协议作为网络通讯协议, 而UPnP设备的相互发现及感知是通过SSDP协议(简单服务发现协议)进行的。

攻击者伪造了发现请求,伪装被害者IP地址向互联网上大量的智能设备发起SSDP请求,结果被害者就收到了大量智能设备返回的数据,被攻击了。有记录称,这种攻击类型最大放大倍数是30.8倍。

更多相关信息,请关注绿盟科技DDoS威胁报告。

二、博文精选

【前沿趋势】Gartner安全峰会2017见闻

Gartner每年都会在华盛顿National Harbor召开安全峰会,主要面向Gartner的客户,即企业的CIO/CISO们。在将近一周的时间内,咨询师们会密集地向客户介绍Garnter新的研究成果,例如行业发展趋势、安全防护思想、每个领域成熟度和相关厂商,等。Gartner咨询师都有十多年的行业经验,通过对客户、厂商和市场的交流、调查和分析,形成了自己的评估方法和模型,产出一系列安全领域的报告(Cool vendor、Hype cycle等)。一方面,对行业的发展做出了预测,另一方面,也对厂商技术路线和客户采购产生了影响。

【技术前沿】杂谈:数据分析与威胁防护的落地应用

随着机器学习技术的成熟,数据分析已不仅仅基于统计分析,机器学习也成为增强安全的新宠。将数据分析技术引入到纵深防御体系已成为趋势,它在每一层防护中加入数据分析模块,这样,后一层都能为前一层提供不同层面的安全保障,实现真正纵深防御的效果。

(来源:绿盟科技博客)

三、安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

DeepSec

时间:November 14 – 17, 2017

简介: An in-depth conference on information security held in Europe, DeepSec brings together the most renowned security professionals from myriad sectors including government, academia, and industry as well as the underground hacking community. A non-product, non-vendor-biased conference, DeepSec prides itself on neutrality, considering all discussions, talks, and workshops on merit, innovation, and value to the community alone without preference for specific companies or individuals.

网址:https://deepsec.net/