焦点漏洞

- Apache NetBeans远程命令执行漏洞

- CVE ID

- CVE-2018-17191

- NSFOCUS ID

- 42395

- 受影响版本

- Apache Group NetBeans(incubating) 9.0

- 漏洞点评

- Apache NetBeans是一套可扩展的开源软件开发工具。Apache NetBeans(incubating)9.0版本,Proxy Auto-Configuration (PAC) interpretation在实现中存在远程代码执行漏洞。远程攻击者可利用该漏洞在受影响的应用程序的上下文中执行任意命令。目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的页面下载。 (数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

1.2 威胁信息回顾

- 标题:Adobe修复Adobe Acrobat Reader中的两个关键缺陷

- 时间:2019-01-03

- 简介:近日,Adobe推送补丁修复了Acrobat和Reader产品中的两个关键漏洞:一个是UAF漏洞,另一个是安全机制绕过漏洞。这些缺陷会影响最新版本的Acrobat DC、Acrobat Reader DC、Acrobat 2017和适用于Windows和MacOS的Acrobat Reader DC 2017。

- 链接:https://securityaffairs.co/wordpress/79465/security/adobe-acrobat-reader-flaws.html

- 标题:知名Mac工具CleanMyMac X被曝存在多个权限提升漏洞

- 时间:2019-01-02

- 简介:近日,思科Talos公布了MacPaw的CleanMyMac X软件中的一大批漏洞。CleanMyMac X是Mac操作系统的清理应用程序,允许用户通过扫描未使用或不必要的文件并删除它们来释放机器上的额外空间。这些错误允许攻击者访问受害者本计算机,以root权限修改文件系统。根据协调披露政策,Cisco Talos与MacPaw合作确保解决这些问题并为受影响的客户提供更新。

- 链接:https://blog.talosintelligence.com/2019/01/vulnerability-spotlight-CleanMyMac-X.html

- 标题:知名云服务托管商DataResolution.net遭到Ryuk勒索软件攻击

- 时间:2019-01-02

- 简介:Data Resolution LLC为全球30,000多家企业提供软件托管,业务连续性系统,云计算和数据中心服务,该消息首先由受欢迎的调查员Brian Krebs通过KrebsOnSecurity报道,该公司认为其系统感染了Ryuk勒索软件。Ryuk勒索软件最近活跃于美国主要报纸的印刷和交付领域。

- 链接:https://securityaffairs.co/wordpress/79426/hacking/ryuk-ransomware-infects-dataresolution.html

- 标题:FaceBook 通过 Android 应用追踪用户数据

- 时间:2018-12-31

- 简介:国际隐私组织(Privacy International)近日披露,一些非常流行的Android智能手机应用程序,包括Skyscanner、TripAdvisor和MyFitnessPal,在未经用户同意的情况下,将他们的数据发送给了社交网络Facebook。这种做法可能违反了欧盟的规定。在对34款非常流行的Android应用程序研究后发现,至少有20个应用程序在手机上被打开之后,在未获得用户允许的情况下,就直接将他们的某些数据发送给了Facebook。发送的信息包括应用程序的名称、用户的谷歌ID,以及应用程序自下载安装以来被打开和关闭的次数。

- 链接:https://securityaffairs.co/wordpress/79313/digital-id/facebook-tracking-android-apps.html

- 标题:欧盟启动15个免费开源软件项目的漏洞奖励计划

- 时间:2018-12-31

- 简介:2019 年 1 月,欧盟将启动其针对开源软件项目的 FOSSA 漏洞奖励计划。据报道,FOSSA 计划涵盖欧盟所使用的 15 个免费开源产品, 共设立 14 个具体的漏洞奖励项目,包括 Filezilla、Apache Kafka、Notepad++、PuTTY 以及 VLC Media Player 等。项目主要在知名漏洞众测平台 HackerOne 和 Intigriti/Deloitte 进行。

- 链接:https://securityaffairs.co/wordpress/79355/security/eu-commission-bug-bounty.html

- 标题:微软推出全新的Microsoft 365安全性和合规性软件包

- 时间:2019-01-02

- 简介:微软宣布从 2019年2月1日开始增加两项新的合规和安全包,作为对欧盟通用数据保护法规(GDPR)等信息保护法规和当今日益增长的网络安全攻击威胁所增加的新要求的回应。新的安全性和合规性软件包旨在为尚未准备好使用Microsoft 365 E5软件包的企业客户提供相关支持。新的Microsoft 365身份和威胁防护软件包将多种高级威胁防护服务整合在一起,包括Microsoft威胁防护(Windows Defender ATP,Azure高级威胁防护(ATP)和Office 365 ATP,包含威胁情报),以及Microsoft Cloud App安全性和Azure Active Directory。

- 链接:https://www.bleepingcomputer.com/news/microsoft/microsoft-adds-new-microsoft-365-security-and-compliance-bundles/?tdsourcetag=s_pctim_aiomsg

二. 漏洞研究

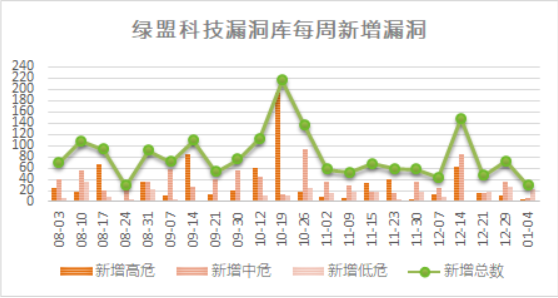

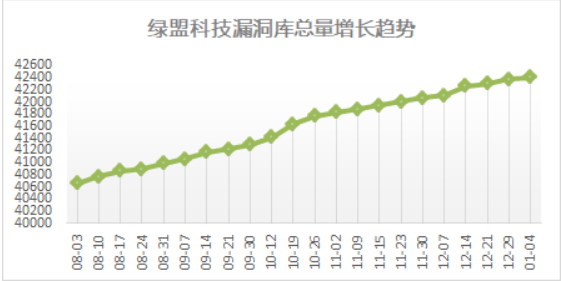

2.1 漏洞库统计

截止到2019年1月4日,绿盟科技漏洞库已收录总条目达到42409条。本周新增漏洞记录30条,其中高危漏洞数量3条,中危漏洞数量6条,低危漏洞数量21条。

- DouCo DouPHP 跨站脚本安全漏洞(CVE-2018-20559)

- 危险等级:低

- cve编号:CVE-2018-20559

- DouCo DouPHP 跨站脚本安全漏洞(CVE-2018-20558)

- 危险等级:低

- cve编号:CVE-2018-20558

- DouCo DouPHP 跨站脚本安全漏洞(CVE-2018-20560)

- 危险等级:低

- cve编号:CVE-2018-20560

- DouCo DouPHP 跨站脚本安全漏洞(CVE-2018-20561)

- 危险等级:低

- cve编号:CVE-2018-20561

- DouCo DouPHP 跨站脚本安全漏洞(CVE-2018-20563)

- 危险等级:低

- cve编号:CVE-2018-20563

- DouCo DouPHP 跨站脚本安全漏洞(CVE-2018-20562)

- 危险等级:低

- cve编号:CVE-2018-20562

- DouCo DouPHP 跨站脚本安全漏洞(CVE-2018-20564)

- 危险等级:低

- cve编号:CVE-2018-20564

- DouCo DouPHP 跨站脚本安全漏洞(CVE-2018-20565)

- 危险等级:低

- cve编号:CVE-2018-20565

- DouCo DouPHP 信息泄露安全漏洞(CVE-2018-20566)

- 危险等级:低

- cve编号:CVE-2018-20566

- DouCo DouPHP 拒绝服务安全漏洞(CVE-2018-20567)

- 危险等级:低

- cve编号:CVE-2018-20567

- DouCo DouPHP 跨站脚本安全漏洞(CVE-2018-20557)

- 危险等级:低

- cve编号:CVE-2018-20557

- F5 BIG-IP 文件访问安全漏洞(CVE-2018-15333)

- 危险等级:中

- cve编号:CVE-2018-15333

- F5 BIG-IP 远程拒绝服务安全漏洞(CVE-2018-15335)

- 危险等级:中

- BID:106355

- cve编号:CVE-2018-15335

- F5 BIG-IP APM跨站请求伪造漏洞(CVE-2018-15334)

- 危险等级:中

- BID:106364

- cve编号:CVE-2018-15334

- WUZHI CMS SQL注入漏洞(CVE-2018-20572)

- 危险等级:中

- cve编号:CVE-2018-20572

- Apache NetBeans远程命令执行漏洞(CVE-2018-17191)

- 危险等级:中

- BID:106352

- cve编号:CVE-2018-17191

- VideoLAN VLC media player app for iOS 安全漏洞(CVE-2018-19937)

- 危险等级:低

- cve编号:CVE-2018-19937

- imcat 任意代码执行漏洞(CVE-2018-20605)

- 危险等级:低

- cve编号:CVE-2018-20605

- imcat 信息泄露漏洞(CVE-2018-20606)

- 危险等级:低

- cve编号:CVE-2018-20606

- imcat 信息泄露漏洞(CVE-2018-20607)

- 危险等级:低

- cve编号:CVE-2018-20607

- imcat 信息泄露漏洞(CVE-2018-20608)

- 危险等级:低

- cve编号:CVE-2018-20608

- imcat 路径遍历漏洞(CVE-2018-20610)

- 危险等级:低

- cve编号:CVE-2018-20610

- imcat 信息泄露漏洞(CVE-2018-20609)

- 危险等级:低

- cve编号:CVE-2018-20609

- UCMS 跨站脚本漏洞(CVE-2018-20601)

- 危险等级:低

- cve编号:CVE-2018-20601

- UCMS 跨站脚本漏洞(CVE-2018-20600)

- 危险等级:低

- cve编号:CVE-2018-20600

- imcat 跨站脚本漏洞(CVE-2018-20611)

- 危险等级:低

- cve编号:CVE-2018-20611

- Fuji Xerox多款产品命令注入漏洞(CVE-2018-17172)

- 危险等级:中

- cve编号:CVE-2018-17172

- D-Link DIR-818LW/DIR-860L soap.cgi 服务OS命令执行漏洞(CVE-2018-20114)

- 危险等级:高

- cve编号:CVE-2018-20114

- Adobe Acrobat/Reader 权限提升漏洞(CVE-2018-16018)

- 危险等级:高

- cve编号:CVE-2018-16018

- Adobe Acrobat/Reader 释放后重利用漏洞(CVE-2018-16011)

- 危险等级:高

- cve编号:CVE-2018-16011

(数据来源:绿盟威胁情报中心)

garminexpress8