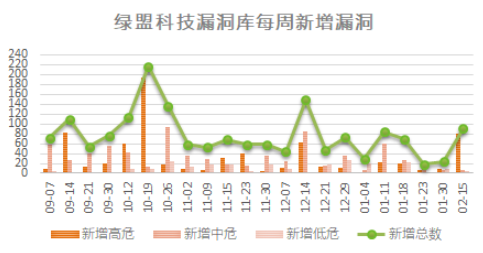

绿盟科技发布了本周安全通告,周报编号NSFOCUS-19-07, 绿盟科技漏洞库 本周新增91条,其中高危80条。本次周报建议大家关注Microsoft Windows SMB Server 远程代码执行漏洞,远程攻击者可通过向目标SMBv2服务器发送特制的数据包,利用该漏洞在目标系统上执行代码。目前厂商还没有提供补丁或者升级程序,我们建议使用此软件的用户随时关注厂商的主页以获取最新版本。

焦点漏洞

- Microsoft Windows SMB Server 远程代码执行漏洞

- CVE ID

- CVE-2019-0630

- NSFOCUS ID

- 42687

- 受影响版本

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- Microsoft Windows Server 2008 R2

- Microsoft Windows Server 2008

- Microsoft Windows RT 8.1

- Microsoft Windows 8.1

- Microsoft Windows 7

- Microsoft Windows 10

- 漏洞点评

- Microsoft Windows是微软发布的流行的个人电脑操作系统。Microsoft Server Message Block 2.0 (SMBv2)在处理请求方式存在远程代码执行漏洞。远程攻击者可通过向目标SMBv2服务器发送特制的数据包,利用该漏洞在目标系统上执行代码。目前厂商还没有提供补丁或者升级程序,我们建议使用此软件的用户随时关注厂商的主页以获取最新版本。

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

最近一周CVE公告总数与前期相比有明显增长。

1.2 威胁信息回顾

- 标题:微软补丁2019年2月的更新修复了IE Zero-Day

- 时间:2019-02-13

- 简介:微软于2019年2月发布了Patch Tuesday更新,解决了77个漏洞,20个关键漏洞,54个重要漏洞,3个严重漏洞。其中包括一个在攻击中被利用的Internet Explorer问题。

- 链接:https://www.bleepingcomputer.com/news/microsoft/microsoft-february-2019-patch-tuesday-includes-fixes-for-70-vulnerabilities/

- 标题:Windows App在Mac上运行以下载MacOS恶意软件

- 时间:2019-02-17

- 简介:趋势科技的专家发现了一种新的MacOS恶意软件,它隐藏在Windows可执行文件中以避免被检测到。一个名为Little Snitch的流行防火墙和网络监视器的恶意代码被发现,.ZIP文件可从各种torrent网站下载。

- 链接:https://securityaffairs.co/wordpress/81242/malware/macos-malware.html

- 标题:Ubuntu Snap软件包存在漏洞,允许攻击者获得系统Root权限

- 时间:2019-02-13

- 简介:一位研究人员在Canon API的snapd守护程序的REST API中发现了一个名为“Dirty_Sock”的漏洞,它可以让攻击者在Linux机器上获得root访问权限。为了说明如何利用这些漏洞,研究人员向PoC发布了使用不同方法提升特权的PoC。此漏洞已被 Ubuntu和Snap框架的制造商Canonical 修补,但除非管理员安装snapd更新,否则本地用户将能够获得对运行守护程序的服务器的根级访问权限。

- 链接:https://securityaffairs.co/wordpress/81059/hacking/snapd-privilege-escalation.html

- 标题:TrickBot银行木马现在窃取RDP,VNC和PuTTY凭证

- 时间:2019-02-12

- 简介:臭名昭著的Trickbot银行特洛伊木马的密码窃取程序模块最近已经升级,以获取用于使用VNC,PuTTY和远程桌面协议(RDP)对远程服务器进行身份验证的凭据。TrickBot(也被称为Trickster,TheTrick和TrickLoader)自2016年10月最初报道以来,这些年来一直在不断更新。

- 链接:https://www.bleepingcomputer.com/news/security/trickbot-banking-trojan-now-steals-rdp-vnc-and-putty-credentials/

- 标题:小米电动踏板车存在安全隐患

- 时间:2019-02-12

- 简介:移动安全公司Zimperium的研究人员发现,小米M365折叠式电动滑板车中发现了一个易于执行但又严重的漏洞。该漏洞是由于踏板车末端密码验证不当,距离最远100米的远程攻击者可以通过蓝牙向目标车辆发送未经验证的命令,该蓝牙通信的移动应用程序可实现多种功能,如更改密码,启用防盗系统,巡航控制,生态模式,更新滑板车的固件,以及查看其他实时骑行统计数据等。

- 链接:https://thehackernews.com/2019/02/xiaomi-electric-scooter-hack.html

- 标题:RunC漏洞在Docker,Kubernetes主机上提供攻击者root访问权限

- 时间:2019-02-11

- 简介:在runc容器运行时中发现的容器突破安全漏洞允许恶意容器(用户交互最少)覆盖主机runc二进制文件并在主机上获得根级代码执行。runc是一个开源命令行实用程序,用于生成和运行容器,目前,它被用作具有Docker,containerd,Podman和CRI-O的容器的默认运行时。

- 链接:https://www.bleepingcomputer.com/news/security/runc-vulnerability-gives-attackers-root-access-on-docker-kubernetes-hosts/

- 标题:一种新的Shlayer macOS恶意软件

- 时间:2019-02-14

- 简介:安全专家最近发现了一种针对macOS版本的新型Shlayer恶意软件,范围从10.10.5到10.14.3。该恶意软件是Adobe Flash的一种更新,它通过大量网站,虚假或受损的合法域分发。

- 链接:https://securityaffairs.co/wordpress/81112/malware/shlayer-mac-malware.html

- 标题:黑客从VFEmail服务器删除了所有数据,包括备份

- 时间:2019-02-12

- 简介:一场破坏性的网络活动袭击了电子邮件提供商VFEmail,一名黑客在美国擦除了其服务器所有数据,包括备份系统。

- 链接:https://securityaffairs.co/wordpress/81030/hacking/vfemail-destructive-cyberattack.html

- 标题:新的Astaroth木马变种利用反恶意软件窃取信息

- 时间:2019-02-13

- 简介:针对巴西和欧洲国家的新Astaroth木马活动目前正在利用GAS Tecnologia开发的Avast防病毒和安全软件窃取信息并加载恶意模块。

- 链接:https://www.bleepingcomputer.com/news/security/new-astaroth-trojan-variant-exploits-anti-malware-software-to-steal-info/

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

2.1 漏洞库统计

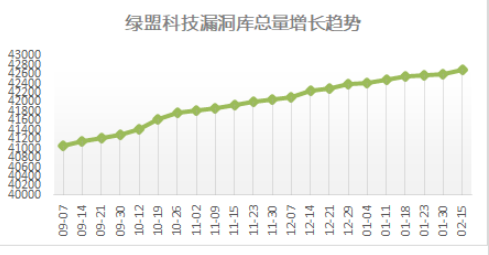

截止到2019年2月15日,绿盟科技漏洞库已收录总条目达到42698条。本周新增漏洞记录91条,其中高危漏洞数量80条,中危漏洞数量7条,低危漏洞数量4条。

- MyWebSQL 远程代码执行漏洞(CVE-2019-7731)

- 危险等级:高

- cve编号:CVE-2019-7731

- Apache HTTP Server 拒绝服务安全漏洞(CVE-2019-0190)

- 危险等级:高

- BID:106743

- cve编号:CVE-2019-0190

- Linux kernel 拒绝服务安全漏洞(CVE-2017-18360)

- 危险等级:低

- BID:106802

- cve编号:CVE-2017-18360

- Docker runc 任意命令执行安全漏洞(CVE-2019-5736)

- 危险等级:高

- cve编号:CVE-2019-5736

- WordPress Media File Manager插件目录遍历漏洞(CVE-2018-19040)

- 危险等级:低

- cve编号:CVE-2018-19040

- IBM Financial Transaction Manager for ACH Services SQL注入漏洞(CVE-2019-4032)

- 危险等级:中

- cve编号:CVE-2019-4032

- WordPress Media File Manager插件目录遍历漏洞(CVE-2018-19043)

- 危险等级:低

- cve编号:CVE-2018-19043

- IBM Tivoli Application Dependency Discovery Manager 信息泄露安全漏洞(CVE-2018-1675)

- 危险等级:中

- cve编号:CVE-2018-1675

- D-Link多个产品远程命令注入安全漏洞(CVE-2019-7297)

- 危险等级:中

- BID:106815

- cve编号:CVE-2019-7297

- MyWebSQL 跨站请求伪造漏洞(CVE-2019-7730)

- 危险等级:中

- cve编号:CVE-2019-7730

- D-Link DIR-600M C1 身份验证绕过漏洞(CVE-2019-7736)

- 危险等级:低

- cve编号:CVE-2019-7736

- IBM Security Identity Manager 代码注入漏洞(CVE-2019-4038)

- 危险等级:高

- cve编号:CVE-2019-4038

- Cisco FXOS/NX-OS Software Cisco Discovery Protocol任意代码执行漏洞(CVE-2018-0303)

- 危险等级:高

- cve编号:CVE-2018-0303

- Microsoft .NET Framework/Visual Studio远程代码执行安全漏洞(CVE-2019-0613)

- 危险等级:高

- BID:106872

- cve编号:CVE-2019-0613

- Microsoft .NET Framework/Visual Studio欺骗安全漏洞(CVE-2019-0657)

- 危险等级:高

- BID:106890

- cve编号:CVE-2019-0657

- Microsoft Azure IoT Java SDK远程权限提升安全漏洞(CVE-2019-0729)

- 危险等级:高

- BID:106966

- cve编号:CVE-2019-0729

- Microsoft Azure IoT Java SDK信息泄露安全漏洞(CVE-2019-0741)

- 危险等级:高

- BID:106971

- cve编号:CVE-2019-0741

- Microsoft Internet Explorer远程内存破坏安全漏洞(CVE-2019-0606)

- 危险等级:高

- BID:106859

- cve编号:CVE-2019-0606

- Microsoft Windows JET Database Engine远程代码执行漏洞(CVE-2019-0599)

- 危险等级:高

- BID:106925

- cve编号:CVE-2019-0599

- Microsoft Windows JET Database Engine远程代码执行漏洞(CVE-2019-0597)

- 危险等级:高

- BID:106923

- cve编号:CVE-2019-0597

- Microsoft Windows JET Database Engine远程代码执行漏洞(CVE-2019-0598)

- 危险等级:高

- BID:106924

- cve编号:CVE-2019-0598

- Microsoft Windows JET Database Engine远程代码执行漏洞(CVE-2019-0596)

- 危险等级:高

- BID:106922

- cve编号:CVE-2019-0596

- Microsoft Windows GDI+远程代码执行漏洞(CVE-2019-0618)

- 危险等级:高

- BID:106878

- cve编号:CVE-2019-0618

- Microsoft Windows GDI信息泄露漏洞(CVE-2019-0619)

- 危险等级:高

- BID:106864

- cve编号:CVE-2019-0619

- Microsoft Windows JET Database Engine远程代码执行漏洞(CVE-2019-0625)

- 危险等级:高

- BID:106926

- cve编号:CVE-2019-0625

- Microsoft Windows JET Database Engine远程代码执行漏洞(CVE-2019-0595)

- 危险等级:高

- BID:106921

- cve编号:CVE-2019-0595

- Microsoft Windows GDI 信息泄露漏洞(CVE-2019-0615)

- 危险等级:高

- BID:106860

- cve编号:CVE-2019-0615

- Microsoft Windows GDI 信息泄露漏洞(CVE-2019-0616)

- 危险等级:高

- BID:106867

- cve编号:CVE-2019-0616

- Microsoft Windows GDI 信息泄露漏洞(CVE-2019-0664)

- 危险等级:高

- BID:106862

- cve编号:CVE-2019-0664

- Microsoft Windows GDI 信息泄露漏洞(CVE-2019-0602)

- 危险等级:高

- BID:106858

- cve编号:CVE-2019-0602

- Microsoft Windows GDI+组件远程代码执行漏洞(CVE-2019-0662)

- 危险等级:高

- BID:106888

- cve编号:CVE-2019-0662

- Microsoft Exchange Server远程权限提升安全漏洞(CVE-2019-0686)

- 危险等级:高

- BID:106937

- cve编号:CVE-2019-0686

- Microsoft Exchange Server远程权限提升安全漏洞(CVE-2019-0724)

- 危险等级:高

- BID:106906

- cve编号:CVE-2019-0724

- Microsoft Windows GDI 信息泄露漏洞(CVE-2019-0660)

- 危险等级:高

- BID:106869

- cve编号:CVE-2019-0660

- Microsoft Edge远程内存破坏漏洞(CVE-2019-0650)

- 危险等级:高

- BID:106901

- cve编号:CVE-2019-0650

- Microsoft Edge远程内存破坏漏洞(CVE-2019-0634)

- 危险等级:高

- BID:106899

- cve编号:CVE-2019-0634

- Microsoft Edge信息泄露漏洞(CVE-2019-0643)

- 危险等级:中

- BID:106874

- cve编号:CVE-2019-0643

- Microsoft Edge远程内存破坏漏洞(CVE-2019-0645)

- 危险等级:高

- BID:106896

- cve编号:CVE-2019-0645

- Microsoft Edge安全限制绕过漏洞(CVE-2019-0641)

- 危险等级:中

- BID:106871

- cve编号:CVE-2019-0641

- Microsoft Internet Explorer远程信息泄露安全漏洞(CVE-2019-0676)

- 危险等级:高

- BID:106886

- cve编号:CVE-2019-0676

- Microsoft Internet Explorer/Edge欺骗安全漏洞(CVE-2019-0654)

- 危险等级:高

- BID:106881

- cve编号:CVE-2019-0654

- Microsoft Office Access Connectivity Engine远程代码执行漏洞(CVE-2019-0671)

- 危险等级:高

- BID:106928

- cve编号:CVE-2019-0671

- Microsoft Office 安全限制绕过漏洞(CVE-2019-0540)

- 危险等级:高

- BID:106863

- cve编号:CVE-2019-0540

- Microsoft Office Access Connectivity Engine远程代码执行漏洞(CVE-2019-0672)

- 危险等级:高

- BID:106929

- cve编号:CVE-2019-0672

- Microsoft Office Access Connectivity Engine远程代码执行漏洞(CVE-2019-0674)

- 危险等级:高

- BID:106931

- cve编号:CVE-2019-0674

- Microsoft Office Access Connectivity Engine远程代码执行漏洞(CVE-2019-0673)

- 危险等级:高

- BID:106930

- cve编号:CVE-2019-0673

- Microsoft Excel信息泄露漏洞(CVE-2019-0669)

- 危险等级:高

- BID:106897

- cve编号:CVE-2019-0669

- Microsoft Office Access Connectivity Engine远程代码执行漏洞(CVE-2019-0675)

- 危险等级:高

- BID:106932

- cve编号:CVE-2019-0675

- Microsoft Windows SMB Server 远程代码执行漏洞(CVE-2019-0633)

- 危险等级:高

- BID:106916

- cve编号:CVE-2019-0633

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0593)

- 危险等级:高

- BID:106936

- cve编号:CVE-2019-0593

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0605)

- 危险等级:高

- BID:106905

- cve编号:CVE-2019-0605

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0590)

- 危险等级:高

- BID:106934

- cve编号:CVE-2019-0590

- Microsoft Windows Storage Services 本地权限提升漏洞(CVE-2019-0659)

- 危险等级:高

- BID:106892

- cve编号:CVE-2019-0659

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0591)

- 危险等级:高

- BID:106935

- cve编号:CVE-2019-0591

- Microsoft Windows Human Interface Devices本地信息泄露漏洞(CVE-2019-0600)

- 危险等级:高

- BID:106868

- cve编号:CVE-2019-0600

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0655)

- 危险等级:高

- BID:106912

- cve编号:CVE-2019-0655

- Microsoft Windows Human Interface Devices本地信息泄露漏洞(CVE-2019-0601)

- 危险等级:高

- BID:106883

- cve编号:CVE-2019-0601

- Microsoft Edge信息泄露漏洞(CVE-2019-0658)

- 危险等级:高

- BID:106882

- cve编号:CVE-2019-0658

- Microsoft Windows Device Guard本地安全限制绕过漏洞(CVE-2019-0627)

- 危险等级:高

- BID:106857

- cve编号:CVE-2019-0627

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0652)

- 危险等级:高

- BID:106903

- cve编号:CVE-2019-0652

- Microsoft Windows Device Guard本地安全限制绕过漏洞(CVE-2019-0632)

- 危险等级:高

- BID:106880

- cve编号:CVE-2019-0632

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0644)

- 危险等级:高

- BID:106889

- cve编号:CVE-2019-0644

- Microsoft Windows Device Guard本地安全限制绕过漏洞(CVE-2019-0631)

- 危险等级:高

- cve编号:CVE-2019-0631

- Microsoft Edge信息泄露漏洞(CVE-2019-0648)

- 危险等级:高

- BID:106885

- cve编号:CVE-2019-0648

- Microsoft Windows 本地信息泄露漏洞(CVE-2019-0636)

- 危险等级:高

- BID:106895

- cve编号:CVE-2019-0636

- Microsoft Edge 远程权限提升漏洞(CVE-2019-0649)

- 危险等级:高

- BID:106877

- cve编号:CVE-2019-0649

- Microsoft Visual Studio 远程代码执行漏洞(CVE-2019-0728)

- 危险等级:高

- BID:106913

- cve编号:CVE-2019-0728

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0651)

- 危险等级:高

- BID:106902

- cve编号:CVE-2019-0651

- Microsoft Team Foundation Server跨站脚本漏洞(CVE-2019-0742)

- 危险等级:高

- BID:106967

- cve编号:CVE-2019-0742

- Microsoft SharePoint Server欺骗漏洞(CVE-2019-0670)

- 危险等级:中

- BID:106900

- cve编号:CVE-2019-0670

- Microsoft SharePoint Server远程权限提升漏洞(CVE-2019-0668)

- 危险等级:高

- BID:106894

- cve编号:CVE-2019-0668

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0610)

- 危险等级:高

- BID:106908

- cve编号:CVE-2019-0610

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0607)

- 危险等级:高

- BID:106907

- cve编号:CVE-2019-0607

- Microsoft SharePoint Server远程代码执行漏洞(CVE-2019-0604)

- 危险等级:高

- BID:106914

- cve编号:CVE-2019-0604

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0642)

- 危险等级:高

- BID:106911

- cve编号:CVE-2019-0642

- Microsoft Edge Chakra脚本引擎远程内存破坏漏洞(CVE-2019-0640)

- 危险等级:高

- BID:106910

- cve编号:CVE-2019-0640

- Microsoft Team Foundation Server跨站脚本漏洞(CVE-2019-0743)

- 危险等级:高

- BID:106970

- cve编号:CVE-2019-0743

- Microsoft Windows Defender Firewall 安全限制绕过漏洞(CVE-2019-0637)

- 危险等级:高

- BID:106879

- cve编号:CVE-2019-0637

- Microsoft Windows DHCP Server 远程代码执行漏洞(CVE-2019-0626)

- 危险等级:高

- BID:106887

- cve编号:CVE-2019-0626

- Microsoft Windows SMB Server 远程代码执行漏洞(CVE-2019-0630)

- 危险等级:高

- BID:106876

- cve编号:CVE-2019-0630

- Microsoft Windows Kernel 本地信息泄露漏洞(CVE-2019-0661)

- 危险等级:高

- BID:106870

- cve编号:CVE-2019-0661

- Microsoft Windows Kernel 本地信息泄露漏洞(CVE-2019-0621)

- 危险等级:高

- BID:106873

- cve编号:CVE-2019-0621

- Microsoft Windows Kernel ‘Win32k.sys’本地权限提升漏洞(CVE-2019-0656)

- 危险等级:高

- BID:106898

- cve编号:CVE-2019-0656

- Microsoft Windows Hyper-V 信息泄露漏洞(CVE-2019-0635)

- 危险等级:高

- BID:106884

- cve编号:CVE-2019-0635

- Microsoft Windows Kernel ‘Win32k.sys’本地权限提升漏洞(CVE-2019-0623)

- 危险等级:高

- BID:106891

- cve编号:CVE-2019-0623

- Microsoft Windows Kernel ‘Win32k.sys’本地信息泄露漏洞(CVE-2019-0628)

- 危险等级:高

- BID:106893

- cve编号:CVE-2019-0628

- Microsoft SharePoint Server远程代码执行漏洞(CVE-2019-0594)

- 危险等级:高

- BID:106866

- cve编号:CVE-2019-0594

- Adobe Flash Player 信息泄露安全漏洞(CVE-2019-7090)

- 危险等级:高

- BID:106984

- cve编号:CVE-2019-7090

- Adobe ColdFusion任意代码执行漏洞(CVE-2019-7091)

- 危险等级:高

- BID:106968

- cve编号:CVE-2019-7091

- Adobe Creative Cloud DLL加载本地权限提升漏洞(CVE-2019-7093)

- 危险等级:高

- BID:106982

- cve编号:CVE-2019-7093

- Adobe ColdFusion跨站脚本漏洞(CVE-2019-7092)

- 危险等级:高

- BID:106965

- cve编号:CVE-2019-7092

(数据来源:绿盟威胁情报中心)