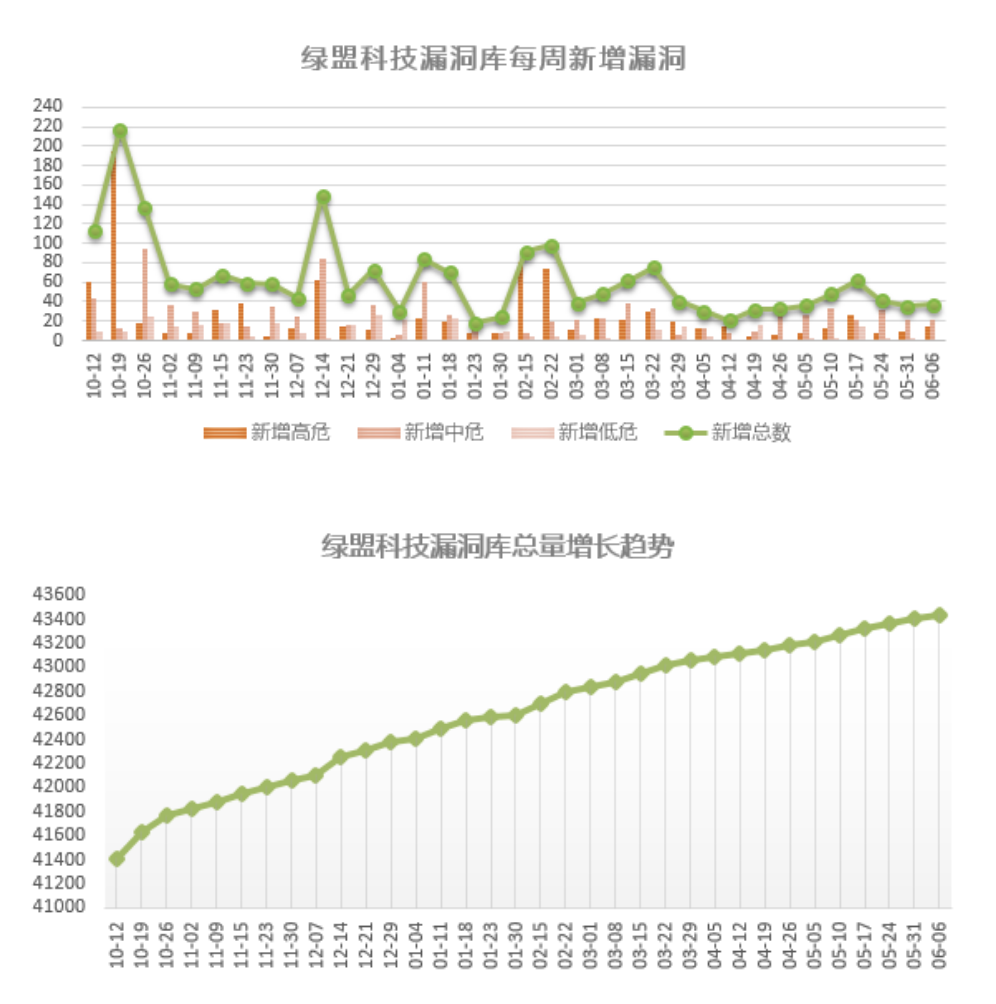

截止到2019年6月6日,绿盟科技漏洞库已收录总条目达到43439条。本周新增漏洞记录37条,其中高危漏洞数量15条,中危漏洞数量21条,低危漏洞数量1条。

当中间人攻击者能够使用Kerberos成功解码和替换身份验证请求时,Microsoft Windows中存在一个特权提升漏洞,允许攻击者作为管理员进行验证。 目前厂商已经提供补丁程序,请到厂商的相关页面下载补丁。

焦点漏洞

- Microsoft Windows 本地权限提升漏洞

- CVE ID

- CVE-2019-0734

- NSFOCUS ID

- 43268

- 受影响版本

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- Microsoft Windows Server 2008 R2 for x64-based Systems

- Microsoft Windows Server 2008 R2 for Itanium-based Syst

- Microsoft Windows Server 2008 for x64-based Systems SP2

- Microsoft Windows Server 2008 for 32-bit Systems SP2

- Microsoft Windows Server 1903

- Microsoft Windows Server 1803

- Microsoft Windows 7 Microsoft Windows 7 for x64-ba

- Microsoft Windows 7 Microsoft Windows 7 for x64-ba

- Microsoft Windows 10 Version 1903 for x64-based Sys

- Microsoft Windows 10 Version 1903 for ARM64-based S

- Microsoft Windows 10 Version 1903 for 32-bit System

- Microsoft Windows 10 Version 1809 for x64-based Sys

- Microsoft Windows 10 Version 1809 for ARM64-based S

- Microsoft Windows 10 Version 1809 for 32-bit System

- Microsoft Windows 10 Version 1803 for x64-based Sys

- Microsoft Windows 10 Version 1803 for ARM64-based S

- Microsoft Windows 10 Version 1803 for 32-bit System

- Microsoft Windows 10 Version 1709 for x64-based Sys

- Microsoft Windows 10 Version 1709 for ARM64-based S

- Microsoft Windows 10 Version 1709 for 32-bit System

- Microsoft Windows 10 Version 1703 for x64-based Sys

- Microsoft Windows 10 Version 1703 for 32-bit System

- Microsoft Windows 10 Version 1607 for x64-based Sys

- Microsoft Windows 10 Version 1607 for 32-bit System

- Microsoft Windows 10 for x64-based Systems

- Microsoft Windows 10 for 32-bit Systems

- Microsoft Windows 10

- Microsoft Windows RT 8.1

- Microsoft Windows 8.1 for x64-based Systems

- Microsoft Windows 8.1 for 32-bit Systems

- 漏洞点评

- Microsoft Windows操作系统是美国微软公司研发的一套操作系统。 当中间人攻击者能够使用Kerberos成功解码和替换身份验证请求时,Microsoft Windows中存在一个特权提升漏洞,允许攻击者作为管理员进行验证。 目前厂商已经提供补丁程序,请到厂商的相关页面下载补丁。

- CVE ID

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

最近一周CVE公告总数与前期相比有明显下降。

1.2 威胁信息回顾

- 标题:苹果MacOS 0-Day漏洞:允许黑客绕过合成点击的安全功能

- 时间:2019-06-03

- 简介:近期,一位安全研究人员绕过了苹果的MacOS隐私功能,再次发现了一种绕过安全警告的新方法。之前安全研究员Patrick Wardle在macOS中发现了一个关键的漏洞,它可能允许安装在目标系统上的恶意应用程序在没有任何用户交互或实际同意的情况下虚拟地“点击”安全提示按钮。尽管苹果在公开披露数周后就解决了这一问题,但Wardle再次公开展示了一种新的解决方法,允许应用程序执行“合成点击”,在没有明确许可的情况下访问用户的私人数据。

- 链接:https://thehackernews.com/2019/06/macOS-synthetic-click.html

- 标题:Exim远程代码执行漏洞

- 时间:2019-06-05

- 简介:近日,Linux的邮件传输代理Exim被曝出存在一个远程代码执行漏洞(CVE-2019-10149),该漏洞是由/src/deliver.c 中deliver_message()函数里对收件人地址的不正确验证造成。

- 链接:https://blog.nsfocus.net/cve-2019-10149/

- 标题:美国国家安全局敦促Windows用户修补BlueKeep

- 时间:2019-06-04

- 简介:微软在两次不同的场合警告Windows用户修补一个名为BlueKeep的严重安全漏洞后,美国国家安全局的警报由该机构的中央安全服务部门撰写,涉及被称为BlueKeep(CVE-2019-0708)的安全漏洞,此漏洞会影响旧版Windows操作系统中包含的远程桌面协议(RDP)服务,例如Windows XP,Windows Vista,Windows 7,Windows Server 2003和Windows Server 2008。

- 链接:https://www.zdnet.com/article/even-the-nsa-is-urging-windows-users-to-patch-bluekeep-cve-2019-0708/

- 标题:MuddyWater APT组织添加新攻击工具

- 时间:2019-06-06

- 简介:伊朗MuddyWater网络间谍组织增加了新的攻击工具,作为针对电信和政府组织的黑客攻击活动的一部分。在5月初通过电报频道泄露了他们的服务器后端的屏幕截图以及他们的一个命令和控制(C2)服务器的代码库。

- 链接:https://www.bleepingcomputer.com/news/security/the-muddywater-apt-group-adds-new-tools-to-their-arsenal/

- 标题:ICEFOG APT威胁组织在新的攻击中被发现

- 时间:2019-06-07

- 简介:近期,研究人员发现与中国有关系的APT组织ICEFOG(又名Fucobha)仍然活跃,该组织2013年9月由卡巴斯基实验室首次发现曾经被认为已经消失,近期又发现其进行攻击活动,该组织针对国防供应链进行攻击,包括军事承包商、造船厂、卫星运营商、高科技公司等。两个最重要的恶意软件变种是ICEFOG-P和ICEFOG-M。

- 链接:https://securityaffairs.co/wordpress/86826/apt/icefog-apt-group-return.html

- 标题:数以百万计的Exim邮件服务器暴露于本地远程攻击

- 时间:2019-06-06

- 简介:多个版本的Exim邮件传输代理(MTA)软件中存在的严重性漏洞使未经身份验证的远程攻击者可以在邮件服务器上执行某些非默认服务器配置的任意命令。该缺陷会影响Exim版本4.87到4.91,这是由于/src/deliver.c中的deliver_message()函数中的收件人地址验证不正确导致RCE在邮件服务器上具有root权限。

- 链接:https://www.bleepingcomputer.com/news/security/millions-of-exim-mail-servers-exposed-to-local-remote-attacks/

- 标题:火狐浏览器现在默认情况下阻止第三方跟踪cookie

- 时间:2019-06-04

- 简介:Mozilla最终在其Firefox浏览器上默认启用了“增强跟踪保护”功能,从现在起,该功能将自动阻止所有允许广告商和网站通过网络跟踪您的第三方跟踪cookie。跟踪cookie(也称为第三方cookie)允许广告商监视您的在线行为和兴趣,并使用它们在您访问的网站上显示相关的广告、内容和促销。

- 链接:https://thehackernews.com/2019/06/firefox-tracking-cookies.html

- 标题:从通信流量日志看Gafgyt僵尸网络趋势

- 时间:2019-06-06

- 简介:Gafgyt是一个历史悠久的IoT僵尸网络家族,具有大量变种。经过多年的发展,Gafgyt的成熟变种已具有漏洞扫描、DDoS、指令执行、下载执行等功能,并成为与Mirai齐名的巨型僵尸网络家族。绿盟科技伏影实验室通过对Gafgyt家族的长期研究和跟踪,发现了此家族的BaaS特性。

- 链接:https://blog.nsfocus.net/trend-gafgyt-botnet-communication-traffic-log/

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

2.1 漏洞库统计

截止到2019年6月6日,绿盟科技漏洞库已收录总条目达到43439条。本周新增漏洞记录37条,其中高危漏洞数量15条,中危漏洞数量21条,低危漏洞数量1条。

- Linux Kernel多个拒绝服务漏洞(CVE-2019-12380)

- 危险等级:中

- BID:108477

- cve编号:CVE-2019-12380

- Linux Kernel拒绝服务漏洞(CVE-2019-12381)

- 危险等级:中

- BID:108473

- cve编号:CVE-2019-12381

- Linux Kernel拒绝服务漏洞(CVE-2019-12378)

- 危险等级:中

- BID:108475

- cve编号:CVE-2019-12378

- Linux Kernel拒绝服务漏洞(CVE-2019-12382)

- 危险等级:中

- BID:108474

- cve编号:CVE-2019-12382

- Apache Roller服务器侧请求伪造和文件枚举漏洞(CVE-2018-17198)

- 危险等级:中

- BID:108496

- cve编号:CVE-2018-17198

- Linux Kernel拒绝服务漏洞(CVE-2019-12379)

- 危险等级:中

- BID:108478

- cve编号:CVE-2019-12379

- ISC BIND远程拒绝服务漏洞(CVE-2019-6469)

- 危险等级:中

- BID:108517

- cve编号:CVE-2019-6469

- 三星KNOX锁屏本地安全绕过漏洞(CVE-2019-6744)

- 危险等级:低

- BID:108505

- cve编号:CVE-2019-6744

- Docker Symlink目录遍历漏洞( CVE-2018-15664)

- 危险等级:高

- BID:108507

- cve编号:CVE-2018-15664

- Apache Hadoop远程权限提升漏洞(CVE-2018-8029)

- 危险等级:高

- BID:108518

- cve编号:CVE-2018-8029

- Linux Kernel ‘marvell/mwifiex/scan.c’堆溢出漏洞(CVE-2019-3846)

- 危险等级:高

- BID:108521

- cve编号:CVE-2019-3846

- Cisco IOS软件认证绕过漏洞(CVE-2019-1758)

- 危险等级:中

- BID:107616

- cve编号:CVE-2019-1758

- ImageMagick 拒绝服务漏洞(CVE-2018-16750)

- 危险等级:中

- BID:108492

- cve编号:CVE-2018-16750

- Cisco NX-OS 软件本地安全绕过漏洞(CVE-2019-1726)

- 危险等级:高

- BID:108409

- cve编号:CVE-2019-1726

- Cisco FXOS和NX-OS Software软件本地命令注入漏洞(CVE-2019-1795)

- 危险等级:中

- BID:108479

- cve编号:CVE-2019-1795

- Microsoft Office Access连接引擎远程代码执行漏洞(CVE-2019-0824)

- 危险等级:中

- BID:107744

- cve编号:CVE-2019-0824

- Microsoft Open Enclave信息泄露漏洞(CVE-2019-0876)

- 危险等级:中

- BID:107743

- cve编号:CVE-2019-0876

- Cisco FXOS和NX-OS 软件多个本地命令执行漏洞(CVE-2019-1781/CVE-2019-1782)

- 危险等级:中

- BID:108407

- cve编号:CVE-2019-1781/CVE-2019-1782

- Microsoft Exchange Server欺骗漏洞(CVE-2019-0858)

- 危险等级:中

- BID:107757

- cve编号:CVE-2019-0858

- Microsoft Exchange Server欺骗漏洞(CVE-2019-0817)

- 危险等级:中

- BID:107756

- cve编号:CVE-2019-0817

- Microsoft SQL Server信息泄露漏洞(CVE-2019-0819 )

- 危险等级:中

- BID:108249

- cve编号:CVE-2019-0819

- Microsoft Internet Explorer欺骗漏洞(CVE-2019-0921)

- 危险等级:中

- BID:108244

- cve编号:CVE-2019-0921

- Microsoft Windows错误报告本地权限提升漏洞(CVE-2019-0863)

- 危险等级:高

- BID:108243

- cve编号:CVE-2019-0863

- Microsoft .NET拒绝服务漏洞(CVE-2019-0820)

- 危险等级:高

- BID:108245

- cve编号:CVE-2019-0820

- Microsoft Edge远程内存破坏漏洞(CVE-2019-0926)

- 危险等级:高

- BID:108253

- cve编号:CVE-2019-0926

- Microsoft Windows 本地权限提升漏洞(CVE-2019-0734)

- 危险等级:高

- BID:108252

- cve编号:CVE-2019-0734

- WhatsApp远程缓冲区溢出漏洞(CVE-2019-3568)

- 危险等级:中

- BID:108329

- cve编号:CVE-2019-3568

- Microsoft Windows锁屏本地安全绕过漏洞(CVE-2019-9510)

- 危险等级:中

- BID:108562

- cve编号:CVE-2019-9510

- 适用于Windows 的Citrix Workspace 应用程序远程代码执行漏洞(CVE-2019-11634)

- 危险等级:高

- BID:108334

- cve编号:CVE-2019-11634

- Cisco IOS XE软件Web UI命令注入漏洞(CVE-2019-1862)

- 危险等级:高

- BID:108331

- cve编号:CVE-2019-1862

- fence-agents远程拒绝服务漏洞(CVE-2019-10153)

- 危险等级:中

- BID:108563

- cve编号:CVE-2019-10153

- Citrix Application Delivery Controller和NetScaler Gateway缓冲区溢出漏洞(CVE-2019-12044)

- 危险等级:高

- BID:108343

- cve编号:CVE-2019-12044

- Golang Go远程权限提升漏洞(CVE-2019-11888)

- 危险等级:高

- BID:108444

- cve编号:CVE-2019-11888

- Cisco IOS XE软件命令注入漏洞(CVE-2019-1862)

- 危险等级:高

- BID:108331

- cve编号:CVE-2019-1862

- Google Android ‘Framework’组件安全漏洞(CVE-2018-9526)

- 危险等级:高

- BID:105847

- cve编号:CVE-2018-9526

- Google Android ‘Framework’组件安全漏洞(CVE-2018-9523)

- 危险等级:高

- BID:105847

- cve编号:CVE-2018-9523

- Titan FTP Server Web GUI目录遍历漏洞(CVE-2019-10009)

- 危险等级:中

- cve编号:CVE-2019-10009

(数据来源:绿盟威胁情报中心)