绿盟科技发布了9月安全通告,月报编号NSFOCUS-2018-09, 绿盟科技漏洞库 9月新增270条,其中高危122条。本次月报十大漏洞由NSFOCUS(绿盟科技)安全小组 <security@nsfocus.com>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。包括Microsoft Word PDF远程代码执行安全漏洞(CVE-2018-8430)、Microsoft ChakraCore内存破坏安全漏洞(CVE-2018-8459)、Adobe ColdFusion 任意文件上传漏洞(CVE-2018-15961)等。

2018年09月数据统计

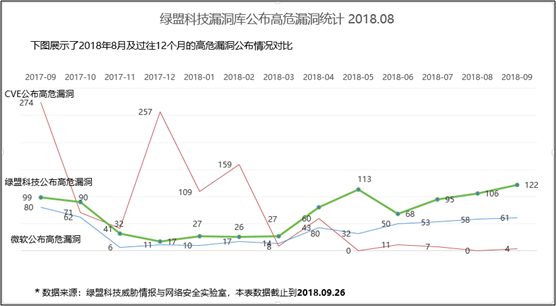

高危漏洞发展趋势

2018年09月绿盟科技安全漏洞库共收录270漏洞, 其中高危漏洞122个,微软高危漏洞61个,整体态势平稳增长

互联网安全事件

标题:Cisco产品多个漏洞

时间:2018-09-06

摘要:当地时间9月5日,Cisco官方发布了30份关于其产品不同程度漏洞的安全报告,其中包括3个严重漏洞。

链接:https://blog.nsfocus.net/cisco-cve-2018-11776/

标题:Windows 0day漏洞遭黑客组织利用

时间:2018-09-07

摘要:PowerPool组织在恶意广告系列中使用Windows本地特权漏洞,该漏洞存在于Windows的任务调度程序中,并与处理高级本地过程调用(ALPC)系统中的错误相关联。仅用了两天时间大约9个国家受攻击,包括智利,德国,印度,菲律宾,波兰,俄罗斯,英国,美国和乌克兰。

链接:http://toutiao.secjia.com/article/page?topid=110763

标题:黑客秒破特斯拉model S钥匙系统获取车辆控制权

时间:2018-09-12

摘要:研究员发现特斯拉Model S的钥匙系统存在缺陷,利用这个缺陷可以在几秒钟内完成汽车钥匙的克隆,从而获得车辆的控制权。根据分析,这个缺陷可能也会影响到McLaren和Karma销售的汽车,以及Triumph销售的摩托车,因为他们使用了同一厂商的无钥匙进入系统。

链接:https://blog.nsfocus.net/tesla-model-key-system/

标题:苹果App Store中含恶意软件

时间:2018-09-10

摘要:苹果公司的Mac App Store是一个非常受欢迎的应用程序,旨在保护其用户免受广告软件和恶意软件威胁,具有讽刺意味的是,恶意软件在Mac未同意的情况下秘密窃取他们的浏览历史,并将其发送到中国的服务器。

链接:http://toutiao.secjia.com/article/page?topid=110782

标题:摄像头0day漏洞导致80万设备受影响

时间:2018-09-18

摘要:由于缓冲区溢出0day漏洞,多达800,000个闭路电视摄像头使用的固件可以攻击。该漏洞使黑客可以访问监控摄像头,监视和操纵视频源或植入恶意软件。

链接:http://toutiao.secjia.com/article/page?topid=110816

标题:Cisco IOS XE Software Static Credential漏洞

时间:2018-09-20

摘要:当地时间9月19日,Cisco官方发布了一则通告称IOS XE Software中存在一个高危漏洞(CVE-2018-0150)。该漏洞是源于一个未记录的用户账户,该账户具有默认的用户名和密码并且权限等级为15。 一个未授权的攻击者可以利用此帐户远程连接到受影响的设备来利用此漏洞。 成功利用可能允许攻击者以权限级别15访问权限登录设备。

链接:https://blog.nsfocus.net/cve-2018-0150/

标题:Locky勒索软件复出

时间:2018-09-13

摘要:7月和8月用于攻击的勒索软件家族是臭名昭着的Locky勒索软件,这个新的恶意软件用Python编写,名为PyLocky,它与PyInstaller一起打包,与其他Python恶意软件相比,PyLocky能脱颖而出的是反机器学习能力。

链接:http://toutiao.secjia.com/article/page?topid=110799

标题:QBOT变种近期活动及分析

时间:2018-09-21

摘要:近期发现首例结合Mirai扫描特征的QBOT变种,同时该变种还增加了多个漏洞利用进行传播。从其传播的方式可以看出,该变种主要是针对路由器、家庭网关设备进行攻击,目标群体为网络质量较好的互联网用户(包括商户,企业,对网络要求较高的个人用户)。按照我们对qbot及其变种的监控情况来看,近期捕获的qbot变种较多,表明其活动较为活跃,处于构建僵尸网络的阶段。

链接:https://blog.nsfocus.net/qbot/

标题:电商网站遭黑客入侵

时间:2018-09-21

摘要:Magecart黑客组织 设法渗透到 Newegg 网站并窃取了在2018年8月14日至9月18日期间输入支付卡信息的所有客户的信用卡详细信息 。黑客 在Newegg网站的结账页面插入了几行恶意Javascript代码,这些网页捕获了在网站上进行购买的客户的付款信息,然后将其发送到远程服务器。

链接:http://toutiao.secjia.com/article/page?topid=110839

标题:VPNFilter III:恶意软件中“瑞士军刀”的增强工具包

时间:2018-09-28

摘要:VPNFilter是一个多阶段模块化的恶意软件,已经感染了全球数十万的网络设备。之前的报告中介绍过VPNFilter的三个阶段,近日思科Talos又发现了另外7个第三阶段模块。这些模块为恶意软件新增的功能包括扩展在网络端点之间横向移动的能力、数据过滤和多个加密隧道功能用以掩护C2通信及数据泄漏流量。

链接:https://blog.nsfocus.net/vpnfilter-iii/

(来源:绿盟科技威胁情报与网络安全实验室)

绿盟科技漏洞库十大漏洞

声明:本十大安全漏洞由NSFOCUS(绿盟科技)安全小组 <security@nsfocus.com>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

http://www.nsfocus.net/index.php?act=sec_bug&do=top_ten

1、 2018-09-13 Microsoft Word PDF远程代码执行安全漏洞(CVE-2018-8430)

NSFOCUS ID: 41166

http://www.nsfocus.net/vulndb/41166

综述:Microsoft Word是Office套件中的一款文字处理软件。Microsoft Word中存在远程代码执行漏洞。远程攻击者可利用该漏洞在当前用户的上下

文中执行任意代码。

2、018-09-13 Microsoft ChakraCore内存破坏安全漏洞(CVE-2018-8459)

NSFOCUS ID: 41128

http://www.nsfocus.net/vulndb/41128

综述:ChakraCore是使用在Edge中的一个开源的JavaScript引擎的核心部分,也可作为单独的JavaScript引擎使用。Microsoft ChakraCore脚本引擎处理内存对象方式中存在远程代码执行漏洞。

3、 2018-09-17 Adobe ColdFusion 任意文件上传漏洞(CVE-2018-15961)

NSFOCUS ID: 41178

http://www.nsfocus.net/vulndb/41178

综述:Adobe ColdFusion是一款动态Web服务器产品。Adobe ColdFusion由于未限制文件的上传。攻击者可利用该漏洞执行任意代码。

4、2018-09-19 Apache SpamAssassin 任意代码执行漏洞(CVE-2018-11781)

NSFOCUS ID: 41201

http://www.nsfocus.net/vulndb/41201

综述:Apache SpamAssassin是一款开源的垃圾邮件过滤器。Apache SpamAssassin 3.4.2版本,meta rule语法存在安全漏洞。

5、2018-09-03 Foxit Reader 任意代码执行安全漏洞(CVE-2018-14317)

NSFOCUS ID: 40988

http://www.nsfocus.net/vulndb/40988

综述:Foxit Reader是一款PDF文档阅读器。Foxit Reader 9.1.0.5096版本,在PDF文件的处理存在类型混淆漏洞。

6. 2018-09-18 D-Link DIR-816 A2 命令注入漏洞(CVE-2018-17068)

NSFOCUS ID: 41187

http://www.nsfocus.net/vulndb/41187

综述:D-Link DIR-816 A2是一款无线路由器产品。D-Link DIR-816 A2 1.10 B05版本,/goform/Diagnosis中handler函数在实现中存在命令注入漏洞,可使攻 击者通过sendNum参数的shell元字符,利用此漏洞导致命令注入。

7. 2018-09-11 多款I-O DATA产品任意命令执行漏洞( CVE-2018-0663)

NSFOCUS ID: 41088

http://www.nsfocus.net/vulndb/41088

综述:I-O DATA TS-WRLP、TS-WRLA和TS-WRLP/E都是网络摄像机产品。多款I-O DATA产品存在安全漏洞,该漏洞源于程序使用了硬编码凭证。

8. 2018-09-05 Tenda AC9和AC10 操作系统命令注入漏洞(CVE-2018-16334)

NSFOCUS ID: 41011

http://www.nsfocus.net/vulndb/41011

综述:Tenda AC9是一款无线路由器产品。Tenda AC9 15.03.05.19(6318)_CN版本和AC10 15.03.06.23_CN版本及之前版本,POST请求中的‘mcc’参数直接用于了doSystemCmd函数调用,可造成操作系统命令注入。

9. 2018-09-04 ImageMagick CheckEventLogging拒绝服务安全漏洞( CVE-2018-16328)

NSFOCUS ID: 41014

http://www.nsfocus.net/vulndb/41014

综述:ImageMagick是一套开源的图象处理软件。该软件可读取、转换、写入多种格式的图片。ImageMagick 7.0.8-8之前版本,MagickCore/log.c文件的‘CheckEventLogging’函数存在安全漏洞。

10. 2018-09-04 OpenJPEG 堆缓冲区溢出漏洞(CVE-2018-16375)

NSFOCUS ID: 41007

http://www.nsfocus.net/vulndb/41007

综述:OpenJPEG是一款基于C语言的开源JPEG 2000编码解码器。OpenJPEG 2.3.0版本,bin/jpwl/convert.c文件存在基于堆的缓冲区溢出漏洞,该漏洞源于程序未检查‘pnmtoimage’函数中的header_info.height和header_info.width。

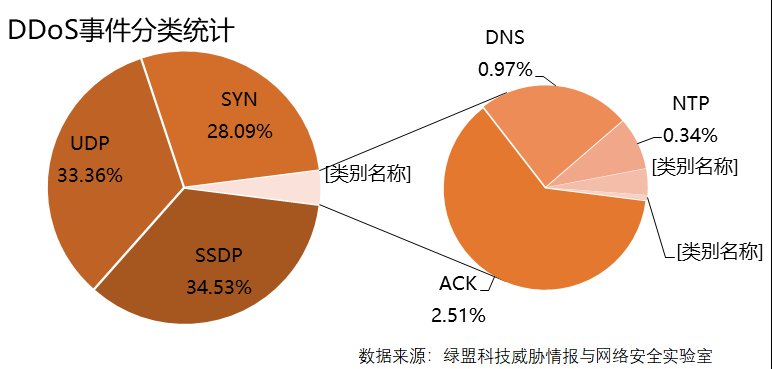

DDoS攻击类型

小提示

- Chargen Flood:Chargen 字符发生器协议(Character Generator Protocol)是一种简单网络协议,设计的目的是用来调试TCP 或UDP 协议程序、测量连接的带宽或进行QoS 的微调等。但这个协议并没有严格的访问控制和流量控制机制。流量放大程度在不同的操作系统上有所不同。有记录称,这种攻击类型最大放大倍数是8倍。

- NTP Flood:又称NTP Reply Flood Attack,是一种利用网络中时间服务器的脆弱性(无认证,不等价数据交换,UDP协议),来进行DDoS行为的攻击类型。有记录称,这种攻击类型最大放大倍数是9倍。

- SSDP Flood:智能设备普遍采用UPnP(即插即用)协议作为网络通讯协议, 而UPnP设备的相互发现及感知是通过SSDP协议(简单服务发现协议)进行的。

攻击者伪造了发现请求,伪装被害者IP地址向互联网上大量的智能设备发起SSDP请求,结果被害者就收到了大量智能设备返回的数据,被攻击了。有记录称,这种攻击类型最大放大倍数是30.8倍。

更多相关信息,请关注绿盟科技DDoS威胁报告。

博文精选

卡巴斯基发布2018上半年物联网安全报告

卡巴斯基的安全专家发布了一份关于物联网威胁形势新趋势的报告。在2018年的前六个月,专家观察到一些恶意软件样本的数量是2017年全年目标物联网设备数量的三倍。2017年的数量是2016年的十倍。

http://toutiao.secjia.com/article/page?topid=110824

金融行业微蜜罐系统应用思考

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

https://blog.nsfocus.net/application-micro-honeypot-system-financial-industry/

(来源:绿盟科技博客)

安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

Hacker Halted

时间:OCTOBER 10 & 11 ,2018

简介:Hacker Halted is the EC-Council’s annual information security conference. As the issuer of the Certified Ethical Hacker certification, EC-Council’s Hacker Halted conference focuses on ethical hacking topics, with four days of technical training courses leading up to the conference.

网址:https://www.hackerhalted.com/

ACM CCS 2018

时间:15-19 October 2018

简介:The ACM Conference on Computer and Communications Security (CCS) is the flagship annual conference of the Special Interest Group on Security, Audit and Control (SIGSAC) of the Association for Computing Machinery (ACM). The conference brings together information security researchers, practitioners, developers, and users from all over the world to explore cutting-edge ideas and results. It provides an environment to conduct intellectual discussions. From its inception, CCS has established itself as a high standard research conference in its area.

网址:https://www.sigsac.org/ccs/CCS2018/

hack.lu 2018

时间:16-18 October 2018

简介:Hack.lu is an open convention/conference where people can discuss about computer security, privacy, information technology and its cultural/technical implication on society. It’s the 14th edition (16-18 October 2018) of hack.lu in Luxembourg.

网址:https://2018.hack.lu/

GeekPwn

时间:2018.10.24-25

简介:GeekPwn 是安全极客们施展才华和分享研究成果的舞台。 自 2014 年创办以来,GeekPwn 已经成功在中国北京、上海、澳门、香港和美国硅谷等多地举办,负责任地披露了上百个高危漏洞。在历届比赛中,从攻破智能手机、无人机、机器人、智能家居等智能产品,到SSL/TLS 协议挑战专场、人工智能安全挑战专项,GeekPwn一直在创新和引领。

网址:http://2018.geekpwn.org/zh/index.html#20