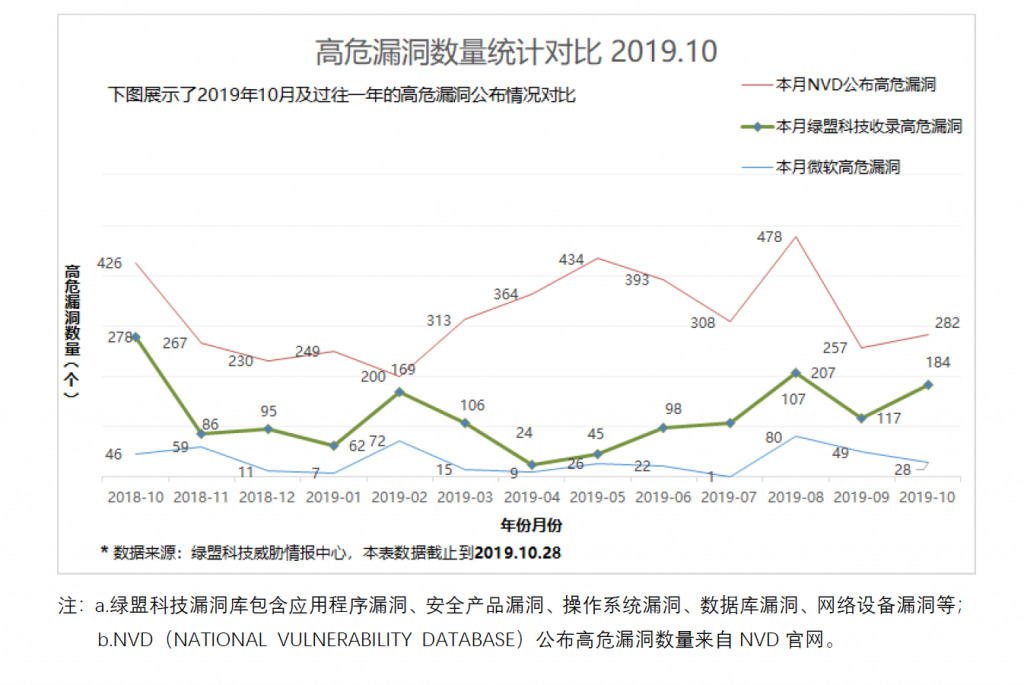

2019 年 10 月绿盟科技安全漏洞库共收录 393 漏洞, 其中高危漏洞 184 个,微软高危漏洞 28 个。绿盟科技收录高危漏洞数量与前期相比有明显上升。

一. 2019 年10 月数据统计

1.1 高危漏洞发展趋势

2019 年 10 月绿盟科技安全漏洞库共收录 393 漏洞, 其中高危漏洞 184 个,微软高危漏洞 28 个。绿盟科技收录高危漏洞数量与前期相比有明显上升。

1.2 互联网安全事件

标题:Weblogic 高危漏洞

时间:2019-10-17

摘要:近日,Oracle 发布了 10 月份关键补丁更新,其中修复了 Weblogic 的 2 个高危漏洞CVE2019-2890,CVE-2019-2891。CVE-2019-2890 漏洞允许攻击者在拥有一定权限时通过构造 恶意的 T3 协议请求,从而绕过 Weblogic 的反序列化黑名单并接管受影响的服务器;CVE2019-2891 漏洞允许攻击者在未授权情况下通过构造恶意的 HTTP 请求并发送给 Console 组 件,从而接管受影响的服务器。

链接:https://blog.nsfocus.net/cve-2019-2890-cve-2019-2891/

标题:与伊朗有联系的威胁组织瞄准 2020 年美国总统大选

时间:2019-10-06

摘要:微软的威胁情报中心(MSTIC)透露,一个与伊朗有关联的 APT 组织 Phosphorus(又名 APT35、 Charming Kitten、Newscaster 和 Ajax Security)试图访美国现任和前政府官员、记者、以及参加 2020 年美国总统大选的个人的电子邮箱。

链接:https://threatpost.com/iran-linked-hackers-target-trump-2020-campaignmicrosoft-says/148931/

标题:Splinter 新 APT 攻击工具透析

时间:2019-10-28

摘要:近期,绿盟科技伏影实验室威胁追踪系统监测到一个新 APT 攻击事件。此次事件起源于我们截获的一封邮件所含附件,该邮件命名为“指示细节”,内附文档《指示细节.doc》,该文档使用 CVE-2018-0802 漏洞进行攻击。经过持续的跟踪与监控,我们最终捕获到该事件背后组织存放恶意文件的托管服务器地址,并获取到了攻击武器库中所有的文件。在与历史数据进行对比后,我们发现该组织近期更新了多个攻击工具,且对部分工具进行了功能细分。此次获取的工具包括:下载器,键盘记录器,上传 agent 工具,独立的命令模块以及远控工具。在其中我们发现了一个从未在该组织基础设施中发现过的 RAT 工具,并将其命名为 Splinter。

链接:https://blog.nsfocus.net/splinters-new-apt-attack-tool-dialysis/

标题:Cisco Aironet Access Points 未授权访问漏洞

时间:2019-10-17

摘要:当地时间 10 月 17 日,Cisco 发布安全通告称修复了一个 Aironet Access Points(APs)的未授权访问漏洞。该漏洞源于没有对特定的 URL 进行过滤,攻击者可以通过构造恶意的 URL 并且发送给受影响的 AP 来触发该漏洞,从而获取到设备的访问权限。攻击者之后可以修改 AP 的多项配置数据,并造成拒绝服务攻击。

链接:https://blog.nsfocus.net/cisco-aironet-access-points-2019-10-17/

标题:Joomla! 内容管理系统远程代码执行漏洞

时间:2019-10-08

摘要:近日,国外安全研究人员 Alessandro Groppo 在博客中公布了一个存在于内容管理系统 Joomla! 早期版本中的远程代码执行漏洞。该漏洞是研究人员在 Joomla! CMS 3.0.0.版本到 3.4.6 版本(2012 年 9 月至 2015 年 12 月发布)中发现的一处 PHP 对象注入导致的远程代码执行,漏洞验证程序已发布。存在该漏洞的 Joomla! 版本虽然不是很多,但是由于利用完全独立于环境,所以使其影响范围有所扩大。

链接:https://blog.nsfocus.net/joomla-content-management-system-remote-codeexecution-vulnerability/

标题: Winnti 组织针对 Microsoft SQL Server 的后门 skip-2.0

时间:2019-09-26

摘要:最近,研究人员发现了针对 Microsoft SQL(MSSQL)的后门程序 skip-2.0,使攻击者能够在威胁活动中保持立足点。skip-2.0 后门与 Winnti 使用的另一种工具 PortReuse 后门有很多相似之处,主要针对 MSSQL Server 11 和 12。Winnti 是一个与中国有关的威胁组织,至少从 2010年开始活跃,主要针对视频游戏和软件行业,并以供应链攻击而闻名。

链接:https://www.welivesecurity.com/2019/10/21/winnti-group-skip2-0-microsoftsql-server-backdoor/

标题:泛微 e-cology OA 系统 SQL 注入漏洞

时间:2019-10-11

摘要:2019 年 10 月 10 日,国家信息安全漏洞共享平台(CNVD)公布了泛微 e-cology OA 系统 存在 SQL 注入漏洞(CNVD-2019-34241)。泛微 e-cologyOA 系统的 WorkflowCenterTreeData接口在使用 Oracle 数据库时,由于内置的 SQL 语句拼接不严,导致泛 微 e-cology OA 系统存在SQL 注入漏洞。攻击者利用该漏洞,可在未授权的情况下,远程发送精心构造的 SQL 语句,从而获取数据库敏感信息。

链接:https://blog.nsfocus.net/cnvd-2019-34241ns-2019-0043/

标题:TA505 组织利用 Get2 下载器分发 SDBbot 木马

时间:2019-10-16

摘要:TA505 是一个有经济动机的威胁组织,至少从 2014 年开始活跃,该组织以经常变化的恶 意软件和推动全球趋势的恶意软件分发而闻名。近期发现 TA505 组织针对希腊和德国的攻击活 动,攻击中利用钓鱼邮件针对金融机构,新的 Microsoft Office 宏专门用于 Get2 下载器,Get2 下载了新的远程访问木马 SDBbot。

链接:https://www.proofpoint.com/us/threat-insight/post/ta505-distributes-newsdbbot-remote-acces s-trojan-get2-downloader

标题:Kibana 远程代码执行漏洞

时间:2019-10-19

摘要:2019 年 2 月官方发布公告称 Kibana 存在远程代码执行漏洞,5.6.15 和 6.6.1 之前的 Kibana 版本在 Timelion 可视化工具中存在功能缺陷,导致攻击者可在服务器上利用 Kibana 执 行任意代码,目前 PoC 已公布,请相关用户及时进行自查和防护。

链接:https://blog.nsfocus.net/cve-2019-7609/

标题:php-fpm 远程代码执行漏洞 时间:2019-10-24

摘要:近日,国外安全研究员公布了一个存在于 php-fpm 中的漏洞(CVE-2019-11043),在 某些特定 Nginx 配置中,该漏洞可能会导致远程代码执行。

链接:https://blog.nsfocus.net/cve-2019-11043/

标题:Redaman 木马的 C&C 服务器隐藏在比特币区块链中

时间:2019-10-17

摘要:Redaman 是通过网络钓鱼活动分发的一种银行恶意软件,主要针对俄语使用者,首次出 现在 2015 年。近期,发现 Redaman 木马的新版本,该新版本将 C&C 服务器 IP 地址隐藏在比特 币区块链中。

链接:https://research.checkpoint.com/ponys-cc-servers-hidden-inside-the-bitcoinblockchain/

(来源:绿盟科技威胁情报中心)

1.3 绿盟科技漏洞库十大漏洞

声明:本十大安全漏洞由 NSFOCUS(绿盟科技)安全小组 security@nsfocus.com根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

- 2019-10-18 Adobe Acrobat 和 Reader 释放后重利用任意代码执行漏洞

NSFOCUS ID: 44739

http://www.nsfocus.net/vulndb/44739

综述:Adobe Acrobat 是一套 PDF 文件编辑和转换工具。Reader 是一套 PDF 文档阅读软件。 Adobe Acrobat 和 Acrobat Reader 中存在释放后重利用漏洞,攻击者可利用该漏洞执行任意代码。

- 2019-10-14 Microsoft Win32k 特权提升漏洞

NSFOCUS ID: 44567

http://www.nsfocus.net/vulndb/44567

综述:Microsoft Windows 是一套个人设备使用的操作系统。当 Windows 内核模式驱动程序未能正确处理内存中的对象时,Windows 中存在特权提升漏洞。

- 2019-10-08 Foxit Reader V8 JavaScript 引擎任意代码执行漏洞

NSFOCUS ID: 44551

http://www.nsfocus.net/vulndb/44551

综述:Foxit Reader 是一款 PDF 文档阅读器。V8 是其中的一个开源 JavaScript 引擎。Foxit Reader 9.4.1.16828 版本,在 V8 JavaScript 引擎实现中存在内存破坏漏洞。

- 2019-10-21 Oracle Java SE/Java SE Embedded 组件安全漏洞(CVE-2019-2973) NSFOCUS ID: 44802

http://www.nsfocus.net/vulndb/44802

综述:Oracle Java SE 是一款用于开发和部署桌面、服务器以及嵌入设备和实时环境中的 Java应用程序。Oracle Java SE 和 Java SE Embedded 中,JAXP 组件在实现中存在安全漏洞。 - 2019-09-29 Apple Xcode otool 组件任意代码执行漏洞(CVE-2019-8738)

NSFOCUS ID: 44526

http://www.nsfocus.net/vulndb/44526

综述:Apple Xcode 是一套向开发人员提供的集成开发环境,它主要用于开发Mac OS X 和 iOS的应用程序。otool 是其中的一个用于 Mac OS X 应用程序中的反编译工具。Apple Xcode 11.0之前版本,otool 组件存在安全漏洞。

- 2019-10-21 Oracle MySQL Server 产品安全漏洞

NSFOCUS ID: 44836

http://www.nsfocus.net/vulndb/44836

综述:Oracle MySQL 是一套开源的关系数据库管理系统。MySQL Workbench 是其中的一个专为 MySQL 设计的具有数据库建模功能的组件。Oracle MySQL Server 产品在 Server: Compiling (cURL) 组件中存在安全漏洞。

- 2019-09-29 Apple iOS Face ID 组件身份验证漏洞(CVE-2019-8760)

NSFOCUS ID: 44519

http://www.nsfocus.net/vulndb/44519

综述:Apple iOS 是一套为移动设备所开发的操作系统。Face ID 是其中的一个面部身份识别组件。Apple iOS 13 之前版本,Face ID 组件存在安全漏洞。 - 2019-10-09 Siemens SIMATIC IT UADM 硬编码密钥漏洞

NSFOCUS ID: 44556

http://www.nsfocus.net/vulndb/44556

综述:Siemens SIMATIC IT UADM 是 SIMATIC IT 制造执行系统的一部分。SIMATIC IT UADM 1.3 之前版本,在实现上存在硬编码密钥漏洞。 - 2019-10-10 Joomla!内容管理系统远程代码执行漏洞

NSFOCUS ID: 44557

http://www.nsfocus.net/vulndb/44557

综述:Joomla!是一套使用 PHP 和 MySQL 开发的开源、跨平台的内容管理系统(CMS)。Joomla!CMS 3.0.0 版本到 3.4.6 版本(2012 年 9 月至 2015 年 12 月发布)中发现的一处 PHP 对象注入导致的远程代码执行。

- 2019-10-23 Schneider Electric Proclima 搜索路径元素任意代码执行漏洞

NSFOCUS ID: 44845

http://www.nsfocus.net/vulndb/44845

综述:ProClima 是构建及自动化控制产品。ProClima 8.0.0 之前版本,不受控制的搜索路径元素漏洞可能允许与软件安装内任何驻留 DLL 相同名称的恶意 DLL 文件执行任意代码。

二. 博文精选

三. 安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

black hat EUROPE

时间:DECEMBER 2-5, 2019

简介:Black Hat provides attendees with the latest in research, development, and trends in Information Security. Here the brightest professionals and researchers in the industry come together for a total of four days—two or four days of deeply technical hands-on Trainings, followed by two days of the latest research and vulnerability disclosures in the Briefings.

网址:https://www.blackhat.com/eu-19/

DeepSec

时间:November 26–29, 2019

简介:An in-depth conference on information security held in Europe, DeepSec brings together the most renowned security professionals from myriad sectors including government, academia, and industry as well as the underground hacking community. A non-product, non-vendor-biased conference, DeepSec prides itself on neutrality, considering all discussions, talks, and workshops on merit, innovation, and value to the community alone without preference for specific companies or individuals.

网址:https://deepsec.net/