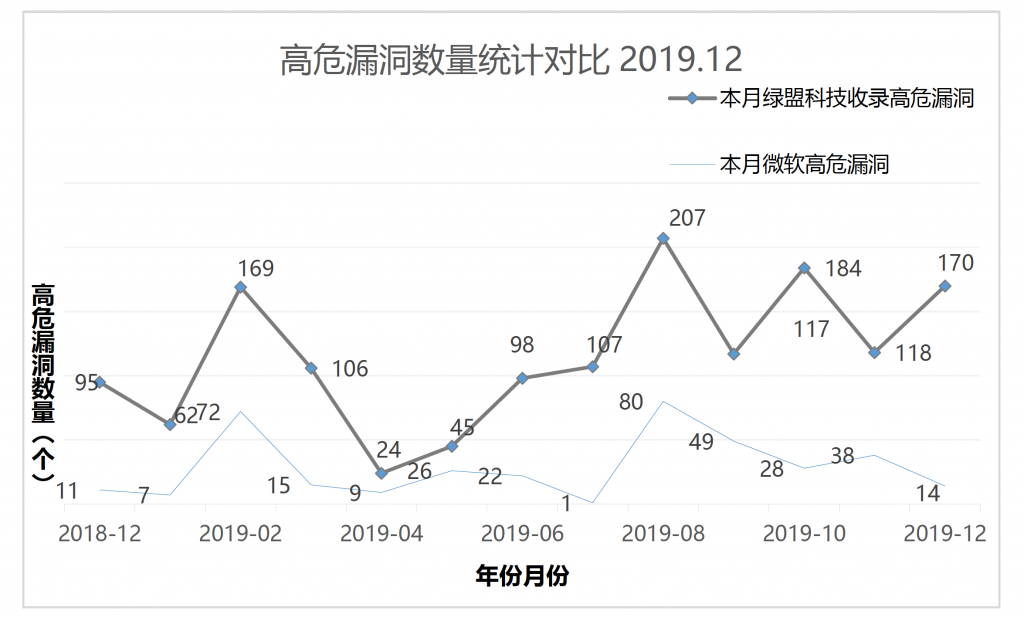

2019年12月绿盟科技安全漏洞库共收录301漏洞, 其中高危漏洞170个,微软高危漏洞14个。

一、 漏洞态势

2019年12月绿盟科技安全漏洞库共收录301漏洞, 其中高危漏洞170个,微软高危漏洞14个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2019.12.30

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

1. GALLIUM组织针对全球电信行业的活动

【标签】GALLIUM、WildFly/JBoss

【针对行业】电信

【时间】2019-12-12

【简介】

针对全球电信提供商的攻击活动由威胁组织GALLIUM发起,该活动在2018年到2019年中期活跃,GALLIUM组织在攻击活动中利用公开可用的漏洞攻击运行WildFly/JBoss应用程序的服务器,通过Mimikatz等通用技术和工具来获取凭据,以允许在目标网络中进行横向移动。

【关联的攻击组织】GALLIUM是一个与中国有关的威胁组织,至少从2018年开始活跃至今。

【关联的攻击工具】

China Chopper是一个托管在Web服务器上的Web Shell,用于提供针对企业网络的访问,而不依赖于受感染系统调用远程命令和控制服务器。曾被多个威胁组织使用。

BlackMould针对Microsoft IIS的服务器,可以用来枚举本地驱动器、执行基本文件操作、设置文件属性和在受感染设备上运行恶意命令。

【参考链接】

https://www.microsoft.com/security/blog/2019/12/12/gallium-targeting-global-telecom/

【防护措施】

绿盟威胁情报中心关于该事件提取26条IOC,其中包含19个样本和7个域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

2. FIN7组织新工具BIOLOAD利用DLL搜索顺序劫持

【标签】FIN7、BIOLOAD

【针对行业】零售、餐饮、酒店业

【时间】2019-12-26

【简介】

FIN7组织的新工具BIOLOAD近期被发现,它与BOOSTWRITE具有通用的代码库,带有Carbanak后门,并具有嵌入的加密有效负载DLL。Windows操作系统使用一种通用方法来查找要加载到程序中的所需DLL,攻击者可滥用此行为导致程序加载恶意DLL。

【关联的攻击组织】

FIN7是一个有财务动机的威胁组织,自2015年以来活跃至今,主要针对美国零售、餐饮和酒店业。常使用的工具有BOOSTWRITE、Carbanak、DRIFTPIN和TiniMet等。

【关联的攻击工具】

BIOLOAD工具有嵌入的加密有效负载DLL,与BOOSTWRITE相比,后者不支持多个有效负载,且解密有效负载时使用简单的XOR解密,也不能访问远程服务器以获取密钥;BIOLOAD是针对感染的每台计算机量身定制,依赖于计算机名来正确导出解密密钥。

【参考链接】

https://www.fortinet.com/blog/threat-research/bioload-fin7-boostwrite-lost-twin.html

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC;FIN7攻击组织相关事件8件,该攻击组织有87个关联IP、337个关联域名和169个关联样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

3. Operation Wocao-针对十个国家多个行业的战役

【标签】APT20、Operation Wocao

【针对行业】能源、政府、医疗保健、高科技、托管服务提供商

【时间】2019-12-19

【简介】

Operation Wocao被用来描述由与中国相关的威胁组织发起的一系列攻击活动,近日发现该活动针对巴西、美国、墨西哥、中国、法国、英国、德国、意大利、西班牙、葡萄牙这十个国家多个行业,包含政府机构、托管服务提供商、能源、医疗保健和高科技等,活动由威胁组织APT20发起,该组织是一个与中国有关的威胁组织。

【关联的攻击组织】

APT20是一个与中国有关的威胁组织,以窃取信息为目的。

【参考链接】

https://resources.fox-it.com/rs/170-CAK-271/images/201912_Report_Operation_Wocao.pdf

【防护措施】

绿盟威胁情报中心关于该事件有14条相关IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

4. BRONZE PRESIDENT组织针对非政府机构的攻击

【标签】BRONZE PRESIDENT

【针对行业】非政府组织

【时间】2019-12-29

【简介】

BRONZE PRESIDENT威胁组织近期针对非政府组织以及东南亚国家的政治和执法组织进行网络间谍活动,攻击活动中同时使用专有和公开可用的工具,包括PlugX、Cobalt Strike、ORat、RCSession、Nbtscan、Wmiexec等。

【关联的攻击组织】

BRONZE PRESIDENT是一个与中国有关的威胁组织,最早可追溯到2014年。

【关联的攻击工具】

Cobalt Strike是一个商业化渗透测试工具,可用shell访问受感染的系统。

PlugX是使用模块化插件的远程访问工具(RAT),已被多个威胁组织使用。

Nbtscan是一个公开可用的命令行工具,扫描系统中的NetBIOS名称信息。

Nmap(网络映射器Network Mapper)是一款开放源代码的网络探测和安全审核的工具。

Wmiexec是一个公开可用的工具,使用WMI在远程主机上创建系统级shell。

ORat是一个灵活的加载器工具,通过将脚本安装在系统的WMI注册表使事件具有持久性。

RCSession通过自定义协议连接到C2服务器,可以远程执行命令,还可启动其他工具。

【参考链接】

https://www.secureworks.com/research/bronze-president-targets-ngos

【防护措施】

绿盟威胁情报中心关于该事件提取到15条相关IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

5. ECHOBOT新版本带有71个漏洞利用程序

【标签】ECHOBOT、Mirai

【时间】2019-12-13

【简介】

ECHOBOT是Mirai的一个变种,近期发现ECHOBOT最新版本带有71个独特漏洞利用程序,其中包含13个尚未被利用的漏洞,范围从2003年公开的CVE到2019年12月初最新公开漏洞,攻击针对的设备范围也很广,从常见的路由器、防火墙、IP摄像头和管理服务器程序,到PLC、在线支付系统、游艇控制系统等。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取182条相关IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

6. OilRig组织利用Poison Frog后门的攻击活动

【标签】OilRig、Poison Frog

【时间】2019-12-17

【简介】

绿盟威胁情报中心关于OilRig组织关注最早可以追溯到2016年,关于OilRig组织相关事件存在8件。近期OilRig组织在攻击活动中将Poison Frog恶意软件伪装成合法的Cisco AnyConnect应用程序,恶意样本包含DNS和HTTP后门。

【关联的攻击组织】

OilRig,也被称为APT34、IRN2、HELIX KITTEN,是一个伊朗的威胁组织,至少从2014年开始活跃,该组织主要在中东发起攻击活动,主要针对金融、政府、能源、化工、电信和其他行业。根据基础设施细节评估该组织为伊朗政府工作。

【参考链接】

https://securelist.com/oilrigs-poison-frog/95490/

【防护措施】

绿盟威胁情报中心关于该事件提取到4条相关IOC;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

7. TA505组织使用Predator The Thief和Team Viewer劫持

【标签】TA505、ServHelper、Predator The Thief、Team Viewer

【针对行业】金融、零售、酒店

【时间】2019-12-17

【简介】

近期TA505组织更新了ServHelper后门程序,利用Predator The Thief窃取器和Team Viewer通过垃圾邮件作为媒介进行攻击活动;主要针对的国家是美国,其次是加拿大、巴基斯坦、菲律宾、英国、法国和德国;受影响的行业包括银行部门、零售和酒店业。

【关联的攻击组织】

TA505是一个具有经济动机的威胁组织,至少从2014年活跃至今。该组织是臭名昭著的Dridex银行木马和Locky勒索软件的幕后作者,这两大恶意软件借助Necurs僵尸网络通过恶意电子邮件活动传播。与TA505相关的其他恶意软件包括Philadelphia和GlobeImposter勒索软件家族。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取到9条相关IOC;TA505攻击组织相关事件10件;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。