截止到2019年7月5日,绿盟科技漏洞库已收录总条目达到43663条。本周新增漏洞记录46条,其中高危漏洞数量26条,中危漏洞数量19条,低危漏洞数量1条。在Apache HTTP Server 2.4版本2.4.37和2.4.38中,当使用TLSv1.3进行每位置客户端证书验证时,mod_ssl中的错误允许客户端绕过已配置的访问控制限制。成功利用此问题可能允许攻击者绕过某些安全限制并执行未经授权的操作。

焦点漏洞

- Apache HTTP Server访问绕过漏洞

- CVE ID

- CVE-2019-0215

- NSFOCUS ID

- 43590

- 受影响版本

- Apache Apache 2.4.38

- Apache Apache 2.4.37

- 漏洞点评

- Apache HTTP Server(简称Apache)是Apache软件基金会的一个开放源码的网页服务器软件,可以在大多数计算机操作系统中运行。在Apache HTTP Server 2.4版本2.4.37和2.4.38中,当使用TLSv1.3进行每位置客户端证书验证时,mod_ssl中的错误允许客户端绕过已配置的访问控制限制。成功利用此问题可能允许攻击者绕过某些安全限制并执行未经授权的操作。目前厂商还没有提供补丁程序,请到厂商的相关页面以获取最新版本。

- CVE ID

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

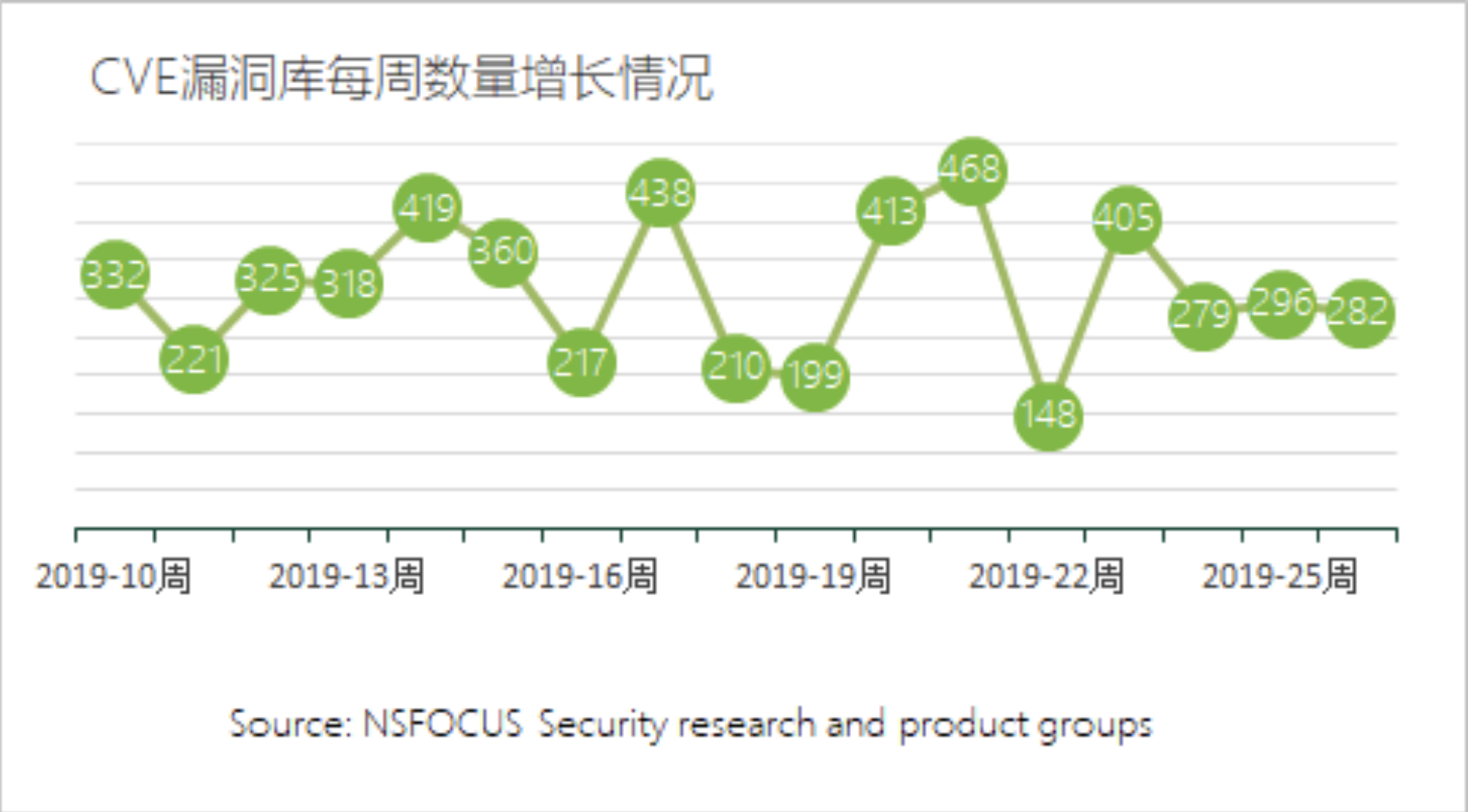

最近一周CVE公告总数与前期相比基本持平。

1.2 威胁信息回顾

- 标题:黑客入侵了Canonical GitHub帐户

- 时间:2019-07-06

- 简介:2019年7月6日,黑客攻击了Ubuntu Linux发行版背后的Canonical Ltd.的GitHub帐户。Canonical已经从GitHub中的Canonical组织中删除了受感染的帐户,并且仍在调查违规的程度,但目前没有迹象表明任何源代码或PII都受到了影响。

- 链接:https://securityaffairs.co/wordpress/88047/hacking/canonical-github-account-hacked.html

- 标题:谷歌7月Android安全公告修复了3个关键的RCE漏洞

- 时间:2019-07-02

- 简介:谷歌已经发布了Android操作系统媒体框架中三个关键远程代码执行错误的修复程序。这些漏洞可能允许远程攻击者执行任意代码。这些漏洞是谷歌7月Android安全公告的一部分,其中包括12个关键漏洞和高严重性漏洞的修复程序。据公告称,高通公司的芯片用于Android设备,也修补了21个漏洞。

- 链接:https://threatpost.com/google-july-android-security-bulletin-fixes-3-critical-rce-bugs/146192/

- 标题:Sodinokibi勒索软件利用Windows漏洞提权

- 时间:2019-07-04

- 简介:Sodinokibi勒索软件正试图通过利用Windows7到10以及服务器版本上的win32k组件中的漏洞来提高其在受害者计算机上的权限。

- 链接:https://www.bleepingcomputer.com/news/security/sodinokibi-ransomware-exploits-windows-bug-to-elevate-privileges/

- 标题:迁移是数据库专业人员面临的首要挑战

- 时间:2019-07-03

- 简介:Redgate的一份新报告显示,迁移现在是数据库专业人士的首要任务。云计算使用率正在上升,目前有44%的人在Azure,亚马逊和谷歌云端使用过SQL Server,38%使用Azure SQL数据库,23%使用Azure托管实例。

- 链接:https://www.helpnetsecurity.com/2019/07/03/migration-database/

- 标题:恶意机器人时代的商业安全

- 时间:2019-07-01

- 简介:自动化可以让攻击者扩展其业务模式,从而显著提高其攻击的获益。随着越来越多的人在网上交易,机器人攻击的数量和效力也在不断增加。恶意的自动化机器人程序利用合法的应用程序功能,并以一定的规模进行交付,以使其在经济上合规。

- 链接:https://www.helpnetsecurity.com/2019/07/01/business-security-malicious-bots/

- 标题:Magecart活动攻击超过960家商店

- 时间:2019-07-05

- 简介:近期发现一项新的大规模支付卡窃取活动,该活动已经攻击了Magento CMS上运行的962家在线商店。被黑客入侵的电子商务列表还包括许多属于企业商店的网站。攻击者收集电子商务客户在商店的付款信息,包括完整的信用卡数据,姓名,电话和地址。

- 链接:https://www.bleepingcomputer.com/news/security/automated-magecart-campaign-hits-over-960-breached-stores/

- 标题:无线家庭视频安全摄像头高危漏洞

- 时间:2019-07-02

- 简介:Arlo Technologies设备中的漏洞允许本地攻击者控制Alro无线家庭视频安全摄像头。Arlo Technologies的无线家庭安全摄像头设备中的两个高严重性漏洞已被修补,受影响的是Arlo基站型号VMB3010,VMB4000,VMB3500,VMB4500和VMB5000,这些漏洞可能最终导致对手完全控制受影响的基站模型,最终导致任何连接的摄像机。

- 链接:https://threatpost.com/arlo-zaps-high-severity-bugs/146216/

- 标题:SilentTrinity恶意软件针对克罗地亚政府

- 时间:2019-07-04

- 简介:一群神秘的黑客对克罗地亚政府机构进行了一系列网络攻击,用一种新的恶意软件感染了员工,这些恶意软件被追踪为SilentTrinity。SilentTrinity恶意软件可以控制受感染的计算机,它允许攻击者执行任意命令。

- 链接:https://securityaffairs.co/wordpress/88021/apt/croatia-government-silenttrinity-malware.html

- 标题:TA505垃圾邮件活动中使用的新后门程序

- 时间:2019-07-04

- 简介:近期趋势科技研究人员发现TA505威胁组织的一些恶意垃圾邮件活动正在分发新的恶意软件,其中Gelup下载器和FlowerPippi后门被用于攻击来自中东,日本,印度,菲律宾和阿根廷的目标。

- 链接:https://www.bleepingcomputer.com/news/security/new-backdoor-and-malware-downloader-used-in-ta505-spam-campaigns/

- 标题:加密活动涉及基于Linux服务器的Golang恶意软件

- 时间:2019-07-05

- 简介:近期专家发现了一个加密活动,该活动正在提供针对基于Linux的服务器的新Golang恶意软件。该活动于6月10日左右开始,已经感染了数千台机器。恶意代码托管在已经被入侵的中文在线商店上,威胁玩家使用服务Pastebin来托管bash脚本。

- 链接:https://securityaffairs.co/wordpress/88005/malware/cryptomining-campaign-golang-malware.html

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

2.1 漏洞库统计

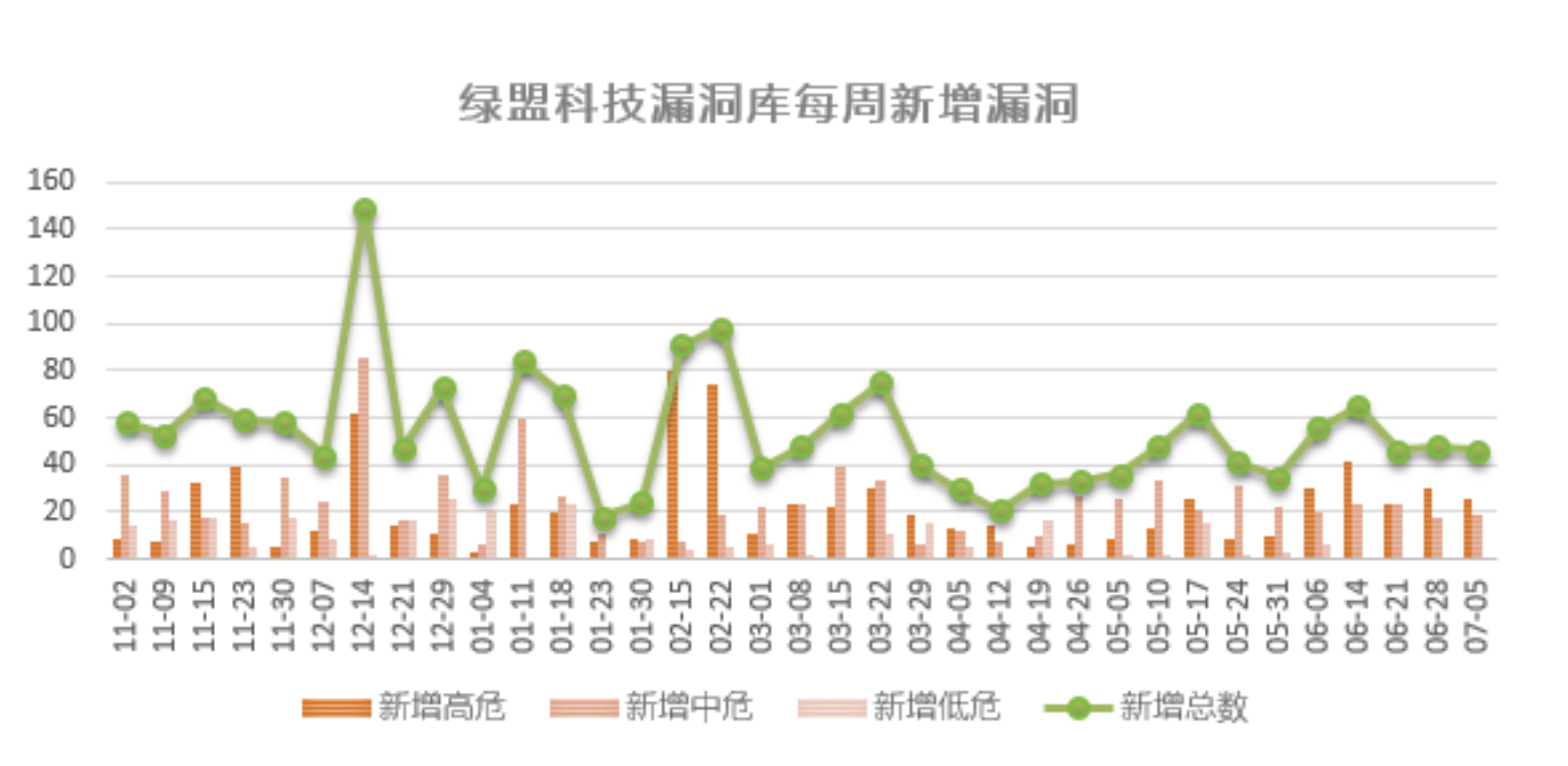

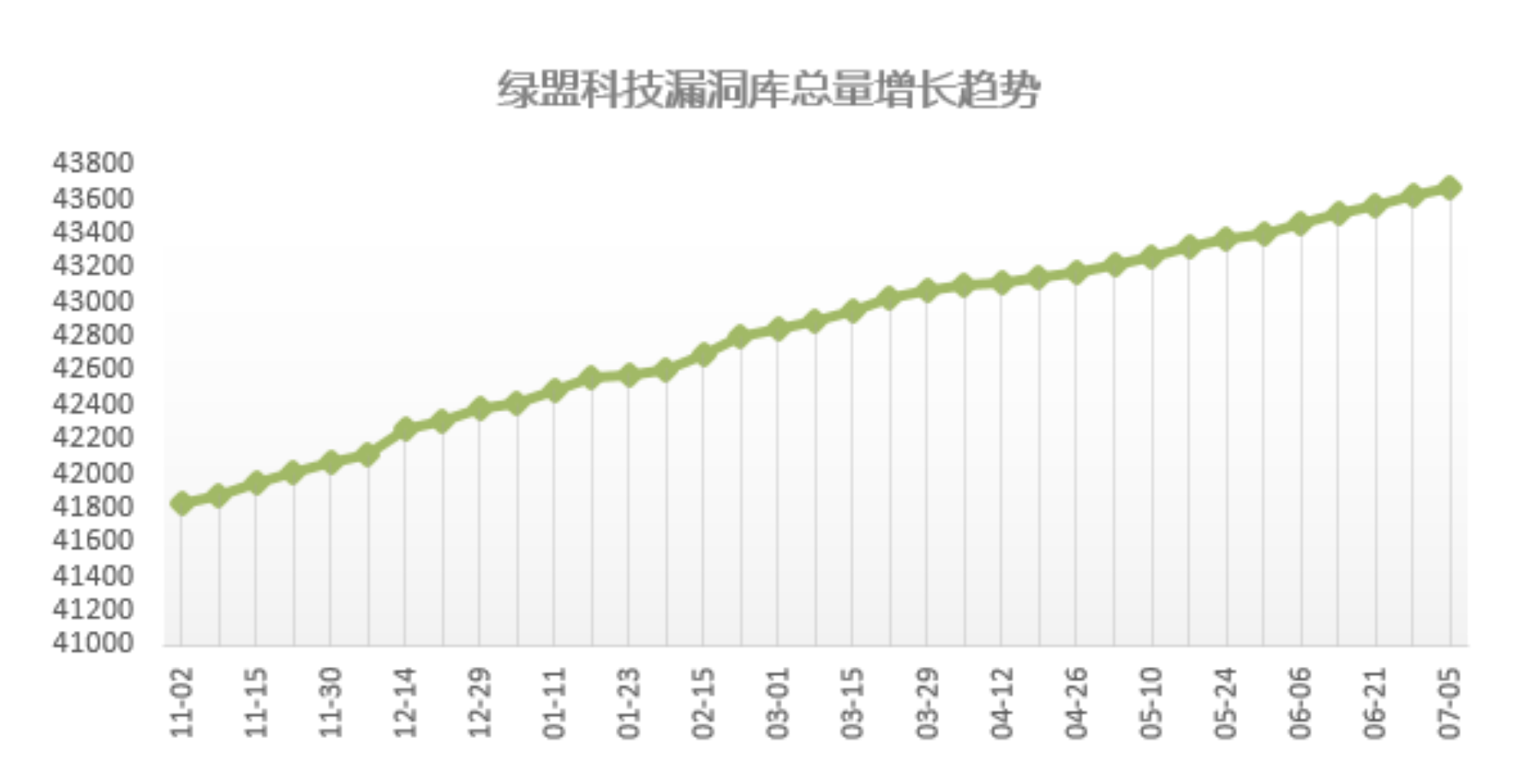

截止到2019年7月5日,绿盟科技漏洞库已收录总条目达到43663条。本周新增漏洞记录46条,其中高危漏洞数量26条,中危漏洞数量19条,低危漏洞数量1条。

- ABB多个产品硬解码凭证漏洞(CVE-2019-7225)

- 危险等级:高

- BID:108922

- cve编号:CVE-2019-7225

- Oracle Java SE远程安全漏洞(CVE-2019-2684)

- 危险等级:中

- BID:107922

- cve编号:CVE-2019-2684

- Oracle Java SE远程安全漏洞(CVE-2019-2697)

- 危险等级:高

- BID:107915

- cve编号:CVE-2019-2697

- Oracle Java SE远程安全漏洞(CVE-2019-2602)

- 危险等级:高

- BID:107918

- cve编号:CVE-2019-2602

- ABB PB610多个安全漏洞(CVE-2019-7226/CVE-2019-7227/CVE-2019-7228/CVE-2019-7230/CVE-2019-7232/CVE-2019-7231)

- 危险等级:中

- BID:108886

- cve编号:CVE-2019-7226/CVE-2019-7227/CVE-2019-7228/CVE-2019-7230/CVE-2019-7232/CVE-2019-7231

- IBM Rational DOORS下一代多个跨站脚本执行漏洞(CVE-2018-1731/CVE-2018-1913)

- 危险等级:中

- BID:107771

- cve编号:CVE-2018-1731/CVE-2018-1913

- IBM Content Navigator跨站脚本执行漏洞(CVE-2019-4033)

- 危险等级:中

- BID:108085

- cve编号:CVE-2019-4033

- Apache HTTP Server访问绕过漏洞(CVE-2019-0215)

- 危险等级:高

- BID:107667

- cve编号:CVE-2019-0215

- 趋势科技InterScan Web安全虚拟设备信息泄露漏洞(CVE-2019-9490)

- 危险等级:高

- BID:107848

- cve编号:CVE-2019-9490

- Poppler多个堆缓冲区溢出拒绝服务漏洞(CVE-2019-10871/CVE-2019-10872/CVE-2019-10873)

- 危险等级:中

- BID:107862

- cve编号:CVE-2019-10871/CVE-2019-10872/CVE-2019-10873

- Xen HLE结构拒绝服务漏洞(CVE-2018-19967)

- 危险等级:中

- BID:105954

- cve编号:CVE-2018-19967

- Omron CX-Programmer任意代码执行漏洞(CVE-2019-6556)

- 危险等级:高

- BID:107773

- cve编号:CVE-2019-6556

- 思科小型企业路由器RV320和RV325弱加密安全漏洞(CVE-2019-1828)

- 危险等级:高

- BID:107774

- cve编号:CVE-2019-1828

- Google安卓系统组件多个安全漏洞(CVE-2019-2029/CVE-2019-2032/CVE-2019-2041/CVE-2019-2037)

- 危险等级:高

- BID:107680

- cve编号:CVE-2019-2029/CVE-2019-2032/CVE-2019-2041/CVE-2019-2037

- Red Hat Undertow信息泄露漏洞(CVE-2019-3888)

- 危险等级:中

- BID:108739

- cve编号:CVE-2019-3888

- EDK2本地基于栈的缓冲区溢出漏洞(CVE-2018-12183 )

- 危险等级:中

- BID:107643

- cve编号:CVE-2018-12183

- Redhat Atomic OpenShift欺骗漏洞(CVE-2019-3884)

- 危险等级:中

- BID:107649

- cve编号:CVE-2019-3884

- IBM Sterling B2B集成器XML外部实体注入漏洞(CVE-2019-4043 )

- 危险等级:高

- BID:107778

- cve编号:CVE-2019-4043

- Apache HTTP Server认证绕过漏洞(CVE-2019-0217)

- 危险等级:中

- BID:107668

- cve编号:CVE-2019-0217

- Google安卓框架组件本地权限提升漏洞(CVE-2019-2026)

- 危险等级:高

- BID:107679

- cve编号:CVE-2019-2026

- Google安卓媒体框架多个远程代码执行漏洞(CVE-2019-2027/CVE-2019-2028)

- 危险等级:高

- BID:107676

- cve编号:CVE-2019-2027/CVE-2019-2028

- Palo Alto Networks 认证绕过漏洞(CVE-2019-1572)

- 危险等级:高

- BID:107720

- cve编号:CVE-2019-1572

- EDK2本地权限提升漏洞(CVE-2018-12182)

- 危险等级:中

- BID:107648

- cve编号:CVE-2018-12182

- Red Hat Candlepin 本地信息泄露漏洞(CVE-2019-3891)

- 危险等级:高

- BID:107903

- cve编号:CVE-2019-3891

- Zoho ManageEngine ServiceDesk Plus多个本地文件包含漏洞(CVE-2017-9376)

- 危险等级:中

- BID:107558

- cve编号:CVE-2017-9376

- GlusterFS任意代码执行漏洞(CVE-2018-10929)

- 危险等级:高

- BID:107577

- cve编号:CVE-2018-10929

- oVirt Engine安全绕过漏洞(CVE-2019-3879)

- 危险等级:中

- BID:107561

- cve编号:CVE-2019-3879

- SQLiteManager SQL注入漏洞(CVE-2019-9083)

- 危险等级:高

- BID:108640

- cve编号:CVE-2019-9083

- Apache Mesos 远程代码执行漏洞(CVE-2019-0204)

- 危险等级:高

- BID:107605

- cve编号:CVE-2019-0204

- Cloud Foundry云控制器API不完整修复信息泄露漏洞(CVE-2017-8037)

- 危险等级:高

- BID:100448

- cve编号:CVE-2017-8037

- QEMU本地信息泄露漏洞(CVE-2019-8934)

- 危险等级:低

- BID:107115

- cve编号:CVE-2019-8934

- Signal 同形攻击域名欺骗漏洞(CVE-2019-9970)

- 危险等级:中

- BID:107550

- cve编号:CVE-2019-9970

- 特斯拉未名远程代码执行漏洞(CVE-2019-9977)

- 危险等级:高

- BID:107551

- cve编号:CVE-2019-9977

- Cisco IOS和IOS XE Software拒绝服务漏洞(CVE-2019-1737)

- 危险等级:高

- BID:107604

- cve编号:CVE-2019-1737

- Cisco IOS XE Software 远程权限提升漏洞(CVE-2019-1753)

- 危险等级:高

- BID:107602

- cve编号:CVE-2019-1753

- Cisco IOS XE Software拒绝服务漏洞(CVE-2019-1760)

- 危险等级:中

- BID:107611

- cve编号:CVE-2019-1760

- Cisco Catalyst 4500系列交换机拒绝服务漏洞(CVE-2019-1750)

- 危险等级:高

- BID:107607

- cve编号:CVE-2019-1750

- Cisco IOS和IOS XE Software拒绝服务漏洞(CVE-2019-1746)

- 危险等级:中

- BID:107612

- cve编号:CVE-2019-1746

- Cisco IOS XE Software拒绝服务漏洞(CVE-2019-1741)

- 危险等级:高

- BID:107614

- cve编号:CVE-2019-1741

- Cisco IOS和IOS XE Software信息泄露漏洞(CVE-2019-1757)

- 危险等级:中

- BID:107617

- cve编号:CVE-2019-1757

- Kubernetes CNI Portmap插件远程安全漏洞(CVE-2019-9946)

- 危险等级:高

- BID:107651

- cve编号:CVE-2019-9946

- Apache ActiveMQ拒绝服务漏洞(CVE-2019-0222)

- 危险等级:高

- BID:107622

- cve编号:CVE-2019-0222

- PCManager 权限提升与远程代码执行漏洞(CVE-2019-5241/CVE-2019-5242)

- 危险等级:高

- BID:106838

- cve编号:CVE-2019-5241/CVE-2019-5242

- bootstrap-sass任意代码执行漏洞(CVE-2019-10842)

- 危险等级:高

- BID:108468

- cve编号:CVE-2019-10842

- IBM API Connect未名本地信息泄露漏洞(CVE-2018-1874)

- 危险等级:中

- BID:107733

- cve编号:CVE-2018-1874

- Cisco IOS XE Software 远程安全绕过漏洞(CVE-2019-1759)

- 危险等级:中

- BID:107660

- cve编号:CVE-2019-1759

(数据来源:绿盟威胁情报中心)