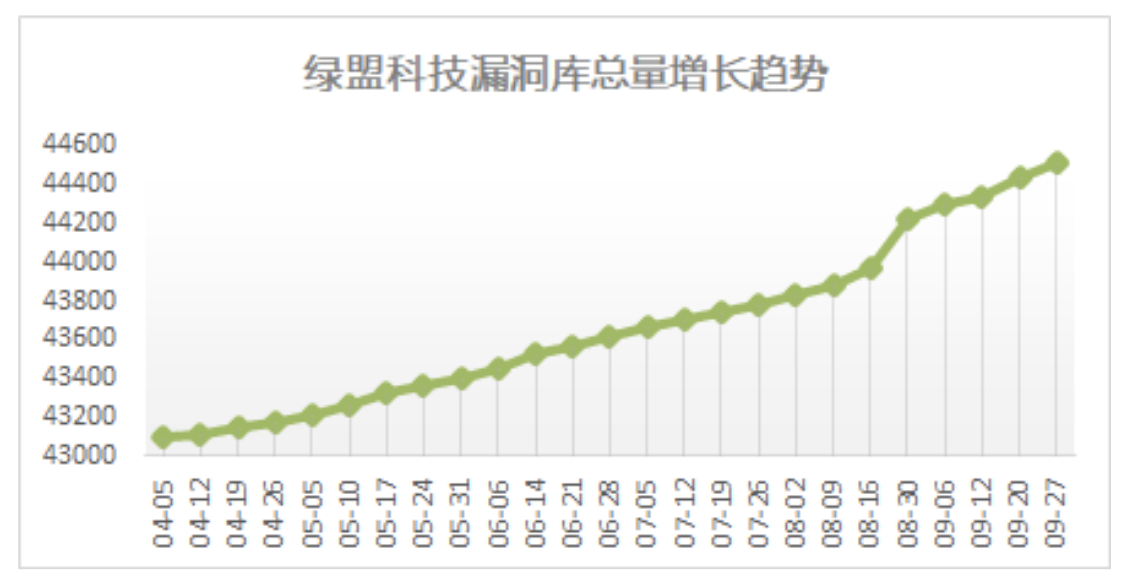

截止到2019年9月27日,绿盟科技漏洞库已收录总条目达到44511条。本周新增漏洞记录68条,其中高危漏洞数量27条,中危漏洞数量32条,低危漏洞数量9条。

phpstudy2016年发布的5.4版本被恶意植入后门,可非法控制计算机,获取所在服务器信信息,包括账号密码类、聊天数据类、设备码类等数据。

焦点漏洞

- phpstudy后门植入漏洞

- CVE ID

- 无

- NSFOCUS ID

- 44457

- 受影响版本

- phpstudy phpstudy 5.4

- 漏洞点评

- Phpstudy软件是国内的一款免费的PHP调试环境的程序集成包,通过集成Apache、PHP、MySQL、phpMyAdmin、ZendOptimizer多款软件一次性安装,无需配置即可直接安装使用,具有PHP环境调试和PHP开发功能,在国内有着近百万PHP语言学习者、开发者用户。phpstudy2016年发布的5.4版本被恶意植入后门,可非法控制计算机,获取所在服务器信信息,包括账号密码类、聊天数据类、设备码类等数据。目前厂商已经提供了补丁程序,请到厂商的相关页面以获取最新版本。

- CVE ID

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

最近一周CVE公告总数与前期相比有明显下降。

1.2 威胁信息回顾

- 标题:IE 远程代码执行漏洞(CVE-2019-1367)

- 时间:2019-09-25

- 简介:当地时间 9月 23 日,微软官方发布了“互联网浏览器累积安全更新”,修复了Internet Explorer中的一个远程代码执行漏洞(CVE-2019-1367)。漏洞存在于IE 脚本引擎处理内存中对象的方式中。该漏洞可以破坏内存,使攻击者可以在当前用户的上下文中执行任意代码。

- 链接:https://blog.nsfocus.net/cve-2019-1367/

- 标题:Checkm8:无法修补的iOS漏洞可能导致运行A5至A11芯片的iOS设备永久越狱

- 时间:2019-09-27

- 简介:安全专家Axi0mX发布了一个名为Checkm8的新越狱程序,该越狱程序适用于所有iOS版在A5到A11上运行的设备芯片组。越狱适用于2011年至2017年之间发布的所有Apple产品,包括从4S到8和X的iPhone型号。Checkm8利用Apple Bootrom(安全启动ROM)中的漏洞来实现对其设备的完全控制。

- 链接:https://securityaffairs.co/wordpress/91795/hacking/checkm8-jailbreak.html

- 标题:海莲花(APT32)组织 wwlib-side-loading攻击链分析

- 时间:2019-09-24

- 简介:自2015年首度披露以来,被报道的海莲花组织攻击链已经达到十余种,并伴有显著的时间活跃性特征。2018年以后,海莲花组织开始使用一种新的攻击手法,并且在之后的时间里持续增加攻击诱饵的投放数量,同时不断改进攻击链条的细节。据绿盟科技伏影实验室统计发现,这条我们称之为wwlib side-loading的攻击链至今已发展出多个版本,可以作为海莲花组织近年主要攻击链来看待。

- 链接:https://blog.nsfocus.net/analysis-wwlib-side-loading-attack-chain-apt32/

- 标题: iOS 13的漏洞使第三方键盘具有“完全访问”权限

- 时间:2019-09-26

- 简介:Apple已发布安全公告,警告用户iOS 13中未修复的安全漏洞,该漏洞会影响第三方键盘应用程序。该错误可能导致授予键盘扩展完全访问权限,即使在用户否认它。授予键盘扩展程序完全访问权限可使开发人员捕获用户在其设备上键入的所有内容。Apple iOS中的第三方键盘扩展可以在不访问外部服务的情况下运行,或者可以请求“完全访问”以通过网络访问来提供其他功能。

- 链接:https://thehackernews.com/2019/09/ios-13-keyboard-apps.html

- 标题:APT28针对东欧和中亚国家的使馆和外交部的攻击活动

- 时间:2019-09-24

- 简介:APT28,也被称为Sednit、Fancy Bear、STRONTIUM,是一个至少从2004年活跃至今的俄罗斯威胁组织。近期APT28发起了一场针对东欧和中亚国家的使馆和外交部的攻击活动。该活动通过带有附件的钓鱼邮件传播。在Word中打开此文档将导致其下载wordData.dotm,该文件包含然后执行恶意宏以及一个ZIP文档,宏代码会提起ZIP文档内容。

- 链接:https://www.welivesecurity.com/2019/09/24/no-summer-vacations-zebrocy/

- 标题:俄罗斯APT组织使用的2000个恶意软件样本之间的联系

- 时间:2019-09-26

- 简介:Intezer和Check Point Research的一项联合研究揭示了俄罗斯的黑客生态系统,并揭示了俄罗斯APT小组开发的近2,000个恶意软件样本之间的联系。该报告非常有趣,因为它向分析人员提供了俄罗斯黑客社区及其运作的概述。专家们还发布了一张交互式地图,全面概述了这个俄罗斯黑客生态系统。

- 链接:https://seclists.org/fulldisclosure/2019/Sep/31

- 标题:Harbor远程特权提升漏洞(CVE-2019-16097)

- 时间:2019-09-26

- 简介:上周,来自国外安全团队Unit 42的研究人员发布了一个存在于 Harbor 中的严重特权提升漏洞(CVE-2019-16097)。漏洞公布时,Harbor团队已发布了修复该漏洞的最新版本(1.7.6 和 1.8.3)。该漏洞存在于Harbor 的core/api/user.go 中,允许远程非管理员用户通过在POST /api/users API中添加指定参数创建管理员帐户,从而接管Harbor仓库。

- 链接:https://blog.nsfocus.net/cve-2019-16097/

- 标题:xHunt战役-对科威特船运组织的攻击

- 时间:2019-09-23

- 简介:在2019年5月至2019年6月之间Unit42发现了以前针对科威特的运输和航运组织的未知工具。攻击活动中的第一个已知攻击以科威特运输公司为目标,攻击者在其中安装了一个名为Hisoka的后门工具。后来将几个定制工具下载到系统中,以进行开发后活动。所有这些工具似乎都是由同一位开发人员开发的。Unit42能够收集这些工具的几种变体,其中一种可以追溯到2018年7月。所收集工具的名称包括后门工具Sakabota,Histoka,Netero和Killua。

- 链接:https://unit42.paloaltonetworks.com/xhunt-campaign-attacks-on-kuwait-shipping-and-transportation-organizations/

- 标题:vBulletin远程代码执行漏洞(CVE-2019-16759)

- 时间:2019-09-26

- 简介:当地时间 24 号,据外媒报道,有匿名安全研究员在公开邮件列表中发布了 vBulletin的一个 0day 漏洞详情。该漏洞允许攻击者在不拥有目标论坛账户的情况下,在运行vBulletin的服务器上执行Shell命令,是一个无需身份验证的远程代码执行漏洞。

- 链接:https://blog.nsfocus.net/cve-2019-16759/

- 标题:美国公用事业部门受到LookBack鱼叉式网络钓鱼攻击

- 时间:2019-09-24

- 简介:近期研究人员发现几封针对公用事业领域和其他美国公司的鱼叉式网络钓鱼电子邮件。与以前的活动中使用的域一样,该域模拟了与公用事业部门有关的许可机构。在这种情况下,它伪装成全球能源认证(“ GEC”)的合法域名。这些电子邮件包括以GEC考试为主题的正文和使用宏安装和运行LookBack的恶意Microsoft Word附件。

- 链接:https://www.proofpoint.com/us/threat-insight/post/lookback-forges-ahead-continued-targeting-united-states-utilities-sector-reveals

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

2.1 漏洞库统计

截止到2019年9月27日,绿盟科技漏洞库已收录总条目达到44511条。本周新增漏洞记录68条,其中高危漏洞数量27条,中危漏洞数量32条,低危漏洞数量9条。

- Eclipse Mosquitto缓冲区溢出漏洞(CVE-2019-11779)

- 危险等级:中

- cve编号:CVE-2019-11779

- Pydio 信息泄露安全漏洞(CVE-2019-15033)

- 危险等级:低

- cve编号:CVE-2019-15033

- Pydio 信息泄露安全漏洞(CVE-2019-15032)

- 危险等级:低

- cve编号:CVE-2019-15032

- WordPress checklist插件跨站脚本漏洞(CVE-2019-16525)

- 危险等级:中

- cve编号:CVE-2019-16525

- Huawei CloudEngine 6800 任意命令执行漏洞(CVE-2019-5304)

- 危险等级:中

- cve编号:CVE-2019-5304

- Linux kernel 拒绝服务安全漏洞(CVE-2019-14821)

- 危险等级:高

- cve编号:CVE-2019-14821

- IBM Security Key Lifecycle Manager 弱密码安全漏洞(CVE-2019-4565)

- 危险等级:中

- cve编号:CVE-2019-4565

- Linux kernel 拒绝服务安全漏洞(CVE-2019-16413)

- 危险等级:高

- cve编号:CVE-2019-16413

- Tridium Niagara信息泄露安全漏洞(CVE-2019-8998)

- 危险等级:高

- cve编号:CVE-2019-8998

- Tridium Niagara未授权访问安全漏洞(CVE-2019-13528)

- 危险等级:低

- cve编号:CVE-2019-13528

- Dell RSA BSAFE Crypto-J 信息泄露安全漏洞(CVE-2019-3740)

- 危险等级:中

- cve编号:CVE-2019-3740

- IBM WebSphere任意文件读取漏洞(CVE-2019-4505)

- 危险等级:高

- cve编号:CVE-2019-4505

- phpMyAdmin跨站请求伪造漏洞(CVE-2019-12922)

- 危险等级:中

- cve编号:CVE-2019-12922

- phpstudy后门植入漏洞

- 危险等级:高

- cve编号:

- IBM Security Key Lifecycle Manager跨站请求伪造漏洞(CVE-2019-4515)

- 危险等级:低

- cve编号:CVE-2019-4515

- IBM QRadar Incident Forensics服务器端请求伪造漏洞(CVE-2019-4262)

- 危险等级:中

- cve编号:CVE-2019-4262

- F5 BIG-IP/Enterprise Manager 信息泄露安全漏洞(CVE-2019-6649)

- 危险等级:高

- cve编号:CVE-2019-6649

- Apache JSPWiki WYSIWYG editor跨站脚本漏洞(CVE-2019-10089)

- 危险等级:中

- cve编号:CVE-2019-10089

- Apache JSPWiki Page Revision History跨站脚本漏洞(CVE-2019-10087)

- 危险等级:中

- cve编号:CVE-2019-10087

- IBM Security Key Lifecycle Manager纯文件密码漏洞(CVE-2019-4566)

- 危险等级:中

- cve编号:CVE-2019-4566

- Apache JSPWiki plain editor跨站脚本漏洞(CVE-2019-10090)

- 危险等级:中

- cve编号:CVE-2019-10090

- Apache JSPWiki InfoContent.jsp参数跨站脚本漏洞(CVE-2019-12404)

- 危险等级:中

- cve编号:CVE-2019-12404

- phpIPAM SQL注入漏洞(CVE-2019-16692)

- 危险等级:高

- cve编号:CVE-2019-16692

- Apache JSPWiki remember参数跨站脚本漏洞(CVE-2019-12407)

- 危险等级:中

- cve编号:CVE-2019-12407

- phpIPAM SQL注入漏洞(CVE-2019-16695)

- 危险等级:高

- cve编号:CVE-2019-16695

- phpIPAM SQL注入漏洞(CVE-2019-16694)

- 危险等级:高

- cve编号:CVE-2019-16694

- phpIPAM SQL注入漏洞(CVE-2019-16693)

- 危险等级:高

- cve编号:CVE-2019-16693

- Western Digital WD My Book World 无效身份验证漏洞(CVE-2019-16399)

- 危险等级:中

- cve编号:CVE-2019-16399

- phpIPAM SQL注入漏洞(CVE-2019-16696)

- 危险等级:高

- cve编号:CVE-2019-16696

- ImageMagick Studio ImageMagick 内存泄露安全漏洞(CVE-2019-16711)

- 危险等级:中

- cve编号:CVE-2019-16711

- Linux kernel 信息泄露漏洞(CVE-2019-16714)

- 危险等级:高

- cve编号:CVE-2019-16714

- Microsoft Internet Explorer远程代码执行漏洞(CVE-2019-1367)

- 危险等级:高

- cve编号:CVE-2019-1367

- Home Assistant 信息泄露漏洞(CVE-2018-21019)

- 危险等级:中

- cve编号:CVE-2018-21019

- Cacti 授权检查绕过漏洞(CVE-2018-16723)

- 危险等级:中

- cve编号:CVE-2018-16723

- ImageMagick Studio ImageMagick 内存泄露安全漏洞(CVE-2019-16713)

- 危险等级:中

- cve编号:CVE-2019-16713

- ImageMagick Studio ImageMagick 内存泄露安全漏洞(CVE-2019-16709)

- 危险等级:中

- cve编号:CVE-2019-16709

- ImageMagick Studio ImageMagick 内存泄露安全漏洞(CVE-2019-16708)

- 危险等级:中

- cve编号:CVE-2019-16708

- ImageMagick Studio ImageMagick 内存泄露安全漏洞(CVE-2019-16710)

- 危险等级:中

- cve编号:CVE-2019-16710

- QEMU 拒绝服务安全漏洞(CVE-2019-12068)

- 危险等级:中

- cve编号:CVE-2019-12068

- Hunspell 拒绝服务安全漏洞(CVE-2019-16707)

- 危险等级:低

- cve编号:CVE-2019-16707

- radare2 命令注入漏洞(CVE-2019-16718)

- 危险等级:高

- cve编号:CVE-2019-16718

- Total Defense Anti-virus 权限提升漏洞(CVE-2019-13355)

- 危险等级:高

- cve编号:CVE-2019-13355

- Total Defense Anti-virus 权限提升漏洞(CVE-2019-13356)

- 危险等级:高

- cve编号:CVE-2019-13356

- vBulletin 远程命令执行漏洞(CVE-2019-16759)

- 危险等级:高

- cve编号:CVE-2019-16759

- F5 BIG-IQ 信息泄露安全漏洞(CVE-2019-6652)

- 危险等级:中

- cve编号:CVE-2019-6652

- F5 BIG-IQ 拒绝服务安全漏洞(CVE-2019-6654)

- 危险等级:中

- cve编号:CVE-2019-6654

- F5 BIG-IP 信息泄露安全漏洞(CVE-2019-6655)

- 危险等级:低

- cve编号:CVE-2019-6655

- F5 BIG-IQ 信息泄露安全漏洞(CVE-2019-6653)

- 危险等级:中

- cve编号:CVE-2019-6653

- Adobe ColdFusion信息泄露漏洞(CVE-2019-8072)

- 危险等级:高

- cve编号:CVE-2019-8072

- Adobe ColdFusion任意代码执行漏洞(CVE-2019-8073)

- 危险等级:高

- cve编号:CVE-2019-8073

- Joomla! 跨站脚本漏洞(CVE-2019-16725)

- 危险等级:中

- cve编号:CVE-2019-16725

- Adobe ColdFusion路径遍历漏洞(CVE-2019-8074)

- 危险等级:高

- cve编号:CVE-2019-8074

- Suricata Defrag4Reassemble 缓冲区溢出漏洞(CVE-2019-16410)

- 危险等级:高

- cve编号:CVE-2019-16410

- Suricata app-layer-ssl.c缓冲区溢出漏洞(CVE-2019-16411)

- 危险等级:高

- cve编号:CVE-2019-16411

- RIOT MQTT-SN 空指针间接引用漏洞(CVE-2019-16754)

- 危险等级:高

- cve编号:CVE-2019-16754

- Suricata app-layer-ssl.c缓冲区溢出漏洞(CVE-2019-15699)

- 危险等级:高

- cve编号:CVE-2019-15699

- Total Defense Anti-virus 远程代码执行漏洞(CVE-2019-13357)

- 危险等级:高

- cve编号:CVE-2019-13357

- Dell Update Package Framework任意代码执行漏洞(CVE-2019-3726)

- 危险等级:中

- cve编号:CVE-2019-3726

- WordPress Blubrry PowerPress Podcasting插件跨站脚本漏洞(CVE-2015-9410)

- 危险等级:中

- cve编号:CVE-2015-9410

- Cisco IOS XE Software Raw Socket Transport拒绝服务安全漏洞(CVE-2019-12653)

- 危险等级:高

- cve编号:CVE-2019-12653

- Huawei ManageOne 拒绝服务漏洞(CVE-2019-5289)

- 危险等级:中

- cve编号:CVE-2019-5289

- Harbor远程特权提升漏洞(CVE-2019-16097)

- 危险等级:高

- cve编号:CVE-2019-16097

- Huawei P30 整形溢出漏洞(CVE-2019-5287)

- 危险等级:中

- cve编号:CVE-2019-5287

- Huawei P30 整形溢出漏洞(CVE-2019-5288)

- 危险等级:中

- cve编号:CVE-2019-5288

- WordPress Watu Pro插件跨站请求伪造漏洞(CVE-2015-9418)

- 危险等级:中

- cve编号:CVE-2015-9418

- WordPress testimonial-slider插件跨站请求伪造漏洞(CVE-2015-9417)

- 危险等级:低

- cve编号:CVE-2015-9417

- WordPress sitepress-multilingual-cms (WPML)插件跨站脚本执行漏洞(CVE-2015-9416)

- 危险等级:低

- cve编号:CVE-2015-9416

- WordPress bj-lazy-load插件远程文件包含漏洞(CVE-2015-9415)

- 危险等级:低

- cve编号:CVE-2015-9415

(数据来源:绿盟威胁情报中心)