OrkSec是到目前为止捕获利用漏洞数量最多的Mirai变种。从漏洞发布时间上看,该样本使用最早的一个漏洞是2008年,最新漏洞是2018年近期热门的漏洞。受威胁的设备有Linux服务器,CCTV/DVR系统,路由器,智能电视系统等达到十几种。

前言

开源代码促进了软件行业的发展,但开源的BotNet源代码Mirai使得其变种不断“革新”。方式也是各种各样,既有通过Telnet或者SSH爆破进行入侵,也有通过ADB端口进行入侵,如今则是倾向通过漏洞利用感染传播。特别是利用IoT设备的特殊性以及web服务器漏洞不断出现的特点。近期,伏影实验室威胁捕获系统捕获到了新的变种,该变种我们称为(OrkSec)。OrkSec使用了20多个的漏洞进行传播,拥有10多个DDoS攻击功能。

OrkSec是到目前为止捕获利用漏洞数量最多的Mirai变种。从漏洞发布时间上看,该样本使用最早的一个漏洞是2008年,最新漏洞是2018年近期热门的漏洞。受威胁的设备有Linux服务器,CCTV/DVR系统,路由器,智能电视系统等达到十几种。

伏影实验室威胁捕获系统

网络安全发展至今特别是随着威胁情报的兴起和虚拟化技术的不断发展,欺骗技术也越来越受到各方的关注。欺骗技术就是威胁捕获系统关键技术之一。它的高保真、高质量、鲜活性等特征,使之成为研究敌人的重要手段,同时实时捕获一手威胁时间不再具有滞后性,非常适合威胁情报的时效性需求。

绿盟伏影实验室于2017年中旬运营了一套威胁捕获系统,发展至今已逐步成熟,感知节点遍布世界五大洲,覆盖了20多个国家,覆盖常见服务、IOT服务,工控服务等。形成了以全端口模拟为基础,智能交互服务为辅的混合型感知架构,每天从互联网中捕获大量的鲜活威胁情报,实时感知威胁。OrkSec蠕虫病毒就是被俘于威胁捕获系统。

攻击事件总览

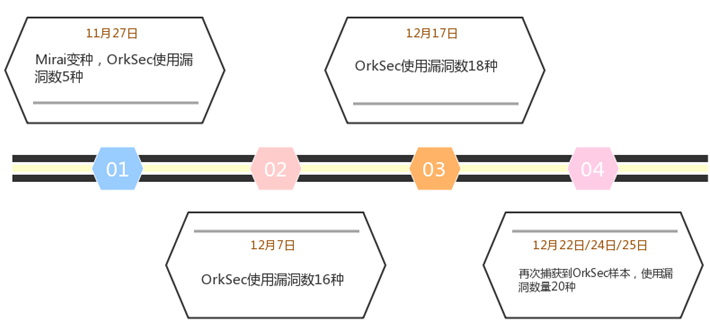

2018年11月27日我们首次捕获到使用了5个漏洞的Mirai变种OrkSec。12月7日我们再次捕获到OrkSec,新的样本使用了多达16个漏洞,以及10种DDoS攻击模块。在之后的时间里,经过关联分析我们发现新的样本,该样本使用的漏洞利用增加到了18个,DDoS攻击模块增加到了11种。12月22日,24日以及25日我们再次捕获到了OrkSec的样本,该样本将漏洞利用数量增加到了20个,DDoS攻击模块增加到了13种。

通过这些漏洞我们发现,该Mirai变种OrkSec可以感染大量的IoT设备以及Linux服务器。使用的漏洞如下表所示:

| CVE-2015-2280 | AVTECH Unauthenticated Command Injection | CCTV/DVR Remote Code Execution | CVE-2014-6271 |

| CVE-2014-9094 | EnGenius RCE | Fastweb FASTGate – 0.00.67 RCE Vulnerability | GPon远程命令执行漏洞 |

| HNAP远程命令执行漏洞 | CVE-2017-17215 | JAWS Webserver unauthenticated shell command execution | CNVD-2014-01260 |

| Linksys RCE漏洞 | Netgear setup.cgi unauthenticated RCE | Vacron NVR RCE | CVE-2014-8361 |

| CVE-2018-14417 | ThinkPHP_V5.1远程命令执行漏洞 | Eir WAN Side Remote Command Injection | CVE-2008-0149 |

结论

随着时间的变化,OrkSec从5种漏洞利用迅速增长到了20种漏洞利用,可见OrkSec作者时刻关注着IoT、web等相关的漏洞,而且作者使用了一个2008年披露的漏洞,这也表明一些古老的漏洞,现在依然存在可利用价值。

OrkSec比大多数Mirai变种使用了更多的漏洞,危害更大。涉及的平台包含了IoT以及Linux服务器。我们应该做好防范措施,为IoT设备升级固件,Linux服务器打好补丁。

IOC

| C&C |

| 89.xxx.223.70 |

| 145.xxx.138.69 |

| 176.xxx.28.107 |

关于伏影实验室

伏影实验室专注于安全威胁研究与监测技术。

涵盖威胁识别技术,威胁跟踪技术,威胁捕获技术,威胁主体识别技术。

研究目标包括:僵尸网络威胁,DDOS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁 及 新兴威胁。

通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。