2017-04-14 The Shadow 再次公布Equation Group工具集,此次泄漏包含了多个稳定的 Windows 远程漏洞利用工具。本文是作者针对第三次攻击工具的总览进行了细化分析,欢迎围观。

泄露的文档目录结构主要如下(省略了一些无关配置文件)

.

├── oddjob 该目录下是一个木马和生成此木马的工具,还包含使用说明和测试杀软查杀效果的文档。

├── swift 攻击SWIFT银行的相关文档,包括窃取的信息,数据库、路由操作记录。

└── windows 这个Windows目录下主要有针对Windows平台的攻击工具fuzzbunch和DanderSpritz

├── Bin DanderSpritz远程控制工具的Exe程序

├── configure_lp.py DanderSpritz远程控制工具配置脚本

├── CreateReplay.py 重放脚本

├── exploits fuzzbunch的exploit模块插件

├── fb.py fuzzbunch的启动脚本

├── fuzzbunch fuzzbunch的主目录

├── implants fuzzbunch的implant模块插件

├── lib fuzzbunch所需的公共库

├── payloads fuzzbunch的payload模块插件

├── RemoteDump.py 远程Dump脚本

├── ReplayWizard.py 重放脚本

├── Resources DanderSpritz远程控制工具插件目录

├── specials fuzzbunch的special模块插件

├── Start.jar DanderSpritz的Java GUI界面

├── start_lp.py DanderSpritz的启动脚本。

├── storage fuzzbunch的存储插件

└── touches fuzzbunch的touch模块插件

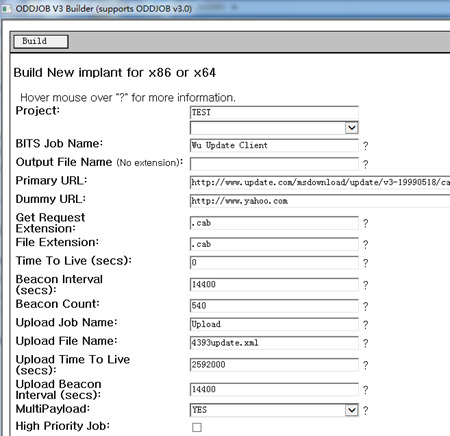

oddjob

oddjob 目录下是一个木马和生成此木马的工具,还包含使用说明和测试杀软查杀效果的文档。

测试杀软的记录文档。

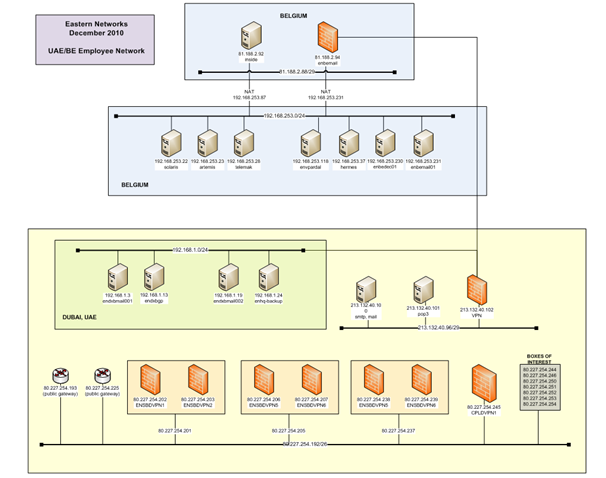

SWIFT

swift 攻击SWIFT银行的相关文档,包括窃取的信息,数据库、路由操作记录。

查询SWIFT数据库的SQL脚本:

受害者网络的拓扑图。

fuzzbunch和DanderSpritz

Windows目录下主要有针对Windows平台的攻击工具fuzzbunch和DanderSprit。

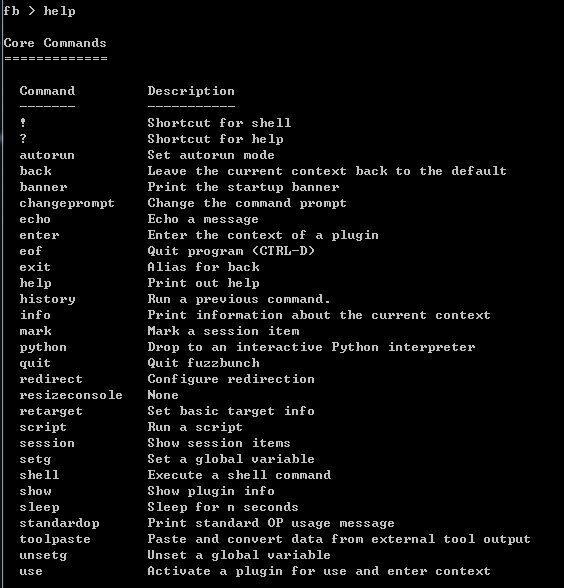

fuzzbunch

fuzzbunch是一个类似metasploit的攻击框架,集成了许多漏洞,通过插件的形式调用。通过执行fb.py启动。

其插件主要有以下几部分:

Implant 对应Windows目录下的\implants目录,功能为向目标机器植入指定的dll或exe程序。

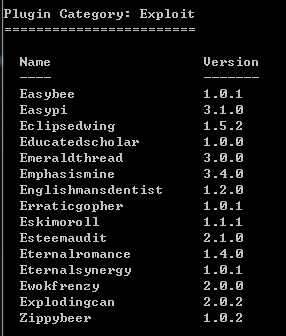

Exploit 对应Windows目录下的\Exploits 目录,包括对Windows系统和应用软件的漏洞利用程序,主要是针对Windows系统SMB协议和对原Lotus (莲花公司,先已被IBM收购)邮件系统的攻击。

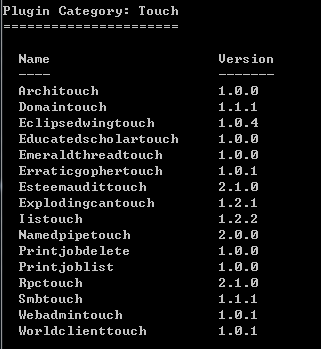

Touch 对应Windows目录下的\touches 目录,主要功能是探测是否存在指定的漏洞,和Exploit插件模块功能相似,但该部分仅仅起扫描探测的作用,不包含漏洞利用功能。

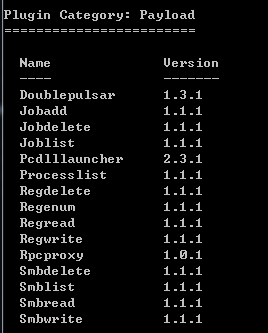

Touch 对应Windows目录下的\payloads 目录,该目录中的模块插件主要用于Exploit插件模块攻击成功后,后续的执行操作插件,包括在受害者机器上安装后门、枚举进程、增删改查注册表项、RPC服务等。

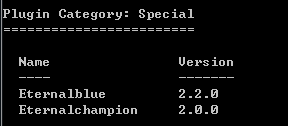

Speical 对应Windows目录下的\specials 目录,该目录下Eternalblue和Eternalchampion的是比较新的2个针对Windows SMB协议的利用程序,但在微软3月的补丁MS17-010中也已经修复。

综上,在fuzzbunch利用框架中涉及的漏洞和修复措施整理如下。

| 名称 | 受影响程序 | 受影响版本 | 修复措施 |

| Easybee | MDaemon Email Server | 9.5.2-10.1.2 | 升级至10.1.2以上版本,目前最新版本为17 |

| Easypi | IBM Lotus Notes | 升级至最新版本 IBM Notes and Domino 9.0.1 | |

| Eclipsedwing | Windows系统 RPC 服务 | 补丁MS08-067 | |

| Educatedscholar | Windows系统 SMB 协议 | 补丁MS09-050 | |

| Emeraldthread | Windows系统 SMB 协议 | 补丁 MS10-061 | |

| Emphasismine | IBM Lotus Domino | 6.5.4-8.5.2 | 升级至最新版本 IBM Notes and Domino 9.0.1 |

| Englishmansdentist | Outlook Exchange | 升级到Exchange 2010以上版本 | |

| Erraticgopher | Windows系统 SMB 协议 | 升级到Windows Vista及以上版本 | |

| Eskimoroll | Windows Kerberos | MS14-068 | |

| Esteemaudit | Windows系统 RDP | 升级到Windows 7及以上版本 | |

| Eternalromance | Windows系统 SMB 协议 | 补丁 MS17-010 | |

| Eternalsynergy | Windows系统 SMB 协议 | 补丁 MS17-010 | |

| Ewokfrenzy | IBM Lotus Domino | 6.5.4 & 7.0.2 | 升级至最新版本 IBM Notes and Domino 9.0.1 |

| Explodingcan | Windows IIS | IIS 6.0 | 升级到Windows 7及以上版本 |

| Zippybeer | Windows Domain | 增加用户认证机制 | |

| Eternalblue | Windows系统 SMB 协议 | 补丁 MS17-010 | |

| Eternalchampion | Windows系统 SMB 协议 | 补丁 MS17-010 |

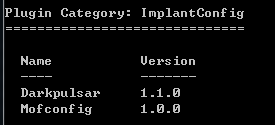

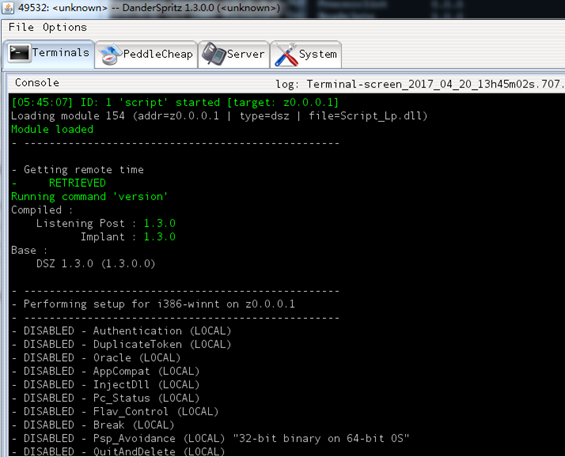

DanderSpritz

DanderSpritz是远程控制工具(RAT),可配合fuzzbunch使用。在fuzzbunch攻击成功,在受害者机器上植入木马后,可以通过DanderSpritz对受害者机器进行远控制和操作。

DanderSpritz启动后界面如下。

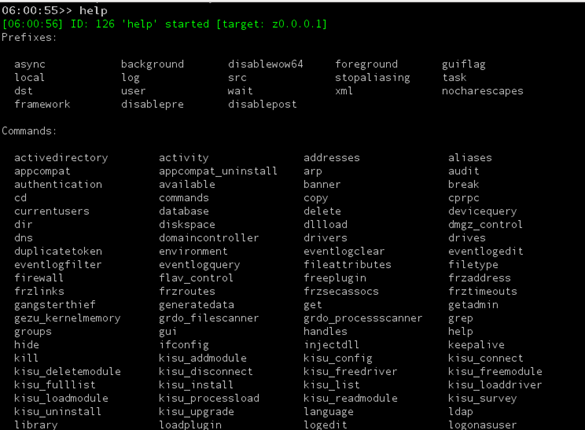

DanderSpritz也通过插件的形式调用各个模块,DanderSpritz的模块主要在resources目录下。

修复防御措施

1.按照表1打上补丁, 升级Windows操作系统 ,弃用不再受微软支持的XP,2003,Vista等系统。

2.部署终端杀软,目前杀毒软件对oddjob和windows目录下的木马后门已可查杀。

MS17-010扫描脚本

https://packetstormsecurity.com/files/142181/mswinsmb-exec.rb.txt

MS08-067,MS09-050,MS10-061,MS14-068在metasploit都早已有利用或扫描脚本。

DoublePulsar后门的检测脚本

https://github.com/countercept/doublepulsar-detection-script

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880