现在的绝大多数安全厂商,始终还在对用户强调SQL注入,XSS等常见攻击的重要性、危害性以及用户的WEB防护是多么多么不堪一击,但从攻击者的角度来看,其最终目的并不是通过SQL注入、XSS等攻击形式获得用户数据,而是获得这些数据后如何加以利用,从而达到最终的目的。OAT自动化威胁手册主要描述黑客获得用户数据后,如何利用应用程序漏洞达到最终目的提供了有意义的见解。

WEB业务是企业面向互联网的一道大门,也是必须打开的一道门,因此不管身处在何种行业的信息安全人

员,WEB风险始终是其关注的重点。

WEB风险大家普遍参考的标准有这么几个:

- OWASP TOP10:OWASP TOP 10一共经历的3期,2010、2013、2017,从这3期的TOP 10可以看出,80%的内容基本多年没有什么变化,排名前三的始终是注入,跨站和认证和会话管理。

- WASC:最主要的项目之一就是“WEB安全威胁分类”,对WEB可能受到的威胁,威胁的利用进行说明,并对其进行分类。

- CAPEC:大家对这个组织并不熟悉,成立时间也不长,其是美国国土安全部发起的,全称通用攻击枚举及分类,主要是提供可用的攻击模式。现在的OWASP和WASC报告和手册中都可以看到CAPEC的影子。

绿盟每年都会为各行业的企业提供安全服务,WEB安全风险评估是其中非常重要的一项,我们的评估标准也会参考上述这些组织的标准和规范,但像SQL注入,跨站等在各个排名靠前的安全风险并不占多数,一方面现在企业在WEB开发时都比较注重这些安全问题,另一方面,针对这些攻击形式的防护设备也趋于成熟。

不管是攻击者还是像OWASP这些国际上知名组织也意识到了上述问题,因此对于攻击者来说,一直在尝试通过最简单,最自动化的方式达到入侵的目的,而OWASP这些组织也在从不同的方向,不同的角度来看待WEB风险问题。

OWASP Automated Threats

OWASP Automated Threats简称OAT,中文名称有些文章翻译成机械化威胁,而我更喜欢直译名称自动化威胁。现在的绝大多数安全厂商,始终还在对用户强调SQL注入,XSS等常见攻击的重要性、危害性以及用户的WEB防护是多么多么不堪一击,但从攻击者的角度来看,其最终目的并不是通过SQL注入、XSS等攻击形式获得用户数据,而是获得这些数据后如何加以利用,从而达到最终的目的。

Verizon的数据研究表示,互联网充斥着大量的用户数据信息,通过黑产,攻击者可以很容易的获得用户数据信息,对于攻击者来说并不需要花费大量的时间和精力在扫描、探测用户WEB系统的脆弱点,而是会把更多的精力放在数据的利用上。

OAT自动化威胁手册主要描述黑客获得用户数据后,如何利用应用程序漏洞达到最终目的提供了有意义的见解。

OAT分类及介绍

OAT内容一共涉及20个内容,排名不分先后,想了解的人可以通过OWASP的官方网站获得手册,目前没有中文版本,本人英语水平一般,因此此处只介绍10个,有翻译不准确的还请见谅,再次强调序号仅仅是编号,无排名之说。

OAT对策

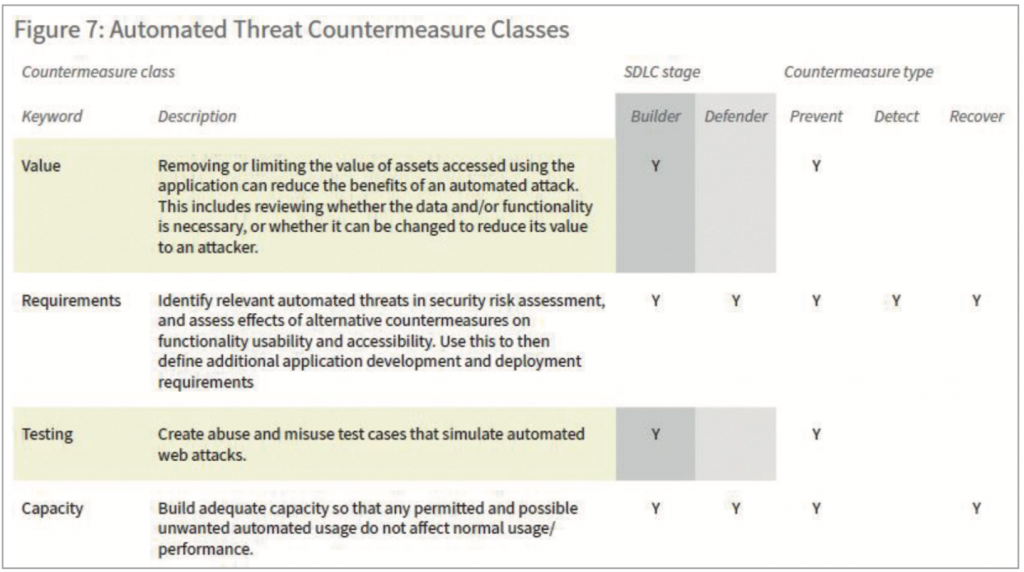

一些OAT是可以在WEB开发时进行修正和优化的,同样也可以通过后期的安全设备部署加以控制,但安全没有100%,并不是所有的OAT都可以避免,我们能做的就是通过各种安全手段将风险降低到可以接受的水平。

OAT的官网手册有详细的应对策略,具体如下图:

在这里不对上述手册做过多说明,还是向大家推荐2个服务:

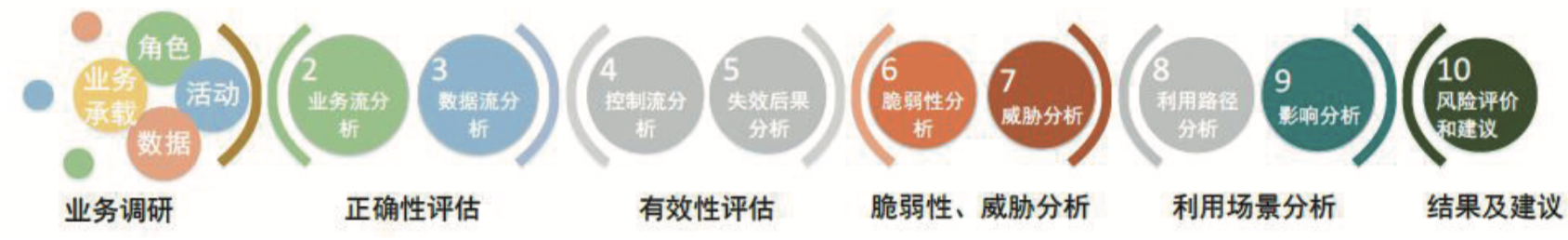

1. 绿盟业务流程安全评估

业务流程评估是面向业务及其承载系统的一种评估方法,是以业务为中心的,以业务流程和数据流驱动的一种安全评估方法。业务安全评估侧重业务层面的安全风险,关注业务流程、业务处理活动和业务数据。

业务流程评估从业务层面去分析系统的安全状况,从业务安全出发分析现有安全控制措施以及面临的风险,改变以往注重技术安全,忽视业务需求的局面,有效地评估业务系统实际安全风险。

2. 绿盟应用开发安全生命周期管理服务

应用开发生安全命周期管理服务作为绿盟科技依托其业内领先的技术和理念所推出的服务类产品,它以生命周期的架构对现有系统开发过程中涉及到的安全操作进行了概括、补充和完善,将安全设计、安全编码、安全测试以及安全事件响应的传统安全技术和活动融入产品需求分析、架构设计、开发实现、内部测试、第三方测试和人员知识传递等开发生命周期的典型阶段,系统地识别和消除了各个阶段可能出现的来自于人员知识和技能、开发环境、业务逻辑所带来的信息安全风险。

中文版本,本人英语水平一般,因此此处只介绍10个,有翻译不、准确的还请见谅,再次强调序号仅仅是编号,无排名之说。