2016年的RSA,无论是讲座还是参展商,有关于“Threat Intelligence”和“Risk Management”的内容非常丰富。今年RSA的主题“Connect to Protect”,正所谓“Connect to Share Intelligence,Protect to Manage Risk”。这种Connect不仅是产品间的连接,情报间的共享,也包括厂商间的协作以共同抵制来自于网络空间的威胁。

安全产品的价值难以量化,企业在安全上的投入产出难以用具体的IRR(Investment Return Rate)来衡量,这一直是制约安全产业规模跃升的一个因素,也是安全产品与服务在中小企业未能得到足够重视的一个原因。在本届RSA上,无论是业界专家的Speech,还是参展商所提供的解决方案,我们欣喜地发现这一问题正在被逐步重视和解决。

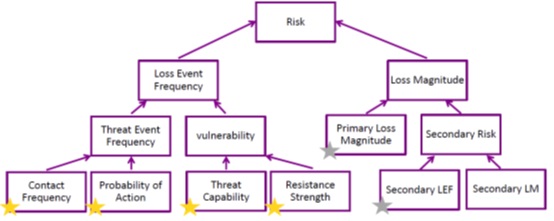

Wade Baker在Speech“ Bridging the Gap Between Threat Intelligence and Risk Management”中提出了如下的风险因素分析模型。风险指数被分解为损失程度和损失频率两个纬度,损失程度又分为直接损失(譬如数据的丢失,系统的损坏等)和间接损失(譬如由于信息安全事件而导致的客户流失,商业信誉的影响等)。损失频率又分为威胁频率和自身漏洞两方面。

在过往的安全产品和方案的设计过程中,厂商主要的关注点主要是威胁和漏洞,而对客户资产端的关注点较少。这也形成了安全主要是高大上行业的奢侈品这一局面,广大的中小企业难以获取符合自身特点的有弹性的安全方案。我们假设Risk Reduction 代表因采取了安全措施而降低的风险程度,即上图中Risk的降低量⊿Risk,Cost代表部署安全措施而引起的成本上升,其中包含了Security Product Cost和Other Cost(人员成本,流程成本,管理成本等),只有当⊿Risk/Cost > 1时,企业才有部署安全产品的意愿,并且该数值越大意愿越强烈,其中Security Product Cost代表了安全产品的最终客户售价。

当我们在考虑Risk的量化过程中,尽管公司的IT系统是外部攻击的目标,但不能仅仅考虑IT系统本身的风险,更应当关注系统所承载的业务逻辑和业务的重要性。这也是如银行,能源等行业愿意在安全上投入巨大的原因。在Mischel Kwon和Justin Monti的Speech“Make IR Effective with Risk Evaluation and Reporting”中提出了如下的五因素模型,包含了“人员、业务逻辑、IT基础设施、合规流程、安全技术”。

在过往IT安全人员在公司的话语权较小,安全工作与业务脱节,从而导致安全受重视程度较小,安全事件频发。如果将安全与业务结合起来,为公司提供一套适合其自身业务特点(主要是风险损失因素)的安全解决方案,才能显著提高公司在安全方面投入的IRR。不仅提出了这个分析模型,也给出了他们的量化模型,Attack Score * (Detection + Response + Remediation + Recovery + Reputation) = Risk Score,分别从威胁和资产两端进行了连接。而每一项都有具体的评分规则。

在Microsoft Azure CTO Mark Russinovich的讲座中就提到,微软的Azure云一天产生的日志量是几十个PB,发生超过10亿次登录,在线300多万个活跃帐号,每天发生来自1万多个IP的超过150万次可疑攻击行为。即使不是像Azure这样大规模的公有云设施,我相信普通的IT运维人员也对每天产生的数据爆炸一筹莫展,海量的日志,海量的漏洞信息,海量的告警。如何才能最有效的提升安全防护等级,降低风险?

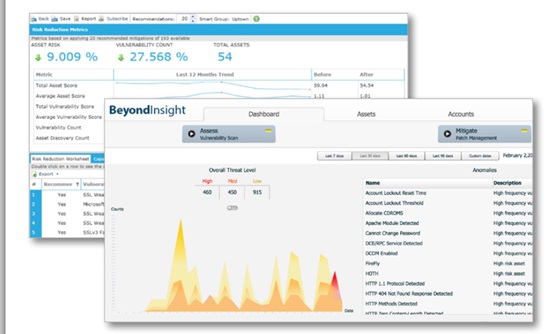

业内的厂商正在依据上述的模型提出了他们的解决方案。Risk因素分析模型的Lost Magnitude更多的是基于业务和资产的分析,类似于安全咨询。而另一端的Lost Event Frequency是安全产品厂商重点发力的地方。我们首先来看BeyondTrust这家参展公司,其提供了Vulnerability Management的平台,该平台可以和多个扫描器对接,在用户得到海量的漏洞信息后,BeyondTrust可以提供这些漏洞的重要性评估,他们对每个漏洞进行打分,并排序告诉用户哪些漏洞的危害性最大,需要首先修复。

而这个评估的因素包含了很多的纬度,譬如漏洞本身带来的权限危害性,受影响资产的重要性,受到外部攻击的可能性等。在此,BeyondTrust将威胁情报与漏洞进行了连接。这恰恰是Risk模型中的Threat Event Frequency和Vulnerability之间的衔接。譬如说,根据外部威胁情报的数据,近期针对银行系统发起高频率的某种攻击行为,该行为主要利用了某一个漏洞作为发起点,而此客户恰为某银行,在其内部某个特别重要的数据库服务器上发现了这个漏洞,并且该漏洞没有被其他的安全产品进行有效的针对性防护(如虚拟补丁等),那么BeyondTrust的Vulnerability Management就会提示用户这是个高危漏洞,需要立即被修复。如此一来,用户的运维人员在海量的漏洞信息中得到了重要性提示,可以首先修复最危害性最高的漏洞。

另一家公司Red Seal,则从Risk模型的另一个纬度Resistance Strength入手,通过对客户网络中的设备进行可视化分析,并对其配置进行检查,从而告知客户哪些漏洞首先需要被修复。所不同的是,Red Seal并不连接外部的威胁情报信息,更多的是针对客户内部网络的分析,譬如其安全设备的配置是否合规,安全产品是否能够防护该存在的漏洞,如果不能防护,则利用该漏洞可以攻击哪些目标设备等,最终Red Seal可以给出一个可视化的攻击路径,告知用户用户由于该漏洞的存在,外部威胁会从哪里发起攻击,并逐步进行跳转渗透,而在此路径上,有何产品可以进行有效的防护。

通过对外部威胁情报和内部防护措施的分析,IT运维人员可以最小成本的修复危害性最高的漏洞,从而降低整个业务系统的风险指数。对于Risk的有效管理,而不是不计成本的100%的降低,从而提高用户在安全投入方面的IRR。

在Risk因素分析模型中,我们看到了包含安全咨询服务、安全产品防护、威胁情报数据连结等多种方式的组合,将资产与风险连结,将威胁与漏洞连接,将漏洞与防护连接,从而实现对风险的排序,对漏洞危害性的排序,对修复所带来的风险降低程度的排序,力争最小化代价的基础上最大化的降低用户的风险损失, Connect to Share Intelligence,Protect to Manage Risk。

随着云计算、物联网、大数据、人工智能等IT基础技术的新变革,信息安全的模式也在发生着深刻的变化,过往的依赖规则匹配的边界防护方式经受着越来越多的挑战。威胁攻击的复杂化,网络边界的模糊化,终端类型的多样化,设备和环境的云化,都要求安全产品必须适应这种变化。传统的边界塔防思路将逐渐跟不上攻击的快速变化的节奏,未来的安全产品应该是以威胁情报分析为驱动的动态模型,并且应当是多种产品相互联动,相互共享数据,联防联控的一体化防御体系,这种体系并非以100%解决信息安全风险为己任,他是根据用户自身的业务和资产特性,可以自适应的综合风险管理平台,在安全、成本、用户体验之间找到一个最佳的平衡点。

这让我想起了现代武器史上一次更新换代。战列舰诞生于蒸汽时代,以坚船利炮为最大优势,主要是单独行动,曾经是一战前的海上霸主,其特点就是不断增强自身的装甲防护能力和提高火炮的威力,随之带来的是降低了灵活性和成本的提升。经过一战和二战的实践检验,战列舰完全被航母战斗群所带来的新的体系所淘汰。现代海战从来不是比拼单项武器的攻击与防御能力,更重要的是更早预警,更快速的响应,更精准的打击,更加快速灵活的部署,更具性价比的防御手段,这一切都是从蒸汽时代向电子化时代进化的结果。

现代海军所依靠的核心模式航母战斗群也代表着未来信息安全防护体系发展的方向,两者有着高度的相似度。威胁情报系统就像卫星、雷达、预警机等,一旦发现可疑形迹,就发出预警信息;大数据分析平台就像综合电子指挥系统,通过各安全产品间的数据共享,基于动态的、自适应的数据模型,得到最有效的防护指令;各类安全产品,就像航母战斗群中的不同舰种,相互协同,相互连接数据,相互形成保护措施,对边界、对网络、对终端,对服务器,对系统,对应用等不同的对象在不同的部署位置上形成纵深化的防御体系。

并且该种防御体系是可以根据用户自身的业务和资产特点,进行自由组合的。大企业、重要行业、业务重要性高的对象可以采用重度的防御方式,而广泛的中小企业可以采用灵活的、轻量化的产品组合来实现投入产出比最佳的防御方式。而这一切都有赖于产品间的联动,数据间的共享,厂商间的协作。这一方面,我们看到美国的信息安全同行走在了前面,Fireeye、Symantec、Splunk、Qualys等等都形成了数据共享连接的合作,而国内的厂商也开始的逐步的合作尝试。

如果您需要了解更多内容,可以

加入QQ群:486207500

直接询问:010-68438880-8669