一、引言

度量是安全运营的重要部分,对安全过程的度量使运营工作有的放矢,对安全态势的度量使安全运营的成果可视。

日前举办的RSAC2021大会中,安全度量问题同样是一个讨论重点。如《Building a Global Cyber Rating How to Objectively Rate Cyber Capabilities》列举了网络安全能力度量中常见的问题:缺少对网络安全风险的全局视角、缺少衡量风险的一致性方法、缺少不同组织间的比较基准、缺少业务角度的风险测量以及缺少针对安全开支的判断能力等,导致评估结果无法充分发挥作用;此外,CRO、CISO、执行领导等多种角色在网络安全上有各自的关注点,单一维度的安全状态评估通常无法同时满足各相关方的需求; 建议综合多个维度建立全局度量模型,形成可靠的评估结论。

FireEye的议程《Your Metrics Suck! 5 SecOps Metrics That Are Better Than MTTR》则谈到传统的MTTR指标并不能有效地帮我们发现运营工作的缺陷,有意义的指标应为我们提供信心并推动变革。议程建议引入分析工作、健康度、过程偏差等指标,更有针对性地评估安全运营工作的有效性。

可见安全的模糊既是安全运营要解决的问题,也是安全运营本身存在的问题。同时,智慧安全3.0提出了全场景、可信任、实战化的特性,对安全运营提出更高的要求。

因此,我们提出网络安全运营能力成熟度模型,尝试客观地评估安全运营的能力,并能在运营能力建设和发展过程中作为参考。本文“网络安全”皆对应“Cybersecurity”,而不特指网络的安全。

二、模型概述

安全运营是为了实现组织的安全目标,提出安全解决构想、验证效果、分析问题、诊断问题、协调资源、解决问题并持续迭代优化的统筹管理过程,满足组织信息安全的动态性、持续性和整体性需求。

对比“安全运营”与“安全”,我们认为安全运营是保持和提升安全状态与安全能力的过程。

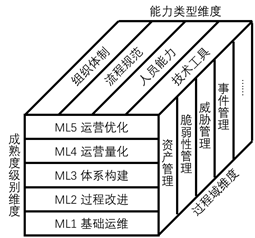

国际上已经有多个比较完善的安全能力成熟度模型,例如CMMC、C2M2、NIST CSF、SSE-CMM。参考这些模型,我们在安全运营的语境下提出成熟度级别、过程域、能力类型三个维度,将安全运营能力划分为五个成熟度等级和多个过程域,各个过程域又从组织体制、流程规范、人员能力、技术工具四个方面拆分为基本实践,各自按照统一的方式评估过程成熟度。总体结构如下:

三、成熟度级别

参考CMM类模型,本模型包含的五个成熟度级别总体上按照基本执行、计划跟踪、充分定义、量化控制、持续改进的思路来划分,但是带入到了安全运营的语境下。而安全的持续改进本身就是安全运营的主要内容,因此级别的执行、定义、量化和改进也都是针对安全能力提升得过程,而不直接等同于安全(执行)过程。例如传统CMM的级别4要求实现过程的量化控制,而本模型在级别3要求实现安全执行过程的量化控制,因为这本就属于安全运营的核心能力,在级别4实现安全运营过程与结果的量化管理。

各成熟度级别如下:

ML0 初始状态

无安全运营活动,安全能力不发展甚至可能随着威胁的发展而衰退。

一般特征:特事特例地执行安全工作,没有制度化。

注:这是没有开展安全运营工作的状态,不在五个成熟度等级内,为了明确区分也列在此处,基本对应SSE-CMM、CMMC等模型的一级。

ML1 基础运维

执行最基本的安全运营工作,由外部因素推动维持基础安全状态。

一般特征:

- 被动、局部识别安全需求

- 面向合规建设安全能力

- 安全工作形成流程规范

- 有计划地执行安全工作

- 提供基本的资源保障

典型状态:根据合规要求部署了一些安全设备、设计了管理制度,定期巡检安全设备、处置发现的事件。

ML2 过程改进

有计划地执行部分安全运营工作,对安全提升有一定的主动投入,能确保基本的能力提升。

一般特征:

- 识别主要网络安全威胁

- 领导层牵头安全建设

- 安全过程标准化

- 安全过程包含改进环节

- 为安全能力提升提供必要的资源

典型状态:安全设备和流程制度比较完备,有独立的安全团队,实现一些跨团队流程,能够识别执行过程的问题并尝试改进。

ML3 体系构建

全面建立安全运营体系,充分定义运营过程,管理和执行运营过程,有效提升安全状态。

一般特征:

- 主动、全面地识别网络安全威胁

- 系统地规划安全能力

- 安全能力提升形成标准化过程

- 对安全过程实现量化控制

- 验证并保障安全机制的有效性

- 安全工作成果可视化

- 内外部相关方充分参与安全工作

- 持续提升安全人员能力

典型状态:有一定规模的独立安全团队,建立了安全运营中心,有安全运营团队持续监控安全态势,根据数据定期评估、改进流程。

ML4 运营量化

对安全运营过程实现量化的认知和控制,可定量评估运营成果,实现安全与业务的同步发展。

一般特征:

- 充分识别业务风险

- 将业务目标转化为量化的安全目标

- 形成系统的安全能力发展方法

- 评估和控制安全能力提升过程有效性

- 安全发展与业务发展保持同步

- 体现安全对业务的支撑作用

典型状态:建立了较大规模的安全团队,岗位分工明确细致,实现了丰富的业务安全能力,积极引入安全运营的新技术新方法并有效应用,内外部安全数据被充分挖掘利用。

ML5 运营优化

持续有效改进运营过程。

一般特征:

- 建立持续提升运营能力的机制

- 在业务领域具备安全的开拓能力

- 安全深度集成在组织的制度中

典型状态:建立了庞大的安全团队,安全能力长期保持在行业领先位置,能够按照业务发展方向准确识别和实现自身安全需求。

四、 能力类型

模型从组织体制、流程规范、人员能力、技术工具四个能力类型出发量化过程能力。其中流程、人员、技术是业内普遍接受的安全运营组成部分,但在这三者组成的体系成立之前,还需要确定安全目标、资源调配、沟通协调等工作,因此模型增加了组织体制这一能力类型。

- 组织体制:组织体制对于设计并实现安全运营体系的保障能力,如架构调整、资源保障、职责分配、业绩考核等。

- 流程规范:安全运营过程相关的流程的规范性、完善性和有效性。

- 人员能力:安全运营过程相关人员的专业能力和安全通识能力,以及相关的能力建设。

- 技术工具:支撑安全运营中人员与流程运转以实现安全功能的技术或工具。

五、 过程域

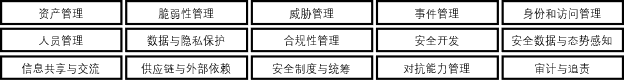

根据模型的关注点,由一般的安全运营工作总结梳理出15个过程域,每个过程域代表安全运营中的一类工作过程,各过程内容不重叠,但相互关联配合共同实现安全运营目标。

各过程域的内容在此暂不详细展开,仅以资产管理为例展示各成熟度级别下的实践内容。

PA01 资产管理

ML1 基础运维

组织体制

- 安全策略包含资产管理

流程规范

- 建立并维护资产清单

人员能力

- 人员充分了解资产清单维护的过程

技术工具:无

ML2 过程改进

组织体制

- 业务方配合资产管理流程

- 建立事故处罚机制

流程规范

- 建立资产基线并有计划地发现异常资产

- 分析异常并调整资产管理策略

- 建立资产上下线安全管理流程

- 明确资产责任人

人员能力

- 能够识别异常资产情况出现的原因

技术工具

- 资产基线信息模板

- 基于资产基线发现异常资产的技术

ML3 体系构建

组织体制

- 设计覆盖资产管理的安全体系,并将资产管理纳入组织级制度

- 资产管理纳入各相关方考评体系

- 建立专职团队承担资产管理职责

流程规范

- 基于业务情况建立资产分类分级管理规范和流程

- 资产基线覆盖组件、版本、配置等详细信息并实施管理

- 建立资产全生命周期管理流程

- 建立资产管理过程的度量指标

- 定期评估资产管理中各项措施的有效性

- 资产管理流程标准化并覆盖全部相关方

- 识别资产管理过程存在的问题并改进

人员能力

- 建立覆盖资产管理的知识库

- 能够基于流程和知识库评估资产级别

- 能够评估资产变更可能产生的风险

- 能够基于资产管理的记录结合业务情况发现制度存在的问题

技术工具

- 识别资产组件、版本、配置等详细信息并与基线对比差异的技术

- 支撑各相关方参与资产全生命周期管理流程的平台

ML4 运营量化

组织体制

- 资产管理过程的改进效果纳入考评体系

- 明确业务发展目标

流程规范

- 将业务发展目标拆解为量化的资产管理优化目标

- 评估知识库对资产管理的提升作用

- 针对各项提升资产管理能力的过程建立度量指标

人员能力

- 人员具备运营过程执行和管理能力

- 人员具备针对运营过程建立度量模型的能力

技术工具

- 准确、全面记录资产管理执行和改进过程数据的系统

- 提供数据分析能力的系统

ML5 运营优化

组织体制

- 设立长期安全目标

- 设立运营优化岗位

流程规范

- 持续分析业务演化对资产管理的需求

- 持续评估资产管理提升机制的有效性

- 基于业务和数据分析改进资产管理运营机制

人员能力

- 运营体系优化设计能力

技术工具

- 运营优化体制支撑技术与平台

六、总结

近年来网络安全环境飞速变化,技术发展产生出云计算、大数据、工业物联网等安全新场景,威胁的演进催生出勒索软件、供应链威胁等新形态,网络安全法、关基条例、数据安全法等法律法规相继出台,在国产化、新基建、数字化等浪潮中,客户需要能够灵活应对安全环境变化、快速响应、自适应的安全能力,而这正是安全运营要面对的问题。提出智慧安全3.0的同时,我们也在重新审视和理解安全运营,本文的模型是一次初步的尝试,我们将在今后的运营工作中进一步探索、实践和完善。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。