阅读: 1,620

在本次RSAC 2022中,Trend Micro的William Malik的议题从近期发生在ICS中的各种攻击出发,结合零信任的概念,进一步讲述如何将零信任与IIOT相融合。本次议题的一个重点是将传统化工行业的流程危害分析(Process Hazard Analysis)应用到网络空间布局中。同时,议题从技术、组织结构、设计架构3个层面讲述零信任无法在OT环境中达成的目标。最后,讲述除了信任之外,还能如何保护ICS环境,以及未来ICS安全的发展。

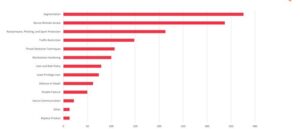

近些年,得益于物联网的高速发展,越来越多IT元素被引入到OT中,带来便利的同时也引入了更多的攻击面,而且由于目前大多数攻击都发生在边界处,所以当引入新的维度时,更需要注意随之而来的安全隐患。攻击者的动机和目标也从炫耀、金钱转变到了国家级别的网络攻击行为,因此一旦这些OT环境被攻击,所造成的后果都不仅限于经济损失,甚至会危害人员的人身安全。

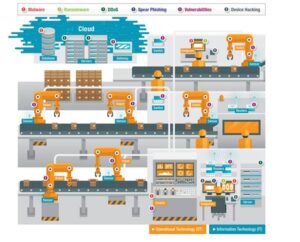

图1 攻击者更易攻击IT与OT结合的环境

图2 ICS/CERT统计的ICS漏洞数量

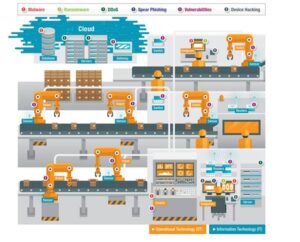

由此可见,独立的OT系统都存在安全风险,在IT融入OT后更是如此。下图是一个自动化机器人分拣打包的场景示意图,橙色的是OT设备,例如机械臂。蓝色的是IT设备,例如路由器、交换机等。这些设备都存在安全隐患,都可以作为攻击者的目标,机械臂和网关可能存在安全漏洞,路由器和服务器可能存在被拒绝服务攻击的风险等,所以并没有什么是绝对安全的。

图3 IT与OT联合环境中所面临的潜在攻击风险

图4 不同厂商使用的不同编程语言以及功能和权限

- 软件/系统难以更新,无法更新;

- 设备所处地区环境恶劣,例如在山区、戈壁等;

- 受制于运算能力,无法安装杀软;

- 一旦攻击者侵入设备,可以直接接触重要基础设置的关键操作;

- 全球范围内的大数量部署,导致维护困难;

- 思维模式的固化,IT安全员很难设身处地地考量OT安全。

针对最后一点,如果企业同时设计OT和IT部门的话,十分建议他们的主管进行轮岗体验,并且拉通IT和OT部门间的沟通和交流。在第一线更为直观地感受所在部门的风险和防护策略,后续在制定整体的安全策略时会有很大帮助。

作为该议题的一个主要观点,网络流程危害分析框架强调IT与OT应该同时作为决策的考量维度。该框架是从传统化工行业的危害分析演变而来的,主要关注两个问题:哪里会出问题?出问题之后会造成什么后果?从而围绕这两个关键点来进行系统设计,并且进一步确保工业环境下的两个主要目标:基础设施的稳定性以及该设施所处地点周围人员和环境的安全性。然而目前的一个关键问题是,这两个目标与IT环境的主要目标:保密性、完整性、可用性,是相悖的,如果过度关心IT层面的数据完整,那么OT层面的稳定性可能就无法得到有效保障,因此合理分析很关键。企业需要评估团队对问题发生的可能性和其造成的可能结果进行评估,值得注意的是,需要避免过度复杂的评估标准,“高-中-低”这种简单的三档制就足够,过度关注极小概率的高危事件没有太大意义。在衡量时要避免延续IT思维,应带入物理工程师的角度去考虑问题。例如在IT中可以重启解决的问题可能不算严重,但对于大型水利水电工程来说,就是大问题了,可以通过在评估团队中同时引入IT和OT的人员来解决。

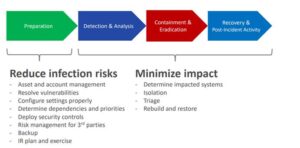

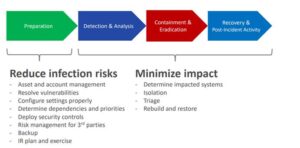

针对目前已发生的ICS攻击事件,攻击手段大致分为三种:利用泄露的账号凭证;利用精准的钓鱼攻击;利用已知的系统或软件漏洞。攻击者随后进入目标系统,还需要进行横向移动,定位并找到有价值的信息,最后进行勒索等攻击。用户其实只需要在任何一步打断攻击者的流程,就可以有效降低自己遭到的损失。CISA分别从攻击前的防护和攻击后的处理给出了一些安全建议,例如排除已知漏洞、消除默认配置、资产和账户管理、备份、部署安全工具等。

图5 CISA给出的ICS安全防护建议

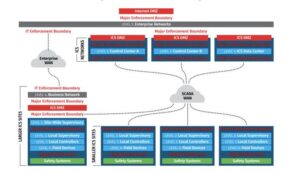

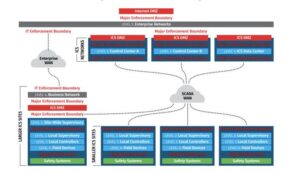

图6 ICS 410:SANS ICS/SCADA Security Essentials

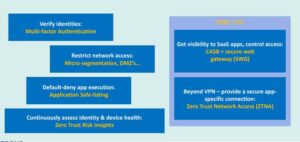

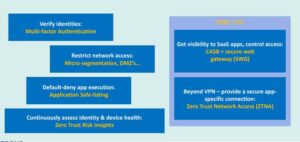

图7 零信任的实现方式

- OT和IT的边界:在复合的网络中建立边界、防火墙等,进行网络隔离;

- OT网络:调试网络安全工具来适应工业协议;

- SOC/CSIRT:监控整个网络环境中的流量,并建立威胁检测和响应系统。

但是以下风险是无法通过零信任来规避的:

- OT资产:那些无法安装安全软件和升级补丁的资产设备。因此需要格外进行保护和监控。

- 离线操作:当对离线设备或环境进行维护时,需要确保接入的移动设备是安全的。

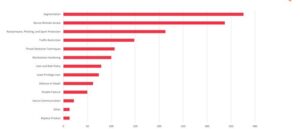

根据Claroty2021年上半年的报告来看,网络隔离是最有效的防护方式,其次是远程访问安全、针对勒索钓鱼软件的防护以及针对流量的管控。

图8 Claroty发布的2021年上半年ICS防护方式统计

- 资产清点,提高资产透明度,明确设备的数量、运行环境等,包括软件和硬件;

- 确保网络通信的安全;

- 确保终端设备(IIOT)的安全和接入设备的安全;

- 准备完善的防护策略;

- 部署整体的威胁处理流程和系统。

值得一提的是,在IIOT的防护中,还有一个潜在的威胁是“Shadow OT”。这是指在无意的情况下引入了和原有OT环境相关联的系统。通过William举的例子可以很好的理解:一家医院的一个病区在某位护士的决定下,给病区少数病人安装了一个可以置于床垫下的警报系统,用于监控病人是否发生了意料外的动静,从而减少护士巡视病房的时间,并且后续被应用到医院的大部分病区。这些警报系统就是所谓的Shadow OT,他们会收集病人信息,并且通过蓝牙或无线等方式发送给监控的护士,这些都是潜在的安全风险。这些Shadow OT大部分源于其便利性(价格便宜,不需要走采购流程,不需要特定机构的资质审批等等)会被采用,由于缺乏规范和安全功能,一旦超过一定规模,就会为整个OT环境带来不可估量的安全风险。

零信任的加入无疑会给ICS带来很强的安全感,但并不能从根本解决ICS的安全问题。随着IT与OT的高速发展,在未来IT与OT设备将会更加紧密的联系在一起,会有更多的智能传感器被部署,传感器和终端设备之间的通信将更多更复杂。如果要确保这些IIOT的安全,只有外部安全工具和策略是不够的,必须将安全作为生产标准应用到最底层的硬件生产中,而在芯片等底端硬件厂商没有足够的市场经济驱动和政策规定下,安全功能很难作为生产的既定标准被引入,因此政府机构需要出台强制政策和安全标准,来确保这些设备的安全功能被实装,从而确保整个ICS大环境的安全。

[1] RSAC 2022 ZT-M05 Bringing Zero Trust to Industrial Control Systems – William Malik

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。