阅读: 1,803

在本次2022 RSAC会议中,来自Varonis公司的Matt Radolec分享了议题《Pain in the Apps — Three Attack Scenarios Attackers Are Using to PWN SaaS》,主要介绍了三种针对SaaS平台的攻击场景,详细地说明了每个阶段攻击者的攻击手法以及对应的检测思路,希望让用户意识到,SaaS平台在带来便捷的同时,也存在一定的风险,尤其是用户存储在SaaS上的重要数据。

接下来,将介绍该议题的研究背景和三种攻击场景,最后解读其技术思路亮点以及防御策略。

本文涉及到的技术仅供教学、研究使用,禁止用于非法用途。

Varonis[1]是一家数据安全公司,为金融服务、医疗保健、能源、制造业和科技公司提供可操作的数据治理解决方案。它于2005年成立,总部位于美国纽约,目前已拥有1800名左右的员工。Varonis为何在2005年便开始从事数据安全领域的业务?官网给出了这样一个事件:2003年,一家大型石油和天然气公司遭遇了一起安全事件。他们花费数百万美元捕捉海底的高分辨率图像,将其存储在自己的文件服务器上,但是后来服务器上的图像数据却意外消失。相关安全专家在经过一系列调查之后,仍无法确定该数据是被意外删除或被窃取,甚至没有发现任何操作记录来缩小嫌疑人的范围。从这起事件中,专家意识到了保护数据的重要性,看到了数据安全领域的机会。

Varonis认为,协作让数据变得比以前更重要、更有价值,如果数据不能分享,就不能实现其价值。而如今,SaaS平台的出现让协作变得更加便捷,企业无需购买软硬件、建设机房,只需购买SaaS服务,即可在任意地方使用信息系统。随着国内外企业的数字化转型,越来越多的企业开始上云,加速了SaaS行业的增长,图1展示了各种各样的SaaS平台:

图1 部分SaaS平台(源自议题PPT)

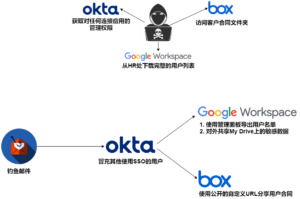

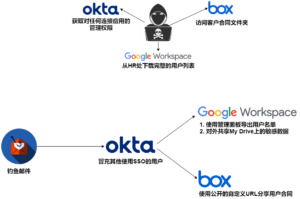

图2 场景一攻击流

在通过钓鱼邮件获得初始访问点okta平台之后,如何横向移动至Google Workspace、Box平台?主要利用的是应用的授权机制,在okta管理界面内,每个应用在授权okta时会指派一个账户,在work界面进入应用时,会直接进入该账户的工作空间,如图3、图4所示:

图3 应用管理界面(源自议题视频)

图4 okta work界面(源自议题视频)

3.2 场景二:通过Github&Slack窃取Salesforce数据

该场景介绍了攻击者通过钓鱼邮件获取受害者登录Github平台的cookie,在本地浏览器利用cookie登录Github平台,下载账户私有仓库的代码,从代码中寻找到slack平台的凭证,从而横向移动至slack平台,然后在slack平台的频道中发送自定义的恶意salesforce应用程序,诱使用户安装,一旦成功安装,便可以控制用户的salesforce账户,从salesforce中寻找敏感数据下载至本地,其攻击流程如图5所示:

图5 场景二攻击流

该攻击流主要是将初始攻击对象转移至Github代码仓库,从Github仓库中寻找跟业务相关的敏感凭证,如slack平台的凭证,一旦登录到这样的业务平台,便可以根据频道中的员[1] [2] 工通讯信息[3] 进行针对性的诱导攻击,提升攻击成功率,虽攻击流较为曲折,但技术难度中等。

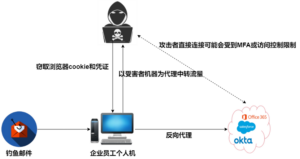

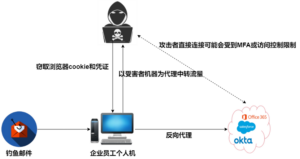

该场景介绍了攻击者通过钓鱼邮件控制企业员工个人机之后,利用工具窃取个人机上的浏览器cookie和凭证,然后将个人机设置为代理转发攻击者的流量,防止出现直接连接平台受到MFA或访问控制限制的情况,最后利用cookie和凭证登录对应SaaS平台,窃取用户数据,其攻击流程如图6所示:

图6 场景三攻击流

该攻击流主要是利用员工的个人机作为跳板,让其代理攻击者的流量。一般来说,员工在公司环境内长期办公时,个人机的机器以及IP信息以及被SaaS平台记录并列为正常用户,攻击者即使获取到SaaS平台的cookie等登录凭证,直接访问SaaS平台也有可能因为异常IP信息或新设备受到MFA(多因素身份验证)验证或其他访问限制,但通过员工个人机的中转,可以避免该情况的发生。

观察三种攻击场景的流程,可以发现攻击都是由钓鱼邮件起始的,攻击的最终目的也都是用户数据,由此可见培养企业员工安全意识的重要性,也说明了SaaS平台存在的一些风险:MFA绕过和权限配置问题。MFA本身是用来防止身份盗用和网络攻击的,但一些SaaS平台本身在实现机制方面存在一定的缺陷,导致攻击者可以利用漏洞进行绕过(Varonis 的安全实验室在此前公开了针对Box等SaaS平台的认证绕过技术[3][4]),或者直接使用钓鱼邮件获取cookie绕过登录流程,因此MFA绕过这个问题仍需更严格的认证方案来解决。

那么除了针对钓鱼邮件提高员工的安全意识,是否还有其他方法保护SaaS平台的安全、保护用户的数据安全?站在防御的角度去分析这三种攻击场景涉及的攻击手法,总结出以下手段保护SaaS平台的安全:

– SaaS平台应检测用户登录IP及IP对应的地理位置,判断是否异常、是否和威胁情报IP相关联

– SaaS平台应记录用户的数据下载行为,包括用户下载时间、下载次数、下载时登录IP等

– SaaS平台应对上传的文件内容进行限制、检测,以防勒索软件、木马等恶意文件通过SaaS平台传播

– 企业应监控个人机上的软件安装,防止恶意软件的运行

– 时刻核查SaaS平台的权限配置、访问控制配置是否满足安全标准,避免重要数据如代码、商业文件等公开导致泄露

对许多企业来说,数据最为宝贵但也极其脆弱。在如今SaaS平台被广泛应用的场景下,如何在发展业务的过程中保护好数据安全,是企业需要重视的关键问题。

[1] https://www.varonis.com/company

[2] https://info.varonis.com/saasrisk

[3] https://www.varonis.com/blog/box-mfa-bypass-totp

[4] https://www.varonis.com/blog/box-mfa-bypass-sms

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。