RSAConference2022将于旧金山时间6月6日召开。大会的Innovation Sandbox(沙盒)大赛作为“安全圈的奥斯卡”,每年都备受瞩目,成为全球网络安全行业技术创新和投资的风向标。

前不久,RSA官方宣布了最终入选创新沙盒的十强初创公司:Araali Networks、BastionZero、Cado Security、Cycode、Dasera、Lightspin、Neosec、Sevco Security、Talon Cyber Security和Torq。

绿盟君将通过背景介绍、产品特点、点评分析等,带大家了解入围的十强厂商。今天,我们要介绍的是厂商是:Talon Cyber Security。

一、公司简介

Talon Cyber Security(以下简称Talon)是为分布式劳动力(远程办公)提供网络安全解决方案的提供商。作为下一代解决方案提供商,Talon旨在抵御分布式工作带来的新型威胁[1]。

图1 Talon Cyber Security联合创始人Ohad Bobrov(左)和Ofer Ben-Noon(右)

Talon有两位已知的创始人(见上图1[2]),其中一位Ohad Bobrov同时也是Lacoon Mobile Security公司的创始人和CTO,而另一位Ofer Ben-Noon曾担任以色列网络情报单位8200的上尉,并且是两个以色列国防奖获奖项目的团队成员[1]。然而,除了两位创始人外,我们未能找到其它关于公司雇员人数、岗位构成、市场营收等情况的详细信息。截至本文发布时,Talon已经过两轮融资,总额4300万美元[1]。

Talon的主打产品是一款面向企业的安全浏览器TalonWork。产品宣称“通过提供全面的安全性、简单的部署和无摩擦的用户体验(UX)来保护企业工作环境。可以在任何地方工作,也支持在自带设备(BYOD)上工作,而无需进行严格的设备管理或复杂而昂贵的网络控制”[3]。

此外,Talon也提供一些关于零信任和自带设备的安全产品。

二、产品背景

实际上,针对浏览器的攻击在过去几十年间一直都很活跃。在数量庞大的漏洞洗礼之下,浏览器隔离技术应运而生。早在2017年,远程浏览器技术就被列入Gartner顶级安全技术之一[4]。浏览器隔离通常利用虚拟化或容器化技术将用户的Web浏览活动与端点设备隔离,借此显著减少恶意链接和文件的攻击面[5]。其中,远程浏览器隔离将浏览活动从最终用户设备隔离到远程服务器,该服务器可以在公司内部部署(但不连接到公司的正规IT基础设施),也可以作为基于云的服务交付[6]。

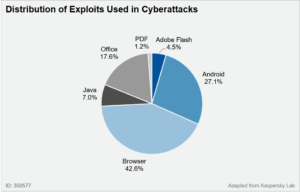

2018年,Gartner Research的一份名为“远程浏览器隔离的创新洞察”的研究报告就针对当时的浏览器隔离(RBI)技术进行了较为完善的调研[7]。报告指出,“公共互联网是一个充满攻击的污水池,其中许多攻击都是通过浏览网页或单击电子邮件中的URL等日常行为投递到企业用户。攻击者很容易绕过预防性控制,例如基于签名的恶意软件扫描、防火墙、安全Web网关(SWG)等。基于浏览器的攻击是攻击者针对合法用户的主要威胁载体,易受攻击的Web浏览器和插件是一个容易攻击的目标。无论我们认为自己在修补和阻止攻击方面有多好”。参考这份报告中给出的、改编自卡巴斯基实验室的图表(见下图2),可见对浏览器的漏洞利用占到了网络攻击的42.6%。

图2 网络攻击中所使用的漏洞分布

2020年,另一份研究报告[8]对远程浏览器隔离做出了很高的评价,认为“到2022年,隔离高风险互联网浏览和电子邮件URL访问的组织所受到的危及最终用户系统的攻击将减少70%。值得注意的是,远程浏览器隔离可以阻止勒索软件攻击,阻止它们加密用户设备上或企业共享存储中的文件,因为这两者都不能通过远程浏览器会话直接访问”。

除上述的研究背景外,常规的浏览器隔离技术(不论本地还是远程)主要都是针对浏览器漏洞利用的防护措施,而对于其它与浏览器相关的安全需求(身份和设备认证、授权、审计、数据防泄漏等等)并没有特别关注。

TalonWork就在这样的背景下诞生了。

三、功能特点

想必大家最关心的还是TalonWork具体进行了哪些方面的安全加固,但作为一家2021年才成立的初创公司,目前关于技术实现细节的资料仍然非常少。结合官网页面上的描述和产品白皮书,这些加固项大致整理如下。

01 浏览器基础设施加固

作为一个浏览器安全方案,首先需要解决的就是针对浏览器的各种漏洞攻击。目前看来,TalonWork在防范对浏览器攻击方面的主要工作包括:

浏览器隔离

即将浏览器运行环境与本地系统环境隔离,以防范各类来自本地恶意程序或其它威胁主体的攻击。虽然缺少具体隔离方案实现的细节,但由于TalonWork支持诸多运行环境,我们略微倾向于相信它是基于某种沙箱方案实现的(而不是靠虚拟化或容器化等)。

浏览器安全配置

直观理解,大概是指加强诸如本地缓存、Cookie、记住密码、浏览历史、SSL/TLS配置、XSS筛选器等原始浏览器本身就具备的安全配置功能。从官网白皮书看来,TalonWork可能在此基础上嵌入了更多安全选项,但具体有哪些选项还不得而知。

对渲染引擎的加固

大概是指针对各类浏览器漏洞攻击的安全加固,但考虑到已公开漏洞按理说可以直接适用原始浏览器更新补丁,此项功能可能是额外的、不针对特定漏洞的加固措施。此外,TalonWork还宣称可以阻止“攻击者经常用来操控浏览器的各种技术”,包括开发人员工具,恶意JavaScript、远程访问、浏览器调试等,以确保企业安全策略不被绕过。

数据篡改和泄露防护

这部分功能在官方文档中的描述相对较多。具体来说,TalonWork首先对本地存储的数据进行了加密。我们猜测这有可能是和浏览器隔离方案同步进行的,即针对被隔离的运行环境整体进行文件系统透明加密,但也不排除其它实现方式的可能性。其它在常规DLP方案中常见的功能,包括对打印、截屏、剪贴板操作等进行限制的功能也包含在该产品的白皮书介绍中。

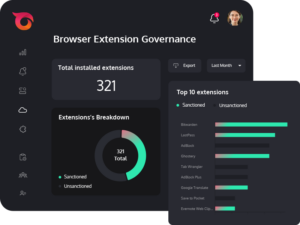

浏览器扩展控制

即限制和管理浏览器上的扩展程序。比起一刀切地禁止所有浏览器扩展程序,这种方法应该能够更好地适配各种架构的SaaS业务,并且提高用户体验。官方网站上给出了一张关于浏览器扩展程序管理的界面概念图(见下图3)。

图3 官方网站上关于浏览器扩展程序管理的界面概念图

传输安全

从宣传材料看来,TalonWork可能通过某种方式提高了中间人攻击的难度。参考近年来对浏览器MITM攻击的成功案例,推测TalonWork可能使用了独立的SSL/TLS实现和独立的证书存储&验证机制。此外,TalonWork还宣称提供了一个可以直接在浏览器中使用的安全Web网关,支持对上传和下载的文件进行扫描,对URL进行过滤,记录网络日志并可视化呈现等。关于这个安全Web网关的具体实现方式(本地代理、云服务,还是其它架构)尚无详细资料。

02 访问控制和集中管控

统一设备认证和管控

TalonWork提供一项“零信任”功能,但参考官网白皮书,该功能是指“可以配置SaaS仅允许TalonWork访问”,可能和一般意义上理解的零信任网络架构不太一样。但目前看来,TalonWork应该能够对用户设备进行认证和授权,也支持进行远程锁定和数据擦除,以满足企业对终端设备(包括用户自带设备)的集中管控需求。

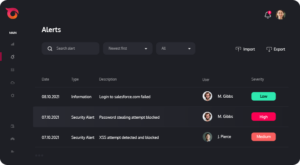

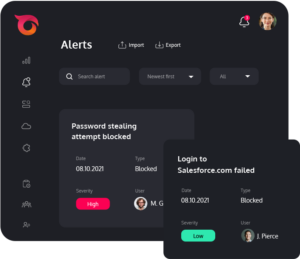

统一授权和审计

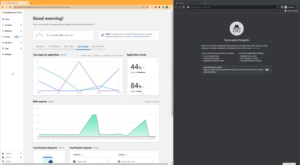

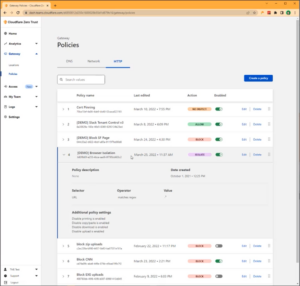

TalonWork宣称其支持精确到具体SaaS功能的访问控制策略。由于SaaS服务可以被限制只有通过TalonWork浏览器才能访问它,TalonWork理应可以在这个过程中完整记录所有的用户操作行为,并声称可以利用这一点来满足蓝队取证、识别影子IT*,以及其它相关需求。官方网站上给出了两张关于浏览器端行为管控的界面概念图(见下图4)。

图4 官方网站上关于浏览器端行为管控的界面概念图*2

不得不说,如果真的能够确保所有访问网站的用户行为都是可识别、可审计的,那么这个访问控制和审计的粒度会远远超过大部分通过审计网络流量和服务端活动实现的传统方案。但是,SaaS应用中的功能往往非常复杂多样,要通过外部的访问控制策略来限制用户对SaaS的访问,据我们所知目前大部分WAF在实际部署过程中都心有余而力不足。而TalonWork的现有资料似乎都没有提及其具体通过何种方式来生成如此细粒度的访问控制策略,这一点可能需要等待更多技术细节披露后再进行分析。

注:“影子IT”通常泛指各种未经企业IT部门批准的、业务部门自行引入的IT软硬件解决方案。

03 部署和兼容性

本地部署

虽然宣传材料中没有明确指出,但诸多碎片信息表明TalonWork是部署在用户本地终端上面的。如果说TalonWork相比于现有的RBI方案最突出的优势,应该就是用户体验了。作为一个对比,我们可以参考知名公司Cloudflare的零信任RBI方案,从官网宣传视频[9]可见,各种访问控制功能也应有尽有(见下图5)。

图5 Cloudflare的零信任RBI方案宣传材料

参考研究报告[7]中所指出的RBI技术存在的局限,例如:对Linux服务器上无法运行的浏览器(IE、Safari等)兼容性不足、远程渲染的视频传输性能低下,以及难以运行涉及本地浏览器上下文的应用程序(如定位服务)等。如果TalonWork是在本地设备上运行,那么上述问题理应不难解决。本地隔离方案可能被认为不如远程浏览器隔离技术更加安全(相比之下更容易遭受本地恶意程序或勒索软件等攻击),但确实可以一站式地解决大量性能和兼容性问题。

其它兼容性问题

从官网宣传页看来,TalonWork是基于Chromium实现的,而后者是一款家喻户晓的开源浏览器项目,足以支撑绝大多数场景的兼容性。然而,二次开发软件的更新通常是一个难题。由于对原始项目的代码进行了修改,二次开发项目可能难以直接适用原始项目的代码提交,而难以保持良好的更新频率。Talon官网宣称“可确保高性能、定期更新和原生用户体验”,但并没有具体说明是如何实现,这一点仍有待观察。此外,TalonWork白皮书中还宣称包含对嵌入式VPN和多因素认证(MFA)的支持,但由于缺少具体实现的相关介绍,我们尚不能了解这些功能的全貌。

四、总结

相比于其它常规的堡垒机、4A或零信任方案,TalonWork在安全防护功能上似乎并没有什么特别突出的表现。包括对本地环境的安全管控、各种访问控制和审计等,传统方案按理说也足以覆盖TalonWork的大部分安全功能。但是,TalonWork的目标场景是以“分布式劳动力”为主,非常重视运行性能和兼容性。考虑到它的部署形式是一个相对而言非常轻量级的浏览器软件,这在部署成本、易用性、用户体验等方面都具备充分的优势。

如何在安全和业务成本之间取得平衡,一直以来都是行业探索的关键问题之一。我们认为,Talon在满足用户安全需求的前提下,通过独特的部署模式在安全和业务之间取得了较好的平衡,故而成功入围本届RSAC创新沙盒决赛。

参考文献

[1] Talon Cyber Security – Crunchbase Company Profile & Funding [J/OL] 2022, https://www.crunchbase.com/organization/talon-cyber-security.

[2] Talon Cyber Security Closes $43M For Browser-Based Provider [J/OL] 2022, https://nocamels.com/2022/02/talon-cyber-security-browser/.

[3] Solution Brief TalonWork [J/OL] 2022, https://talon-sec.com/wp-content/uploads/2022/02/Talon-solution-brief.pdf.

[4] FORNI A A, MEULEN R V D. Gartner Identifies the Top Technologies for Security in 2017 [J/OL] 2017, https://www.gartner.com/en/newsroom/press-releases/2017-06-14-gartner-identifies-the-top-technologies-for-security-in-2017.

[5] Browser isolation [J/OL] 2022, https://en.wikipedia.org/wiki/Browser_isolation.

[6] WITTS J. How Does Browser Isolation Work? [J/OL] 2022, https://expertinsights.com/insights/how-does-browser-isolation-work/.

[7] MACDONALD N. Innovation Insight for Remote Browser Isolation [R]. Gartner Research, 2018.

[8] DIONISIO ZUMERLE R S. Hype Cycle for Endpoint Security, 2020 [R]. Gartner Research, 2020.

[9] 使用零信任浏览保护团队 [J/OL] 2022, https://www.cloudflare.com/zh-cn/products/zero-trust/browser-isolation/.

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。