2016年里全球发生了许多安全事件,包括希拉里邮件门事件、NSA再陷泄密风波, SWIFT系列攻击事件,台湾第一银行ATM欺诈取现事件等。通过事件的披露并结合信息安全专家的分析,我们看到在这些安全事件再次印证人的因素永远是信息安全控制中最为脆弱的环节。

前言

2016年里全球发生了许多安全事件,包括希拉里邮件门事件、NSA再陷泄密风波, SWIFT系列攻击事件,台湾第一银行ATM欺诈取现事件等。通过事件的披露并结合信息安全专家的分析,我们看到在这些安全事件再次印证人的因素永远是信息安全控制中最为脆弱的环节。对于过去的时间而言,我们熟悉的APT攻击、网络钓鱼、勒索软件、恶意软件均是从个人环节进行入手。因此当金融机构的CSO,CTO,CIO在讨论目前最新的一些信息安全解决方案时,千万不能忽略来自内部人员的信息安全威胁。

员工个人信息安全的问题涉及到个人和企业两方面。从企业角度来看,造成该问题的原因不局限于企业未形成安全意识文化、安全意识教育培训不到位、人员工作和安全意识未紧密结合这三个主要原因,缺乏有效减少针对员工个人攻击面的技术手段和措施也是另一个关键的原因。这诸多的技术手段中笔者认为尤其需要关注漏洞补丁管理、邮件网关防护以及终端安全防护三个关键和基础的技术防护手段。

漏洞补丁管理

漏洞补丁管理向来都是信息安全防护的一个重点和难点。近观这几年来,我们可以看到一低两高的现象,即来自操作系统的漏洞数量呈现持续降低的趋势,而应用软件和高危零日漏洞数量不断增加。以零日漏洞为例,2015年发布的零日漏洞为54个(2014年仅为24个),是2006年统计以来最高的一年[1]。在2015年的统计中,利用最多的三个漏洞(CVE-2015-0313、CVE-2015-5119和CVE-2015-5112)均来自Adobe公司的安装于终端上的Adobe Flash应用软件。

图 1: 2015年前三个高危漏洞的利用率

根据统计,黑客团体针对这类零日漏洞的开发和利用速度极快。以2015年6月23日发布同样是Adobe Flash应用软件的CVE-2015-3113为例,黑客团体在一周内就在Magnitude、Angler、Nuclear、RIG、Neutrino漏洞利用平台上集成了该漏洞,其中最快的为Magnitude,4天后就进行了发布。因此可以看到,如果缺乏应对有效的漏洞管理,那么即便内部人员有良好意识,仍有可能被零日漏洞所击中。另据2017年1月16日Shavlik公司发布的调查报告中显示59%的受调查者表示,除了OS操作系统的补丁修补外,Java仍然是最难管理的应用。接下来是Adobe Flash播放器软件-38%, Google Chrome – 21%, Firefox – 18% 以及Apple iTunes – 10%。此外有超过三分之二的受调查者表示每月用于补丁和漏洞管理的时间少于8个小时[2]。由此我们看到,尽管绝大多数用户都意识到漏洞管理的重要性,但在实践过程中,投入的精力和资源并没有相应的对等。此外,用户往往更多依赖于厂家或服务商来告知漏洞的修补。而在用户真正动手实施修补的时候,以下几个因素又往往影响到修补工作的时间进度和完成度。

- 漏洞的危害及可利用程度

- 补丁的修补容易程度

- 受影响系统/软件的数量

- 受影响系统/软件的重要程度

- 受影响系统/软件的使用频率

正是由于以上诸多因素的存在,使得用户IT业务环境中的漏洞修补时间与漏洞发布时间总是存在一定的时间差。一些机构中发现的漏洞甚至有多年前的漏洞。例如美国SecurityScorecard机构在2016年对全美7111金融机构的分析评估中就发现大约980家左右的机构依然存在编号为CVE 2014- 3566的漏洞[3]。

网络钓鱼与勒索软件

邮件是一个对个人和机构信息安全影响巨大的应用。个人往往容易收到各类垃圾邮件和精心伪装的网络钓鱼邮件,这些垃圾邮件和钓鱼邮件中往往包含包括病毒、木马程序、恶意链接和勒索软件在类的各式恶意代码。当前的钓鱼邮件通常采取点击诱骗、提供登录入口、内嵌附件、持续性欺骗以及高度定制化的方式来诱骗邮件接收者。而邮件接收者出于好奇、害怕和紧急这三个最主要的人为感情因素而遭遇欺诈[4]。根据统计,在互联网中每125封邮件中就有1封邮件含有恶意软件。在2016年中,垃圾邮件及内含恶意软件的垃圾邮件数量都有上升[5]。在针对金融机构发起的攻击中,利用钓鱼邮件进行鱼叉式攻击并渗透进入内部网络是一种首选方式之一。攻击者渗透进入到银行内部网络后可以进行控制系统权限、拦截和修改数据,发送恶意指令、进行数据窃取等计算机犯罪活动。2015年卡巴斯基实验室就公布了一起通过钓鱼邮件成功入侵俄罗斯某银行而窃取ATM现金的攻击事件[6]。

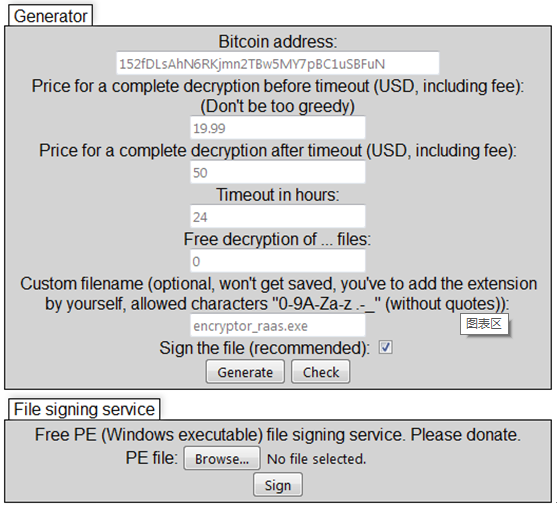

此外,利用含有勒索程序的邮件进行勒索也是这几年日渐增加的一种攻击方式。根据统计,2015年中针对个人消费者的勒索攻击占到总攻击的57%,针对机构的攻击为43%。根据cisco公司研究报告显示,先进的漏洞利用平台仍然依赖于Adobe Flash软件漏洞,这些漏洞帮助勒索软件更为容易获得成功并使其成为一个突出的威胁[7]。另外,正是由于部分个人和机构向勒索者的妥协,使得勒索软件的数量剧增。Symantec公司在2014年新增发现77个家族,但在2015年则新增发现了100个家族。当前勒索软件呈现高度组织化和自助服务化的趋势。例如,一些勒索软件不仅仅通过页面提示受害者支付转账金额或比特币,它们在页面上还提供了其后台呼叫中心的服务电话号码提供提供5*8小时的电话服务指导你如何支付赎金以及如何在支付赎金后进行技术解锁操作,犯罪组织的专业性由此可见。在2015年中,地下黑产已经将勒索软件已发展成为一种勒索软件即服务的模式(Ransomware-as-a-Service, RaaS)

图 2: RaaS的用户定制截图[8]

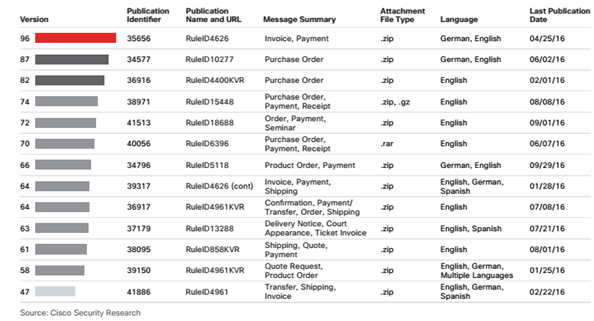

此外勒索软件一直在进行精心的伪装并诱骗用户点击邮件附件或邮件链接。下图是cisco公司在2016年监测在垃圾邮件中最常见的社会工程欺诈主题/内容

图 3: 2016年垃圾邮件中最常见社会工程欺诈主题/内容[5]

总体而言,个人用户的警惕性不高,勒索软件的精心伪装和诱惑,对高危漏洞/零日漏洞的利用以及缺乏邮件检测过滤防护系统是勒索软件获得成功的主要因素。对于金融行业而言,勒索软件将是2017年一个需要注意的方向。美国联邦金融机构检查委员会(FFIEC)和金融服务业协调委员会(FSSCC)在2015年晚些时候向美国金融服务行业就勒索软件单独发布了特别警告。而根据美国SANS机构的2016年底的一份针对金融行业机构的调查报告显示55%的机构认为勒索软件超越网络钓鱼(50%)成为首选的安全威胁之一,32%的机构反映他们损失了10万美元至50万美元不等的损失[9]。

终端安全防护

终端安全防护是另一个重要的安全防护措施。我们稍微可以值得庆幸的是安装于个人终端的杀毒软件比例是比较高的,根据瑞星公司《2016年中国信息安全报告》显示发现国内企业部署终端安全防护产品占比81.79%,位列第一位。但该数据依然提示我们,仍有近五分之一的企业仍未考虑部署终端安全防护产品。

人员流动

除了以上技术层面的考虑外,行业的人员流动也是需要金融机构管理层考虑的安全问题之一。根据前程无忧在《2016离职与调薪报告》一文中的数据,在2015年里金融机构有18.1%的人员流动率。而在《2017离职与调薪调研报告》一文中的数据显示在2016年里金融机构有17.3%的人员流动率。由于人员的流动频度,将导致一些企业不情愿展开和进行更多人员内训工作。具体体现在企业可能更为注重人员的在岗技能培训,而降低信息安全意识方面培训的资源投入。此外由于不同机构之间在信息安全策略和信息安全管控能力之间的不同,一个从信息安全管理较为滞后的机构来的新员工在新工作岗位中可能较难以适从新机构的信息安全策略,也更容易成为社会工程学攻击的受害者。随着互联网融资、互联网金融服务等“互联网金融”业务形态的快速发展,互联网金融人才缺口在加大的同时将吸引更多的人才投身金融行业。根据CFCA、罗兰贝格管理咨询公司、LinkedIn公司联合出版的《2016年中国金融行业人才发展报告》的数据指出2015年中国金融行业的从业人员为558万,较之2014年的501万增长了57万,增长率为11.37%,这其中又以私募基金的人才增长为最高,2014-2015年增幅达到了205%。因此,金融行业尤其是基金和互联网金融行业更需要在大量吸收引进人才,扩展业务的同时,加强对人员的信息安全意识培训,降低金融安全风险。

结束语

目前,信息安全的热点很多,信息安全领域也提出了很多的新解决思路和解决方案。作为金融机构的运营和管理者而言,在关注前沿技术和解决方案的同时仍需回顾和加强在员工安全方面的安全管理和安全技术措施。在管理层面,笔者认为机构仍提供和保障必要的资源用于开展体系化、层次化、持续化和专业化的安全教育培训。此外,企业管理层还需要解决如何在管理与执行的工作步骤与流程中集成信息安全意识,彻底解决信息安全教育不等于信息安全文化这个问题。而在技术方面,笔者认为一个具备完善漏洞闭环管理流程的漏洞补丁安全管控平台、一个能够进行邮件正文内容、链接及附件安全检测(含未知威胁检测)、过滤和报告的企业邮件安全网关及一套企业级个人终端安全软件是目前最为值得投入的技术解决措施。相信随着以上管理和技术措施的实施,相关实施机构将能有效地提升在员工信息安全方面的防护能力并能应对当前日益猖獗利用社会工程学而进行的APT攻击、网络钓鱼攻击和勒索攻击。

- “Internet Security Threat Report,VOLUME 21, APRIL 2016”

- http://www.realwire.com/releases/Shavlik-and-AppSense-survey-Security-and-patch-management

- “2016 Financial Industry Cybersecurity Report”

- “Enterprise Phishing Susceptibility and Resiliency Report 2016”

- “Cisco 2017 Annual Cybersecurity Report”

- https://securelist.com/blog/research/73638/apt-style-bank-robberies-increase-with-metel-gcman-and-carbanak-2-0-attacks

- “Cisco 2016 Midyear Cybersecurity Report”

- http://blog.imperva.com/2016/04/ransomware-as-a-service-malicious-insiders-deadly-threat.html

- http://www.greatlakescomputer.com/blog/ransomware-attacks-now-top-threat-to-financial-industry。