Apache Struts2的Jakarta Multipart parser插件存在远程代码执行漏洞,漏洞编号为CVE-2017-5638。攻击者可以在使用该插件上传文件时,修改HTTP请求头中的Content-Type值来触发该漏洞,导致远程执行代码。

我们不妨看看绿盟科技的NTI威胁中心的情况,就知道这个漏洞的影响有多广泛了:

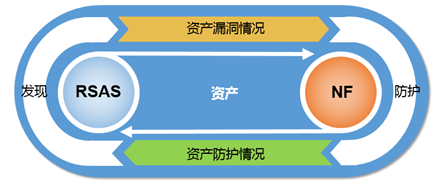

针对该漏洞,绿盟NF防火墙(NF)及绿盟远程安全评估系统(RSAS)第一时间发布了防护规则及扫描插件。利用NF与RSAS的联动功能,用户可以轻松实现发现→防护的闭环效果。

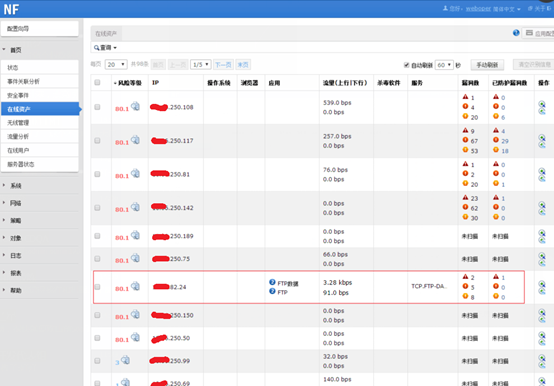

无图无真相,请各位上眼

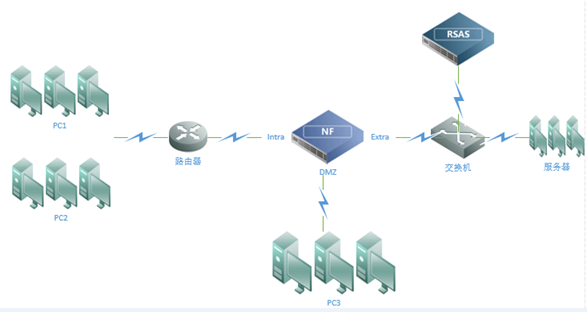

部署环境

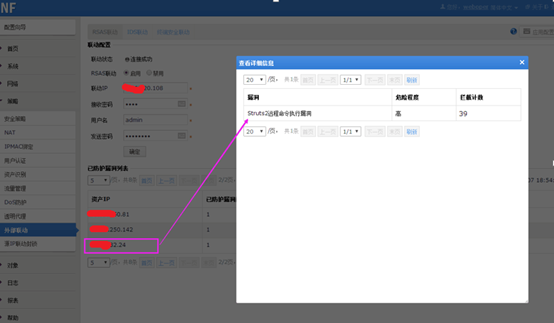

防护效果

虽然是最新的漏洞,但是在NF和RSAS强大的安全专业解决方案下,也是无所遁形的。各位会问,这么强大的防护是否配置很麻烦。其实一点不麻烦,只需在NF和RSAS上分别配置对端IP及相关的用户密码即可,使用时RSAS需要打开数据接口。可谓是:简简单单做运维,明明白白做安全。

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880