在各类行业盛会、党政会议、全球峰会等重要时期,互联网已经成为最为重要的发布、宣传以及公众开放渠道,其中相关的网络基础设施安全、重点Web系统、各核心业务系统也成为恶意攻击者首要的破坏路径,为确保上述各类重大活动能够正常运行,并在各种异常情况下能快速应对,各金融机构在重大活动期间需要开展信息安全保障工作(以下简称“重保”)。本文将对金融机构重要时期安全保障重点事项进行讨论,为各金融机构提供一些重要时期安全保障的思路,进而更好的保障各金融机构重要信息系统安全。

“重保”工作的理论基础

一般“重保”都是时间紧任务重,“重保”开始到最终保障完成可能只有短暂的两个月或者更短时间,在如此短暂的时间内如何做到“万无一失”呢?这必须从风险的构成要素谈起。

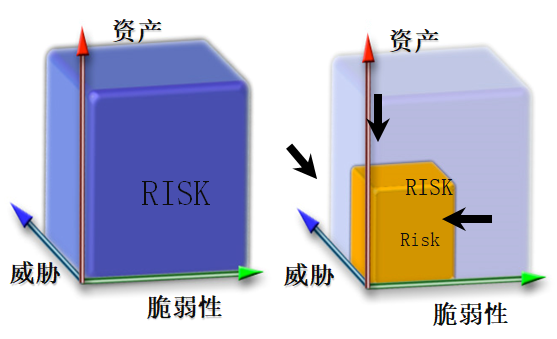

图一 风险的构成与风险的降低

在理论上,风险分析中要涉及资产、威胁、脆弱性等基本要素。每个要素有各自的属性,资产的属性是资产价值;威胁的属性可以是威胁主体、影响对象、出现频率、动机等;脆弱性的属性是资产弱点的严重程度。

在整个“重保”中,尽量降低风险将是重中之重,而在其各个阶段又表现不同:

- “重保”前,主要针对资产及脆弱性进行持续优化:尽量降低相关系统的互联网资产数量或者更准确的说是减小互联网上的资产暴露面,进而对相关互联网暴露面的脆弱性进行有效降低,最终进一步降低互联网风险,达到“互联网资产暴露面的可管可控!”

- “重保”中,主要针对威胁进行持续优化,并严控互联网资产暴露面的变化:在“重保”进行时,通过安全防护设备,对威胁进行有效阻断并监控安全事件告警情况,同时,严控互联网资产/暴露面的变化,尽量做到基本不变或者进一步缩小;

- “重保”后,可以进一步对风险三要素进行优化:根据风险三要素的相关定义,对“重保”前中期发现的问题和未解决的问题进行持续优化,由于“重保”中对监控及防护能力进行升级,可以考虑提高相关安全监控能力并进行持续保持,从而进一步加强本组织的安全防护能力。

“重保”工作的重点实施思路

根据“重保”工作中不同阶段的理论基础,对相关“重保”工作时间阶段的技术手段及思路进行论述,为各金融机构提供一些重要时期安全保障的思路,使“重保”工作保质保量完成,并提高相关组织的安全能力。

“重保”前的互联网资产暴露面的可管可控

在“重保”前,管理层面将全面协助组建安全保障团队、制定安全保障承诺书、安全保障宣讲等;技术层面全面开展各种种类的攻击演练、梳理暴露的在互联网的资产和业务、自查内网业务的各种安全漏洞、安全配置、弱口令、安全风险评估、安全整改等,全面协助对现网网络结构根据业务等级划分安全域,明确安全域边界提供整体安全技术建议,并协调提供安全技术手段建设。

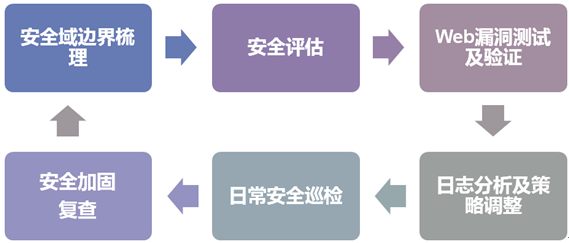

图二 “重保”前重点技术工作

以上都是在“重保”前要做的一些工作,但是重点工作是对互联网资产/暴露面的可管可控,如何做到相关目标呢?需要以下步骤:

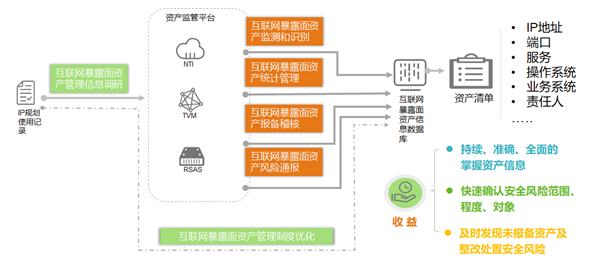

在互联网上以“最小原则”开放相关端口并对互联网IP地址进行全端口及服务梳理,重点发现公网存在管理页面、中间件或其他组件的页面、可登陆端口等问题,并对发现的http、https进行重点关注;

可以使用互联网暴露面资产核查服务进行定期(每周)扫描,发现相关端口及服务,进行全面排查及跟踪,定制时间计划表及责任表对相关互联网资产进行分析、清理及跟踪进展工作,完成至少三次以上的互联网资产核查及清理工作;

图三 互联网暴露面资产核查服务内容

在必要时,可以考虑在“重保”期间对非重要业务或存在高危风险但暂时无法修复或防护的系统进行暂时关闭操作,以防由于暴露风险面过大引起的潜在安全风险;

对于测试系统,需要单独梳理及确认,在“重保”前期制定严格的测试流程,避免测试系统在“重保”期间上线;

对于web业务系统除了关注相关漏洞外,还需要关注相关页面,包括组件页面、后台管理页面、错误页面及其他可能暴露信息的页面,对于发现的页面可以采取保护、关闭及加固等操作,确保互联网资产暴露面可管可控。

“重保”中的威胁降低及互联网资产暴露面严控

“重保”期间,需要提供攻防专家、DDOS专家现场保障,并提供建设各种安全能力:网站安全监测与防护能力、DDOS安全监测与防护能力、APT监测与防护能力、入侵监测与防护能力、一键封堵等,发生紧急安全事故时,立刻执行一键封堵,保障整个业务重要时期正常运行,包括:

- 保障各系统和业务在重大活动期间不出现由于系统或业务原因导致的故障;

- 保障各系统和业务在重大活动期间不出现由于攻击等安全方面的原因导致的安全事件或故障;

- 保障各系统和业务在重大活动期间出现由于系统或业务原因导致的故障时,能尽快响应和恢复;

- 保障各系统和业务在重大活动期间出现由于攻击等安全方面的原因导致的安全事件或故障时,能尽快响应和恢复。

在“重保”中,采取现场值守及远程监控方式进行各类应急事件处理,确保保障过程中,各业务系统稳定运行,并监控处理安全事件。

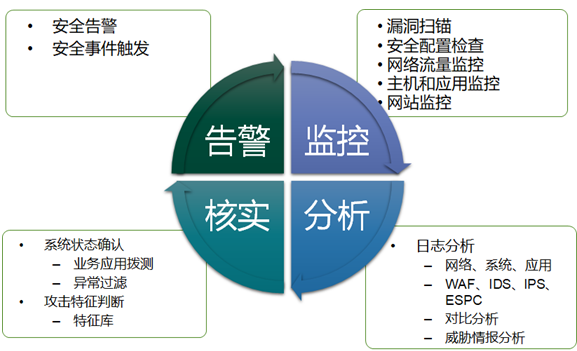

图四 “重保”中安全监控的主要工作内容

对于“重保”中安全监控如何降低威胁并对互联网资产暴露面进行严控,可以进行以下操作:

在“重保”前对设备策略进行精细化梳理,对于安全事件误报、日志无攻击源IP地址及“零”安全日志的情况进行重点排查,发现存在的问题进行策略优化及相关网络设备配合调优,尽量做到安全设备日志可查询可追溯,在条件允许的情况下,可以考虑开启WAF对攻击源地址的自动封禁策略,以进一步降低安全威胁事件;

建议“重保”开始时间至少在重大活动开始前的3-5日内展开,这样可以使各团队在重大活动前已经进入战备状态,并对各团队配合及支持提供一个准备时间,以防出现有配合协调出现的“遗漏”问题,结束时间;

在“重保”中对安全设备日志进行分析时应主要梳理TOP100事件(视安全事件数量而定,尽量覆盖20%以上的安全事件告警),应包含正常及异常行为的梳理,阻断事件主要关注攻击源IP地址的“正常”行为,并对正常行为中的高频事件进行分析,包括高频事件源IP地址、单事件但源IP地址较多事件等相关事件进行分析处置;

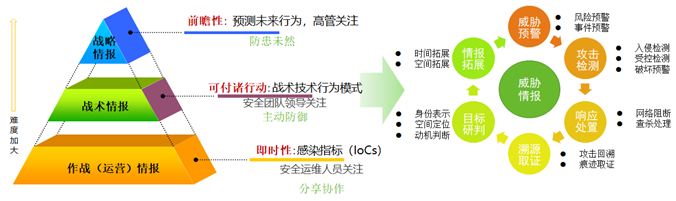

图五 威胁情报价值

通过梳理设备攻击源及可疑源IP地址,本地同业金融机构数据共享的攻击源IP地址(如果有合作),并结合威胁情报对相关源IP地址进行分析,主要发现IP信誉中存在扫描、木马、DDoS、僵尸网络及其他网络攻击行为的IP地址,同时结合业务行为分析,考虑非业务地区访问IP进行汇总,在条件允许的情况下,可在互联网最外层防火墙周期性的对汇总的IP地址添加黑名单进行阻断,并关注业务情况,有效降低威胁,实时对威胁进行处置;

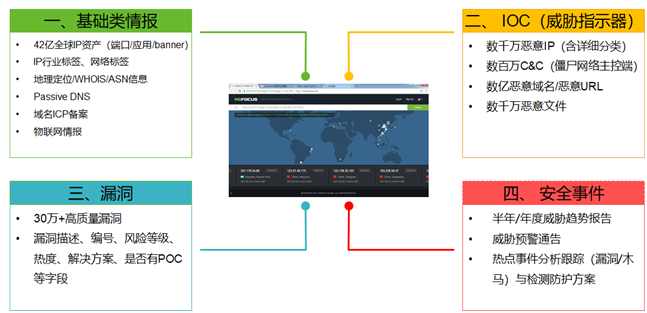

图六 绿盟威胁情报(NTI)丰富的数据能力

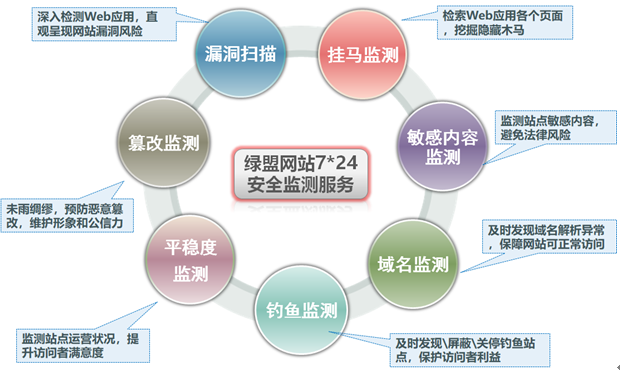

在现场安全专家监控的同时,应借助远程团队进行7*24小时远程网站安全监控,主要对端口及服务开放情况、网站漏洞、网站平稳度、DNS解析、网页内容、网站挂马等进行监测服务,建议在“重保”期间提高网站监测服务的SLA,但是要考虑业务本身的负荷情况,避免由于监测服务SLA的提高造成的业务异常;

图七 绿盟网站安全监测服务内容

对于临时或者永久关闭的端口、服务及应用也要在“重保”期间进行远程监控,对这类已经处置后的资产暴露面重点进行反向告警监控,即如果相关资产暴露面开启就要发送告警信息,对现场值守人员进行提示,并采取相应措施进行处置,以达到对互联网资产暴露面进行严控的目的。

“重保”后的风险三要素持续优化

每一次“重保”对于整个IT团队都是一次很好的展示机会,同时,通过“重保”也检验了现有的安全防护体系及安全运维能力,故“重保”之后应对保障过程进行复盘总结,查漏补缺,合理部署安全设备及对策略进行梳理调整,提高安全运维水平,使整个安全运营能力得到进一步提升。

“重保”工作中容易忽视的工作

在“重保”工作中除了要注意网路安全外,还需要谨慎对待信息安全的相关问题,具体如下:

在排查互联网资产暴露面的同时,应对相关微博、Blog、外网邮件、微信订阅号、公众服务号、短信群发服务、网站留言、LED屏幕、电子销售中心外呼服务、外网测试网站等进行梳理,以防出现信息安全事件;

办公无线网在“重保”期间可以考虑关闭,并可以考虑关闭内部访问互联网通道,防止在“重保”期间内部员工发布不当言论造成严重后果;

对营业网点及分支机构进行私设无线网检查,防止由于营业场所由于无线网而导致的入侵行为,从而造成信息安全事件;

……