2018年3月30日,在某地市级监管部门,绿盟安全态势感知平台挖矿检测功能一上线,就发现了几处疑似挖矿行为,通过平台的大数据分析能力和溯源能力,最终成功定位几起隐藏极深的变种门罗币挖矿木马事件,并完整重现了事件过程。

近年来,虚拟货币 “非法挖矿”事件频频发生,为此,绿盟科技态势感知团队针对性开展了应对 “非法挖矿”事件的专项研究和技术创新。2018年3月30日,在某地市级监管部门,绿盟安全态势感知平台挖矿检测功能一上线,就发现了几处疑似挖矿行为,通过平台的大数据分析能力和溯源能力,最终成功定位几起隐藏极深的变种门罗币挖矿木马事件,并完整重现了事件过程。下面就简单的和小伙伴们分享一下整个事件的始末吧。

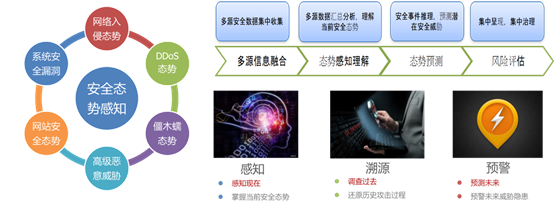

首先,利用绿盟安全态势感知平台,通过攻击链分析视图,可以发现客户某重要资产IP最近两天正在发生网络恶意活动(如图1所示)。

图1 客户某重要资产IP存在恶意活动

通过平台的下钻分析功能可以发现该IP存在网络入侵威胁事件,攻击方式为挖矿事件。相关的告警信息如下(如图2所示)。

图2 客户某IP存在网络入侵-挖矿事件

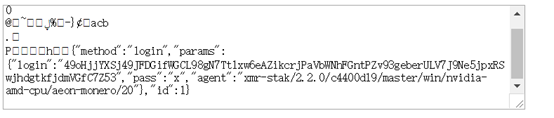

然后,通过态势感知平台留存的历史IPS告警信息,分析payload,可以得到该挖矿事件背后的攻击者钱包ID信息,攻击进程信息等(如图3所示),进一步推断该事件为非法挖矿事件。

图3 挖矿外联数据包payload详情

最后,通过查看挖矿链接的payload信息(如图4所示)以及查看矿池域名(如图5所示)可以推断该非法挖矿事件为门罗币挖矿事件。

图4 挖矿链接的payload信息

图5 挖矿主机外联的矿池域名

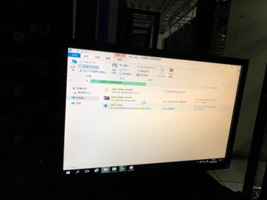

将攻击事件上报给客户后,客户立即前往受害资产现场进行核实,通过登录受害主机实地查看验证态势感知平台网络攻击告警事件的准确性。经过客户专家的现场确认,受害主机确实被黑客种植了挖矿木马,程序为xmr-stak(如图6所示)。该事件得到了有效验证,证明了绿盟安全态势感知平台在感知网络安全威胁事件方面切实发挥了效果,客户方也对绿盟科技的技术实力表示了高度认可。

图6 “挖矿事件”受害服务器

近年来,绿盟安全态势感知平台多次在重大安保活动中承担重要角色,在网络安全保卫工作中发挥突出作用,受到了业界客户的普遍认可。例如“金砖五国”会议保障期间,通过绿盟安全态势感知平台检测到多起高危事件,包括某单位大规模”永恒之蓝”事件;在“十九”大保障期间应对江苏、浙江、重庆等十五个省市重点客户的保障,并做到“零”重大责任事故发生。