拿到wannaCry蠕虫病毒,其原理的分析,这里再不重复,可以参考freebuf发的逆向分析报告http://www.freebuf.com/articles/system/134578.html这里就不再重复测试。

运行平台:PE32 executable (GUI) Intel 80386, for MS Windows

md5值:84c82835a5d21bbcf75a61706d8ab549

sha1值:5ff465afaabcbf0150d1a3ab2c2e74f3a4426467

strings:信息:

上面应该为加密的函数,可以看到采用了RSA和AES加密,所以解密就不可能了。其中硬编码3个比特币的地址:

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

继续寻找信息可以看到以下信息:

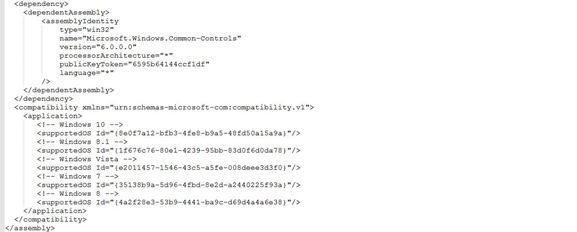

上面可以看到样本支持windows10,windows8.1,windows7,和windows8

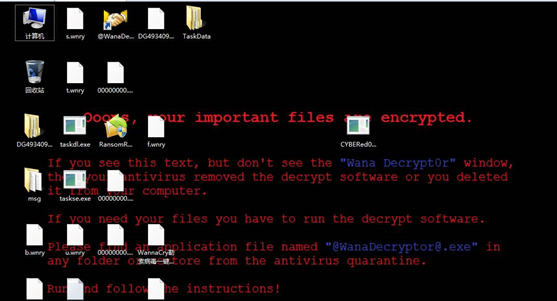

上图应该为样本释放的文件,后面测试会写到。

样本测试

在虚拟机中简单进行了调试,对其进行了手动查杀。首先我们运行病毒(病毒在某程序员交友网站获取到):

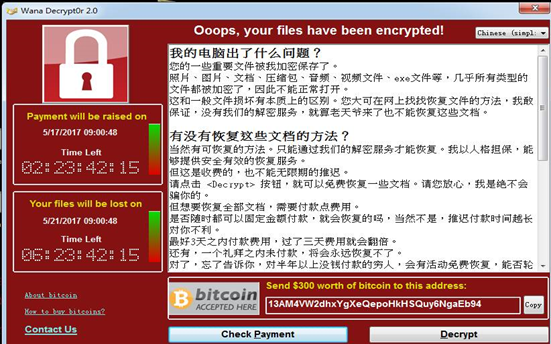

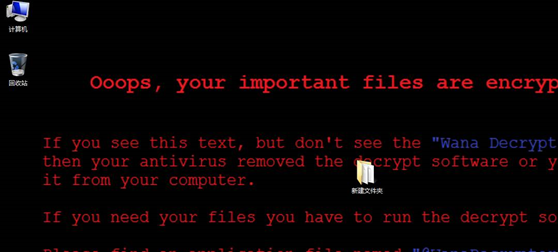

并且跳出支付提示窗口:

点击Decrypt,可以免费解密一个文件:

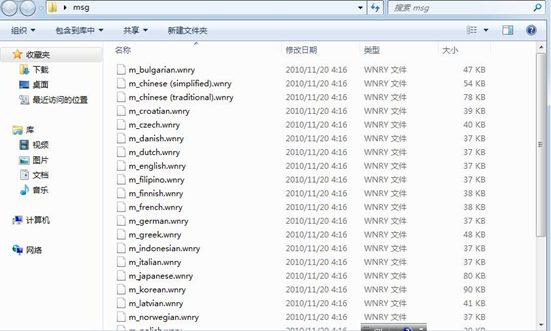

我们暂且不关注已经加密的文件,先尝试删除病毒。首先看一下释放哪些文件,我在电脑桌面运行,所以直接将文件释放到桌面了,其中释放的文件有:msg文件夹,包含一些语言文件包:

b.wnry,c.wnry,r.wnry,s.wnry,s.wnry,t.wnry,u.wnry,@Please_Read_Me@.txt,taskdl.exe,taskse.exe,00000000.pky,00000000.res,f.wnry,@WanaDecryptor@.bmp(桌面壁纸),TaskData,其中taskdl.exe,taskse.exe样本运行状态无法直接删除:

样本运行后复制和写入了大量的系统文件,导致C盘爆满,我这里测试,基本上3分钟时间,C盘已经被塞满了。

样本查杀

按照病毒的原理分析,首先系统将自有的系统文件C:\WINDOWS\tasksche.exe

移动并且重命名到

C:\WINDOWS\qeriuwjhrf

并释放自己的资源

(MD5:84C82835A5D21BBCF75A61706D8AB549),到C:\WINDOWS\tasksche.exe,并以 /i参数启动(样本运行后没有发现此文件,可能还未释放,建议查杀的时候关注一下此文件,如果存在,恢复和删除)。

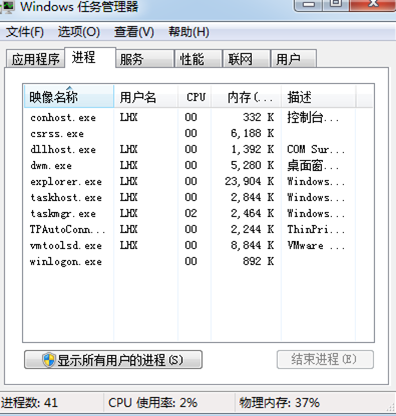

首先查看任务管理器:

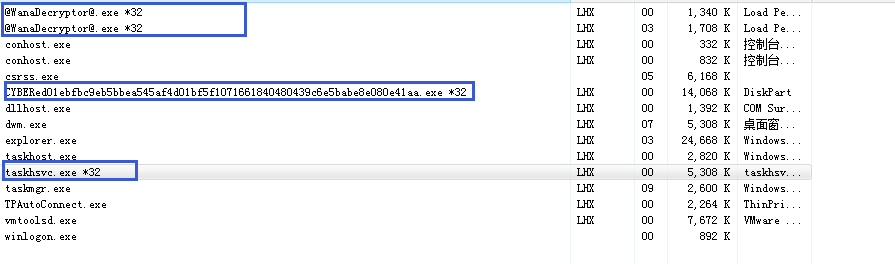

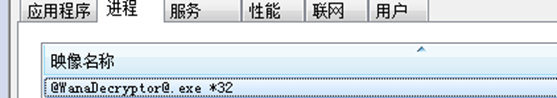

多出了一个wanna Decrypt0r 2.0的应用程序:

查看对应的进程:

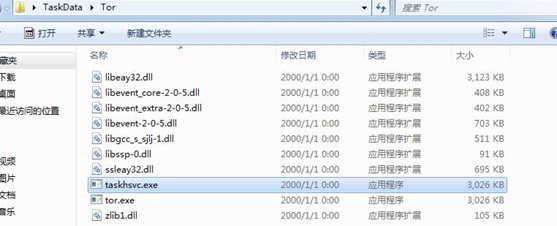

其中tasksvc.exe进程为样本释放的进程,分析发现,此为利用tor方式,查询比特币付款信息:

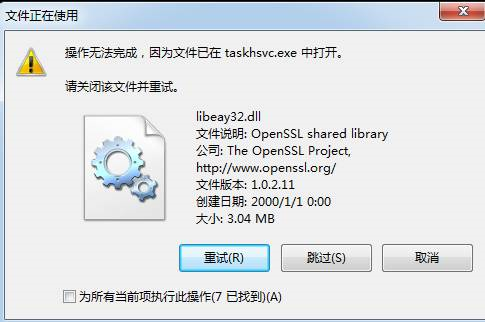

我们尝试结束以上可疑进程taskhsvc.exe,并定位到TaskData文件夹对其删除操作,发现可以删除,并且不含守护进程:

接着删除样本进程:

并且删除释放2个文件@WanaDecryptor@.exe:

可以删除进程,并且删除文件,不含守护进程:

删除所有释放文件:

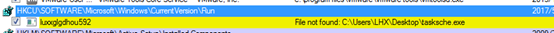

对taskche.exe文件做了开机自启:

调用的模块:

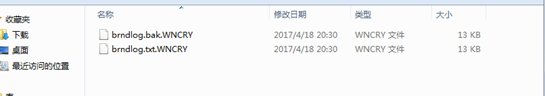

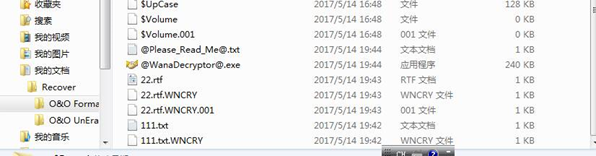

查看部分加密文件:

发现源文件已经被删除,并将所有加密文件后缀重命名为.WICRY

搜索系统中存在的@WanaDecryptor@.exe文件,对其进行删除操作。

数据恢复

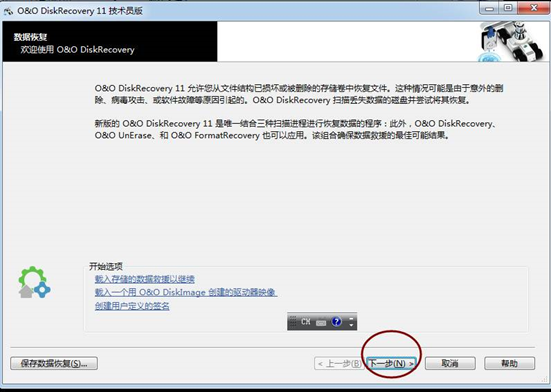

由于样本的加密方式是复制源文件加密,然后删除原始文,加密算法为RSA和AES,解密不太可能,所以这里主要以数据恢复的方式恢复部分文件,推荐使用DiskRecovery 11数据恢复工具,对一些重要的敏感文件在删除病毒进程后尝试恢复。经过对几款数据恢复工具的测试,发现此款工具恢复效果最好,如果你是为了测试,可以在网上找免费版本。

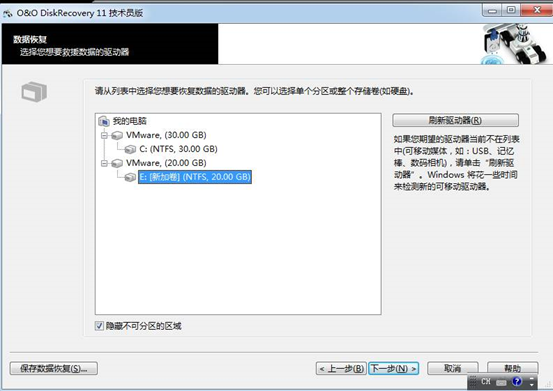

点击下一步选择要恢复的分区:

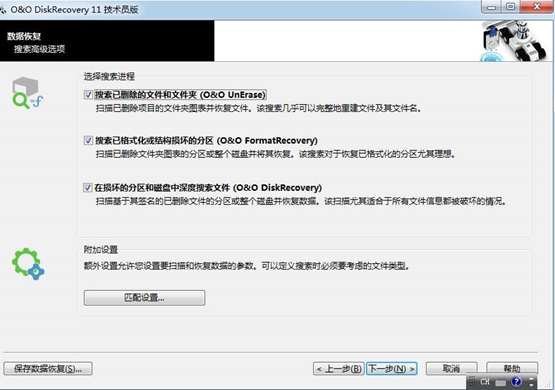

选择恢复类型:

几分钟后恢复成功:

查看目录,恢复成功:

安全加固

防护操作:

1、断网(拔网线)

2、开机(若关机状态)

3、在防火墙添加445端口入站策略阻止连接

4、联网打补丁

微软之前已经停止更新的操作系统(如XP,2003),可以在如下链接找到这个漏洞的补丁:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012595、可通过nsfocus提供的一键加固脚本进行加固处理。

绿盟科技提供的一键加固工具,以管理员身份运行后即可防止此漏洞的传播攻击。

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880