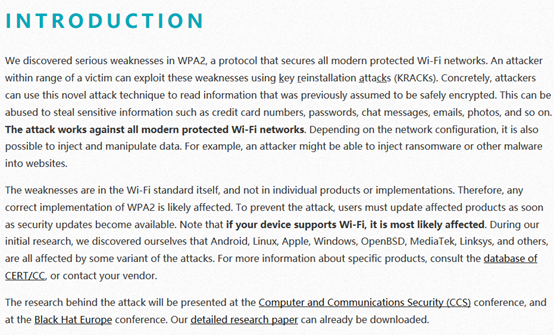

近日比利时鲁汶大学的Mathy Vanhoef发现,黑客们已经找到一种WPA2的安全漏洞,可以通过该漏洞解密无线网络流量,并盗取移动设备中信用卡号、用户名、密码、照片和其他敏感信息。同时攻击者还可能在网络中注入数据,远程安装恶意软件。这一安全漏洞影响范围包括了:无线接入设备(包括:无线路由器)、智能终端、PC以及其他无线网络设备。漏洞波及面之广史无前例,好在像苹果、微软、谷歌等国际厂商已经纷纷表示并着手或已经开始发布最新的系统补丁,以防止这一漏洞。

重要通知

内容截取自krackattacks.com首页事件介绍

krackattacks.com建议广大无线用户近段时间禁用无线路由器功能,如:无线中继、快速漫游。同时绿盟君提醒:个人用户暂时关闭家中的无线路由设备,尽量只使用4G方式上网,尽快主动联系厂家售后或关注无线设备是否有固件升级提醒并及时完成升级。如您的无线设备固件版本太低已经无法升级或已经过保,建议尽快更换成可以升级或已经升级加固后的无线接入产品,以免因小失大造成不必要的经济损失和安全隐患。

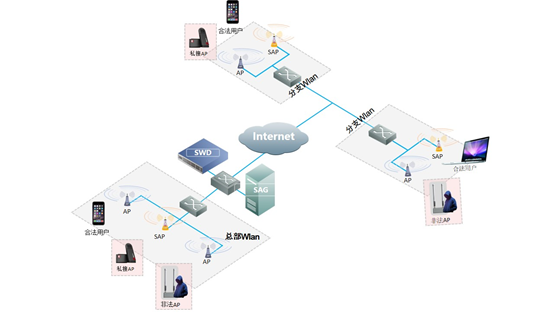

绿盟科技防护方案

对于企业用户,以上建议同样适用。同时根据已有情报分析发现利用这种WIFI漏洞进行的攻击依然属于暴力破解的攻击范畴,已经部署绿盟安全无线防御系统(SWD)的用户,即使无线接入设备无法升级也无需紧张,只需简单配置即可有效杜绝WAP2漏洞带来安全风险,防止后台服务以及移动终端遭受攻击。

具体配置操作如下:

- 登录SWD平台管理平台;

- 点击无线安全策略配置列表,找到‘无线暴力破解’策略,并点击开启;

- 将‘无线暴力破解’策略的安全调整到最高并保存;

- 提交并下发策略到安全探针;

建议广大用户和运维人员在供应商为接入产品进行产品加固或补丁升级之前,需要实时关注SWD平台告警信息和日志信息变化。同时因企业内部的私接和移动热点等危险操作较多,而非法热点使用较多的手机、无线路由器等设备由于固件版本老化无法升级等原因,在此期间会加重被攻击可能和增加安全漏洞。建议企业用户除WPA2漏洞本身引起的安全风险之外,还需关注内部私接和移动热点泛滥的问题。严厉杜绝无线私搭乱建的现象,必要时,可配合使用手持无线安全检测器进行监测和定位,捕获私接和移动热点。同时建议开启无线网络环境健康检查功能,实时了解当下WALN健康状态。

SWD产品的主要优势有:

- 领先的无线攻击防御引擎

针对无线网络架构的组合攻击,无线攻击检测引擎通过一体化关联分析技术,有效识别,确保无线攻击无处藏身。

- 先进的无线检测与阻断技术

针对不同的无线设备,结合发现、学习、反馈等过程,动态调整安全策略,自动匹配有效的阻断方式,完成对非法无线的阻断。

- 全方面的安全审计与预警

通过安全无线探针探测,实时发现非法攻击行为,如:攻击类型、BSID、信道等一系列信息,通过邮件等方式进行安全预警。

- 灵活的接入认证管理

系统本身为标准AAA + Radius Server + Portal 架构,系统支持:短信、二维码、账号密码登录、微信等接入认证方式,同时系统还提供认证登录页面定制。